BugTrace-AI, μια σουίτα ανοιχτού κώδικα που αξιοποιεί τη γενετική τεχνητή νοημοσύνη για την υπερφόρτιση του εντοπισμού ευπάθειας. Το BugTrace-AI, που κυκλοφόρησε ως μια ενιαία πλατφόρμα ανάλυσης ασφάλειας ιστού, συνδυάζει στατικές δοκιμές (SAST) και δυναμικές (DAST) με αναγνώριση βάσει τεχνητής νοημοσύνης, δημιουργία ωφέλιμου φορτίου και πολλά άλλα, όλα σε μια κομψή διεπαφή που βασίζεται στο React.

Διαθέσιμο στο GitHub, έχει σχεδιαστεί για ηθικούς χάκερ, προγραμματιστές και αναλυτές που αναζητούν εξυπνότερα, μη επεμβατικά σημεία εκκίνησης για ελέγχους.

Στον πυρήνα του, το BugTrace-AI λειτουργεί ως «έξυπνος βοηθός», δημιουργώντας υποθέσεις για πιθανά ελαττώματα χωρίς να εκτοξεύει εκμεταλλεύσεις. Τα βασικά εργαλεία περιλαμβάνουν τον πράκτορα WebSec, έναν συνομιλητή εμπειρογνώμονα AI για ερωτήματα ασφαλείας. Ανάλυση διευθύνσεων URL με επαναπροσδιορισμό, προσομοίωση ενεργών και grey-box λειτουργίες που διερευνούν παθητικά στοίβες τεχνολογίας και δημόσια CVE. και ανάλυση κώδικα για κριτικές λευκού κουτιού που εντοπίζουν σφάλματα SQLi, XSS και λογικής σε αποσπάσματα.

Οι εξειδικευμένοι σαρωτές λάμπουν επίσης: Το DOM XSS Pathfinder εντοπίζει ροές δεδομένων σε JavaScript από πηγές όπως τοποθεσία.hash να βουλιάζει σαν innerHTML; Το JWT Auditor επισημαίνει αδύναμες επιθέσεις ή επιθέσεις σύγχυσης σε λειτουργίες μπλε ή κόκκινης ομάδας. και το PrivEsc Pathfinder υποβάλλει ερωτήματα για το Exploit-DB για διαδρομές RCE σε πλατφόρμες όπως το WordPress.

Τα εργαλεία Recon βοηθούν στην επιτάχυνση της διαδικασίας ανακάλυψης. Το JS Reconnaissance βρίσκει κλειδιά API και τελικά σημεία στον κώδικα, ενώ το Subdomain Finder χρησιμοποιεί αρχεία καταγραφής διαφάνειας πιστοποιητικών.

Το Payload Forge θολώνει το XSS για παρακάμψεις WAF, το SSTI Forge στοχεύει το Jinja2 ή το Twig και οι βοηθοί OOB κατασκευάζουν τυφλά vuln testers. Το Security Headers Analyzer βαθμολογεί ζωντανές πολιτικές HTTP όπως CSP και HSTS με προτάσεις επιδιόρθωσης.

Αυτό που ξεχωρίζει το BugTrace-AI είναι η μεθοδολογία “Recursion -> Consolidation -> Refinement”, η οποία αντιμετωπίζει κατά μέτωπο την απολέπιση του AI. Πολλαπλές «personas» (π.χ., κυνηγός επικηρυγμένων σφαλμάτων, ελεγκτής κώδικα) εκτελούν αναδρομικές σαρώσεις και, στη συνέχεια, η τεχνητή νοημοσύνη ενοποιεί αναφορές, παραποιεί τα ευρήματα και προαιρετικά βελτιώνει τα PoC και τις επιπτώσεις.

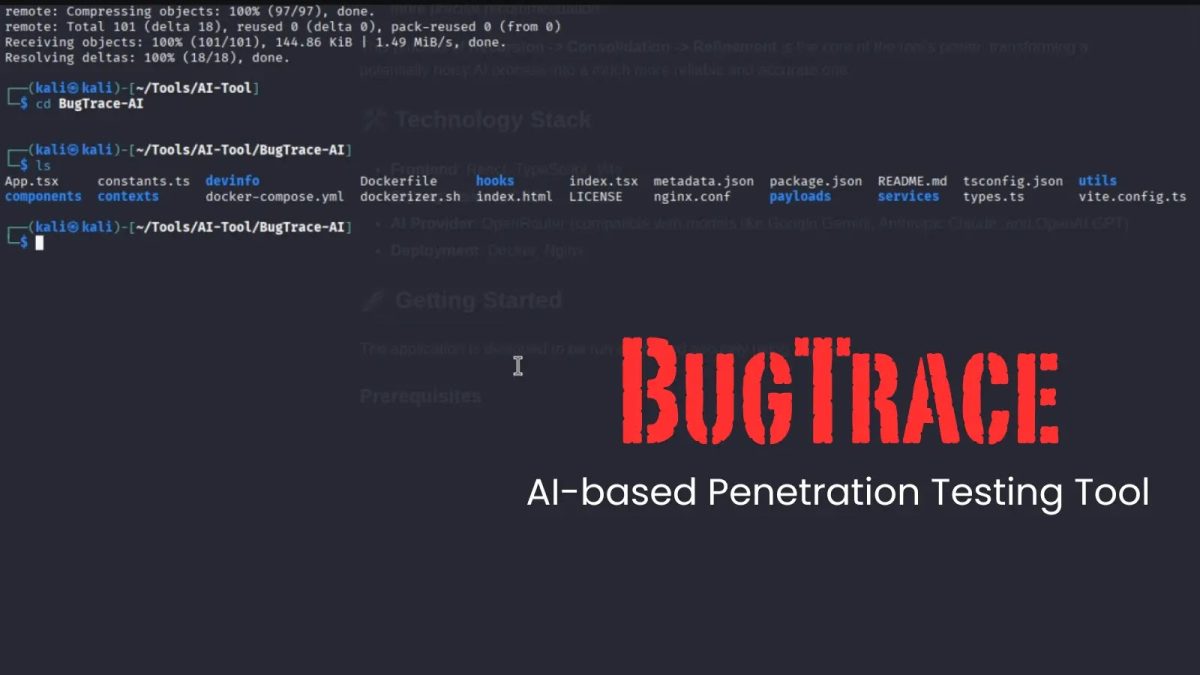

Με την υποστήριξη του OpenRouter (βελτιστοποιημένο για το Google Gemini Flash), αναπτύσσεται μέσω Docker σε λίγα λεπτά: κλωνοποίηση, chmod +x dockerizer.shκαι ./dockerizer.sh για πρόσβαση localhost:6869.

Για τους διεισδυτές, το BugTrace-AI μειώνει τον χρόνο ανανέωσης, τροφοδοτώντας υποθέσεις για βαθύτερες καταδύσεις εν μέσω αυξανόμενων απειλών API/cloud. Οι προγραμματιστές αποκτούν γρήγορους ελέγχους κώδικα, ευθυγραμμίζοντας την ασφάλεια με το CI/CD. Καθώς τα εργαλεία τεχνητής νοημοσύνης πολλαπλασιάζονται, σκεφτείτε το GitHub Copilot για προσβολή, αυτή η σουίτα εκδημοκρατίζει τη διεκδίκηση ελίτ χωρίς θόρυβο.

Οι πρώτοι χρήστες επαινούν το εργαλείο ενίσχυση της ακρίβειας μέσω ανάλυσης πολλαπλών γωνιών, αν και ισχύει κόστος API. Με το στυλ Tailwind και τη στιβαρότητα του TypeScript, είναι έτοιμο για παραγωγή για ερευνητικά εργαστήρια ή ροές εργασίας bounty bug.