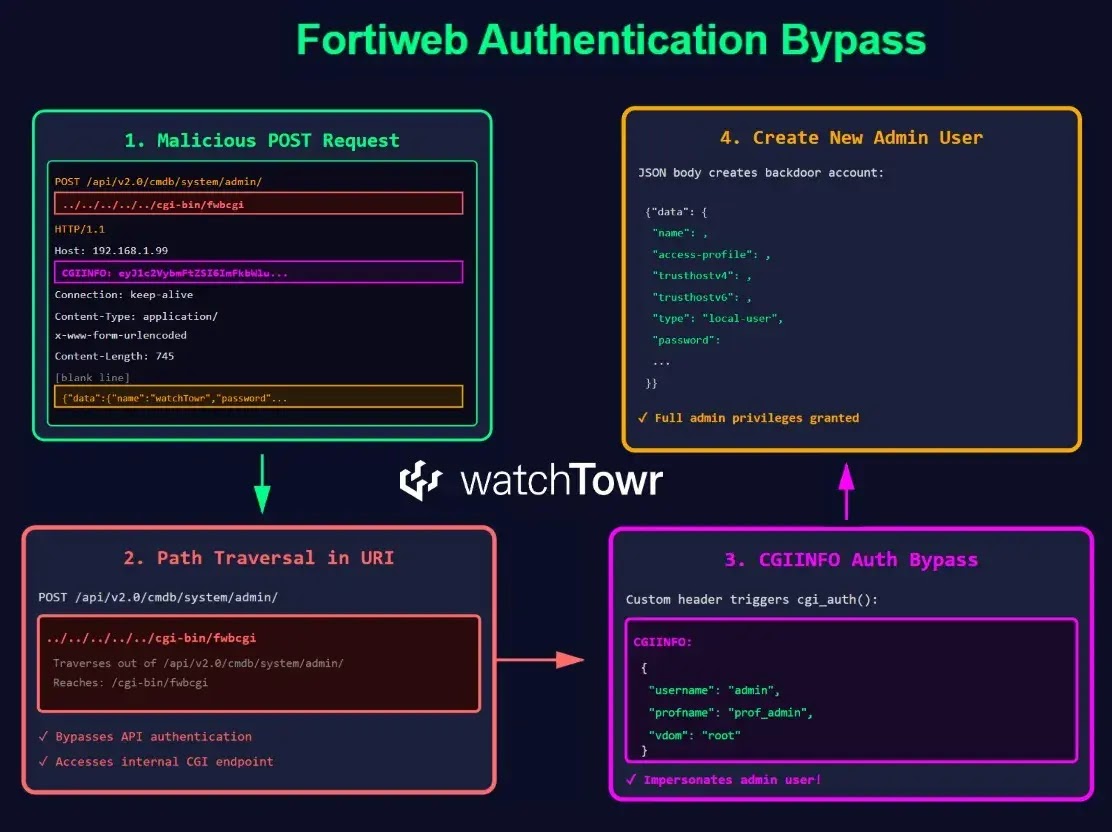

Οι ηθοποιοί απειλών εκμεταλλεύονται ενεργά μια κριτική ευπάθεια διαδρομής-διάβασης στο τείχος προστασίας της εφαρμογής web FortiWeb της Fortinet από τις αρχές Οκτωβρίου 2025, επιτρέποντας σε μη επιβεβαιωμένους εισβολείς να δημιουργήσουν λογαριασμούς αδίστακτων διαχειριστών και να αποκτήσουν πλήρη έλεγχος εκτεθειμένων συσκευών.

Οι ερευνητές στο watchTowr Labs εξέθεσαν για πρώτη φορά το ελάττωμα στις 13 Νοεμβρίου 2025, αποκαλύπτοντας μια αλυσίδα ζητημάτων παράκαμψης διέλευσης διαδρομής και ελέγχου ταυτότητας που παρακάμπτουν τις προστασίες για να φτάσουν σε ευαίσθητα σενάρια CGI.

Η Fortinet επιβεβαίωσε την εκμετάλλευση στην συμβουλή PSIRT (FG-IR-25-910), εκχωρώντας το CVE-2025-64446 με αναφορές αδιάκριτων παγκόσμιων σαρώσεων που στοχεύουν συσκευές που έχουν πρόσβαση στο διαδίκτυο.

Το exploit ξεκινά με μια διέλευση διαδρομής στο τελικό σημείο του GUI API, όπως POST /api/v2.0/cmdb/system/admin%3F/../../../../../cgi-bin/fwbcgi, επιτρέποντας πρόσβαση χωρίς έλεγχο ταυτότητας στο δυαδικό αρχείο fwbcgi.

Αυτός ο χειριστής CGI εκτελεί δύο ελέγχους, cgi_inputcheck() και cgi_auth(), πριν εκτελέσει προνομιακές εντολές. Η cgi_inputcheck() περνά για οποιοδήποτε έγκυρο ωφέλιμο φορτίο JSON ή αρχεία διαμόρφωσης που δεν υπάρχουν, ενώ η cgi_auth() πλαστοπροσωπεί τους χρήστες μέσω μιας κεφαλίδας CGIINFO με κωδικοποίηση Base64 που περιέχει διαπιστευτήρια διαχειριστή όπως {“username”: “admin”, “profname”: “prof_admin”, “vdom”:”rootname”,}:

Οι εισβολείς παρέχουν ωφέλιμα φορτία JSON για τη δημιουργία λογαριασμών backdoor με προφίλ prof_admin, πρόσβαση πλήρους εμπιστοσύνης κεντρικού υπολογιστή (0.0.0.0/0) και προσαρμοσμένους κωδικούς πρόσβασης, επιτυγχάνοντας έτσι τη διατήρηση χωρίς κωδικούς πρόσβασης ή κλειδιά SSH. Ένα απλό αίτημα GET στη διαδρομή που διανύθηκε επιστρέφει το HTTP 200 σε ευάλωτα συστήματα (επιστρέφουν επιδιορθωμένα συστήματα 403).

Η βασική βαθμολογία CVSS v3.1 είναι 9,1 (Κρίσιμη), λόγω της χαμηλής πολυπλοκότητάς του, της έλλειψης απαιτούμενων προνομίων και του υψηλού αντίκτυπου στην εμπιστευτικότητα, την ακεραιότητα και τη διαθεσιμότητα.

Επηρεασμένες εκδόσεις

| Έκδοση FortiWeb | Ευάλωτο Εύρος | Διορθωμένη έκδοση |

|---|---|---|

| 8.0 | 8.0.0 – 8.0.1 | 8.0.2+ |

| 7.6 | 7.6.0 – 7.6.4 | 7.6.5+ |

| 7.4 | 7.4.0 – 7.4.9 | 7.4.10+ |

| 7.2 | 7.2.0 – 7.2.11 | 7.2.12+ |

| 7.0 | 7.0.0 – 7.0.11 | 7.0.12+ |

| 6.4 | N/A (EOL). | |

| 6.3 | N/A (EOL). |

Οι δείκτες περιλαμβάνουν ύποπτα αιτήματα POST με python-urllib3 User-Agent, κεφαλίδες CGIINFO και ωφέλιμα φορτία που ενσωματώνουν δεδομένα δημιουργίας διαχειριστή.

Η εκμετάλλευση κορυφώθηκε μετά τις αποκαλύψεις του Οκτωβρίου από το Defused Cyber, με τους εισβολείς να σαρώνουν για ευάλωτους κεντρικούς υπολογιστές μέσω ερωτημάτων τύπου Shodan.

Η CISA πρόσθεσε το CVE-2025-64446 στον κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών, επιβάλλοντας την ομοσπονδιακή αποκατάσταση έως τις 21 Νοεμβρίου 2025.

Το Fortinet διορθώθηκε σιωπηλά σε εκδόσεις όπως το 8.0.2 πριν από τη δημόσια αποκάλυψη, παραλείποντας λεπτομέρειες από τις αρχικές σημειώσεις. Η συμβουλευτική προτρέπει την απενεργοποίηση του HTTP/HTTPS σε διεπαφές που έχουν πρόσβαση στο διαδίκτυο ως λύση και αναθεωρήσεις αρχείων καταγραφής μετά την αναβάθμιση για μη εξουσιοδοτημένους διαχειριστές. Δεν επιβεβαιώθηκε RCE πέρα από την πρόσβαση διαχειριστή, αλλά τα υποβαθμισμένα WAF κινδυνεύουν να μετακινηθούν πλευρικά στα οικοσυστήματα Fortinet.

watchTowr απελευθερώθηκε ένα Detection Artefact Generator στο GitHub για κανόνες YARA/Sigma που στοχεύουν τεχνουργήματα εκμετάλλευσης.

Οι Defenders θα πρέπει να αναζητούν νέους τοπικούς χρήστες, ανώμαλα αρχεία καταγραφής fwbcgi και URI διέλευσης σε διακομιστή μεσολάβησης. Οι άμεσες αναβαθμίσεις, η τμηματοποίηση δικτύου και η μηδενική εμπιστοσύνη για τις διεπαφές διαχείρισης είναι απαραίτητες εν μέσω καμπανιών που βρίσκονται σε εξέλιξη.