Η ομάδα απειλών GOLD BLADE έχει μετατοπιστεί από την καθαρή κατασκοπεία σε ένα υβριδικό μοντέλο που συνδυάζει κλοπή δεδομένων με στοχευμένες επιθέσεις ransomware χρησιμοποιώντας ένα προσαρμοσμένο ντουλάπι που ονομάζεται QWCrypt.

Αυτή η μετατόπιση ακολουθεί μια μακροχρόνια καμπάνια που παρακολουθείται ως STAC6565, η οποία έπληξε σχεδόν 40 θύματα μεταξύ των αρχών του 2024 και των μέσων του 2025, με έντονη εστίαση σε καναδικούς οργανισμούς και εταιρείες παροχής υπηρεσιών, κατασκευής, λιανικής και τεχνολογίας.

Αντί για βασικά μηνύματα ηλεκτρονικού ψαρέματος, η ομάδα καταχράται πλέον αξιόπιστες πλατφόρμες στρατολόγησης όπως το Indeed, το JazzHR, το ADP και το LinkedIn.

Υποβάλλουν πλαστά βιογραφικά ως αρχεία PDF που είτε περιέχουν κακόβουλο λογισμικό πρώτου σταδίου είτε ανακατευθύνουν το προσωπικό ανθρώπινου δυναμικού σε ψεύτικες πύλες “Safe Resume Share” που παρέχουν οπλισμένο περιεχόμενο.

Επειδή αυτά τα βιογραφικά εμφανίζονται στις καθημερινές ροές εργασιών προσλήψεων, πολλοί έλεγχοι ασφαλείας email δεν τα βλέπουν ποτέ.

Αναλυτές ασφαλείας της Sophos αναγνωρισθείς αυτή η αλλαγή και τη συνέδεσε με μια εκλεπτυσμένη αλυσίδα παράδοσης RedLoader που τελειώνει με την ανάπτυξη QWCrypt σε επιλεγμένα συστήματα υψηλής αξίας.

Παρατήρησαν κύκλους ήρεμων περιόδων ακολουθούμενοι από σύντομα, αιχμηρά κύματα εισβολών, με κάθε κύμα να προσθέτει νέα εργαλεία, σενάρια και μεθόδους διαφυγής.

Το QWCrypt δίνει στο GOLD BLADE έναν τρόπο να μετατρέψει μια εργασία κατασκοπείας σε άμεσο γεγονός εκβιασμού. Το ντουλάπι προσαρτά την επέκταση .qwCrypt, ρίχνει τη σημείωση “!!!how_to_unlock_qwCrypt_files.txt” και υποστηρίζει πολλές σημαίες, συμπεριλαμβανομένης μιας λειτουργίας για να χτυπήσετε υπερεπόπτες που φιλοξενούν εικονικές μηχανές.

Τα κλεμμένα δεδομένα αρχειοθετούνται με 7‑Zip και αποστέλλονται μέσω WebDAV μέσω τομέων Cloudflare Workers, έτσι ώστε η ομάδα να μπορεί να απειλήσει με διαρροές ακόμα και αν αποτύχει η κρυπτογράφηση.

.webp.jpeg)

Αυτή η ολοκληρωμένη τεχνική ανάλυση δείχνει μια ομάδα που αντιμετωπίζει τις εισβολές ως διαχειριζόμενη υπηρεσία, με συνεχείς αναβαθμίσεις και όχι μεμονωμένα περιστατικά.

Ανάπτυξη QWCrypt και Επίδραση κεντρικού υπολογιστή

Μόλις ένας χρήστης Ανθρώπινου Δυναμικού ανοίξει ένα βιογραφικό σημείωμα που έχει παγιδευτεί, ξεκινά μια αλυσίδα πολλαπλών σταδίων. Ένα ZIP που πέφτει μπορεί να περιέχει μια ψεύτικη συντόμευση PDF ή μια εικόνα ISO.

Αυτό το αρχείο εκτελεί ένα μετονομασμένο αντίγραφο του ADNotificationManager.exe, το οποίο φορτώνει ένα RedLoader DLL όπως το srvcli.dll ή το netutils.dll μέσω του rundll32.exe από ένα κοινόχρηστο στοιχείο WebDAV πίσω από το Cloudflare Workers.

Το DLL πρώτου σταδίου εντολές και έλεγχος επαφών (C2) και στη συνέχεια δημιουργεί προγραμματισμένες εργασίες που τραβούν ωφέλιμα φορτία δεύτερου και τρίτου σταδίου στο φάκελο AppData\Roaming του χρήστη με ονόματα όπως “BrowserEngineUpdate_”.

Αυτές οι εργασίες χρησιμοποιούν το live-off-the-land δυαδικό pcalua.exe για την εκτέλεση των ωφέλιμων φορτίων χωρίς να πέσουν εμφανείς εκτοξευτές.

Στη συνέχεια, ένα σενάριο .bat αποσυσκευάζει το Sysinternals AD Explorer, εκτελεί εντολές εντοπισμού, συμπιέζει τα αποτελέσματα με 7‑Zip και τα ανεβάζει σε διακομιστές WebDAV που επιτίθενται, όπως το local.chronotypelab[.]εργάτες[.]dev.

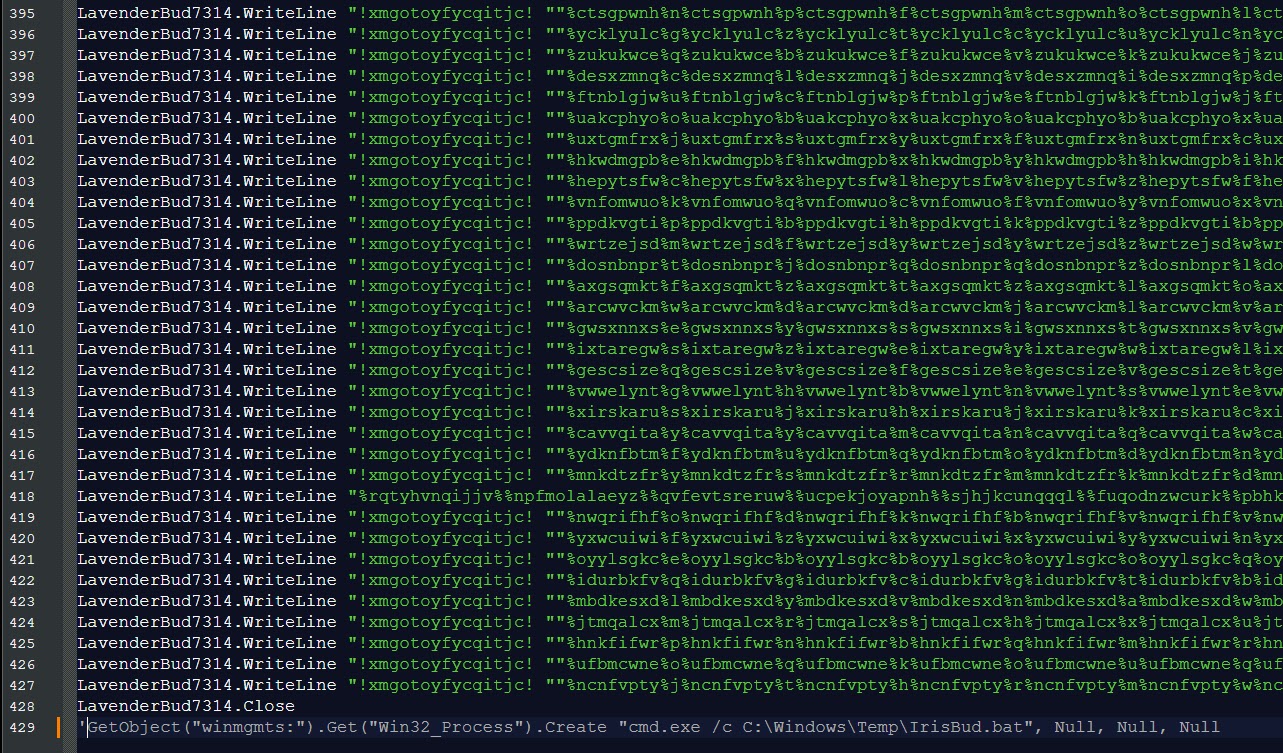

Όταν οι χειριστές αποφασίζουν να αναπτύξουν το QWCrypt, προωθούν ένα κρυπτογραφημένο αρχείο 7 Zip μέσω SMB σε πολλούς διακομιστές. Ένα σενάριο εκκίνησης ελέγχει ότι η υπηρεσία kill‑AV που βασίζεται σε Terminator είναι ενεργή, στη συνέχεια απενεργοποιεί την ανάκτηση και εκτελεί το ντουλάπι:

bcdedit /set {default} recoveryenabled no

qwc_537aab1c.exe -v -key -nosdΤο Terminator χρησιμοποιεί ένα ευάλωτο πρόγραμμα οδήγησης Zemana AntiMalware (term.sys, που μετονομάστηκε αργότερα) για να σκοτώσει τις προστατευμένες διεργασίες και ακόμη και να αποδυναμώσει τις βασικές άμυνες των Windows αναστρέφοντας τις βασικές τιμές μητρώου:-

HKLM\SYSTEM\CurrentControlSet\Control\CI\Config /v VulnerableDriverBlocklistEnable /t REG_DWORD /d 0x0 /f

HKLM\SYSTEM\CurrentControlSet\Control\DeviceGuard\Scenarios\HypervisorEnforcedCodeIntegrity /v Enabled /t REG_DWORD /d 0x0 /fΈνα τελικό σενάριο εκκαθάρισης εκτελεί το QWCrypt με σημαίες hypervisor όπου χρειάζεται, διαγράφει σκιώδη αντίγραφα και σκουπίζει το ιστορικό του PowerShell, αφήνοντας πίσω μόνο κρυπτογραφημένα δεδομένα και τη σημείωση λύτρων.