Οι αρχές επιβολής του νόμου από εννέα χώρες κατέστρεψαν περισσότερους από 1.000 διακομιστές που χρησιμοποιούνται από τις λειτουργίες κακόβουλου λογισμικού botnet Rhadamanthys, VenomRAT και Elysium στην τελευταία φάση του Operation Endgame, μιας διεθνούς δράσης που στοχεύει το έγκλημα στον κυβερνοχώρο.

Η κοινή δράση, που συντονίζεται από την Europol και την Eurojust, υποστηρίχθηκε επίσης από πολλούς ιδιωτικούς εταίρους, συμπεριλαμβανομένων των Cryptolaemus, Shadowserver, Spycloud, Cymru, Proofpoint, CrowdStrike, Lumen, Abuse.ch, HaveIBeenPwned, Spamhaus, DIVD και Bitdefender.

Μεταξύ 10 και 14 Νοεμβρίου 2025, αστυνομικοί πραγματοποίησαν έρευνες σε 11 τοποθεσίες στη Γερμανία, την Ελλάδα και την Ολλανδία, κατέσχεσαν 20 domains και κατέστρεψαν 1.025 διακομιστές που χρησιμοποιήθηκαν από τις στοχευμένες επιχειρήσεις κακόβουλου λογισμικού.

Αυτή η φάση της Επιχείρησης Endgame οδήγησε επίσης στη σύλληψη ενός βασικού υπόπτου στην Ελλάδα στις 3 Νοεμβρίου 2025, που συνδέεται με τον trojan απομακρυσμένης πρόσβασης VenomRAT.

“Η αποσυναρμολογημένη υποδομή κακόβουλου λογισμικού αποτελούνταν από εκατοντάδες χιλιάδες μολυσμένους υπολογιστές που περιείχαν πολλά εκατομμύρια κλεμμένα διαπιστευτήρια.” είπε η Europol σε δελτίο τύπου της Πέμπτης.

“Πολλά από τα θύματα δεν γνώριζαν τη μόλυνση των συστημάτων τους. Ο κύριος ύποπτος πίσω από τον κλέφτη πληροφοριών είχε πρόσβαση σε περισσότερα από 100.000 κρυπτογραφικά πορτοφόλια που ανήκαν σε αυτά τα θύματα, δυνητικά αξίας εκατομμυρίων ευρώ.”

Η Europol συνέστησε επίσης τη χρήση politie.nl/checkyourhack και haveibeenpwend.com για να ελέγξετε εάν οι υπολογιστές έχουν μολυνθεί με αυτά τα στελέχη κακόβουλου λογισμικού.

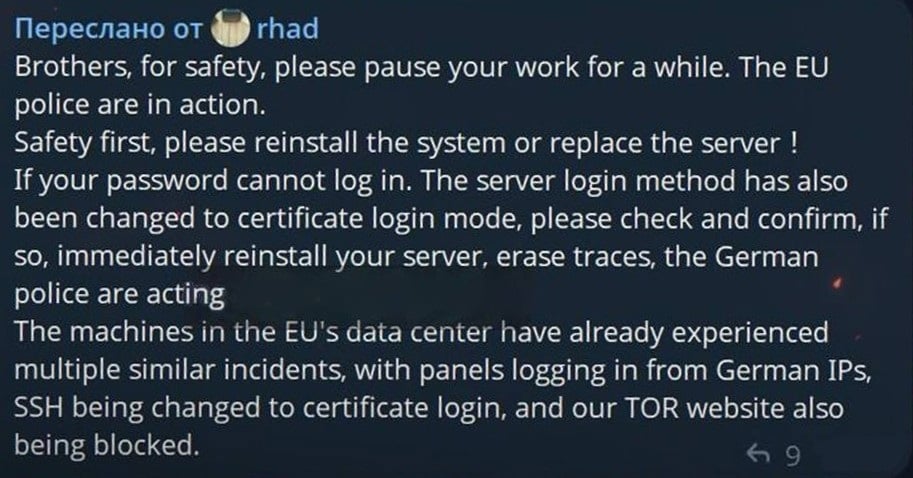

Η σημερινή ανακοίνωση επιβεβαιώνει την αναφορά της BleepingComputer από την Τρίτη ότι η λειτουργία του infostealer Rhadamanthys έχει διακοπεί, με τους πελάτες του malware-as-a-service να δηλώνουν ότι δεν έχουν πλέον πρόσβαση στους διακομιστές τους.

Ο προγραμματιστής Rhadamanthys είπε επίσης σε ένα μήνυμα στο Telegram ότι πίστευε ότι πίσω από τη διακοπή βρισκόταν η γερμανική επιβολή του νόμου, καθώς οι πίνακες ιστού που φιλοξενούνται σε κέντρα δεδομένων της ΕΕ κατέγραφαν γερμανικές διευθύνσεις IP που συνδέονταν προτού οι εγκληματίες του κυβερνοχώρου χάσουν την πρόσβαση.

Η επιχείρηση Endgame έχει γίνει υπεύθυνος για πολλαπλές διακοπές, κατασχέθηκαν πρώτα πάνω από 100 διακομιστές που χρησιμοποιούνται από διάφορες λειτουργίες κακόβουλου λογισμικού, συμπεριλαμβανομένων των IcedID, Bumblebee, Pikabot, Trickbot και SystemBC.

Η κοινή δράση έχει επίσης στοχεύσει υποδομή ransomware, ο ιστότοπος AVCheck, Πελάτες και διακομιστές botnet του Smokeloader και άλλες σημαντικές λειτουργίες κακόβουλου λογισμικού, όπως π.χ DanaBot, IcedID, Pikabot, Trickbot, Smokeloader, Bumblebee και SystemBC.

Τον Απρίλιο του 2024, η ουκρανική αστυνομία στον κυβερνοχώρο συνέλαβε επίσης έναν Ρώσο στο Κίεβο επειδή συνεργαζόταν με επιχειρήσεις ransomware Conti και LockBit για να κάνουν το κακόβουλο λογισμικό τους μη ανιχνεύσιμο από λογισμικό προστασίας από ιούς.

VIA: bleepingcomputer.com