Η αυστραλιανή κυβέρνηση προειδοποιεί για συνεχιζόμενες επιθέσεις στον κυβερνοχώρο κατά μη επιδιορθωμένων συσκευών Cisco IOS XE στη χώρα για τη μόλυνση των δρομολογητών με το κέλυφος ιστού BadCandy.

Η ευπάθεια που χρησιμοποιείται σε αυτές τις επιθέσεις είναι το CVE-2023-20198, ένα ελάττωμα μέγιστης σοβαρότητας που επιτρέπει σε απομακρυσμένους μη επαληθευμένους παράγοντες απειλών να δημιουργούν έναν τοπικό χρήστη διαχειριστή μέσω της διεπαφής χρήστη ιστού και να αναλαμβάνουν τις συσκευές.

Η Cisco διόρθωσε το ελάττωμα τον Οκτώβριο του 2023, το οποίο στη συνέχεια επισημάνθηκε ως ζήτημα που αξιοποιήθηκε ενεργά. Μια δημόσια εκμετάλλευση έγινε διαθέσιμη δύο εβδομάδες αργότερα, τροφοδοτώντας τη μαζική εκμετάλλευση για φύτευση κερκόπορτας σε συσκευές που εκτίθενται στο Διαδίκτυο.

Οι αυστραλιανές αρχές έχουν προειδοποιήσει ότι παραλλαγές των ίδιων κελύφη ιστού BadCandy που βασίζονται στο Lua εξακολουθούν να χρησιμοποιούνται σε επιθέσεις κατά τη διάρκεια του 2024 και του 2025, υποδεικνύοντας ότι πολλές συσκευές Cisco παραμένουν μη επιδιορθωμένες.

Μόλις εγκατασταθεί, το BadCandy επιτρέπει στους απομακρυσμένους εισβολείς να εκτελούν εντολές με δικαιώματα root σε παραβιασμένες συσκευές.

Το κέλυφος ιστού διαγράφεται από τις συσκευές κατά την επανεκκίνηση. Ωστόσο, δεδομένης της έλλειψης ενημέρωσης κώδικα σε αυτές τις συσκευές και με την προϋπόθεση ότι η διεπαφή ιστού παραμένει προσβάσιμη, οι εισβολείς μπορούν εύκολα να την επαναφέρουν.

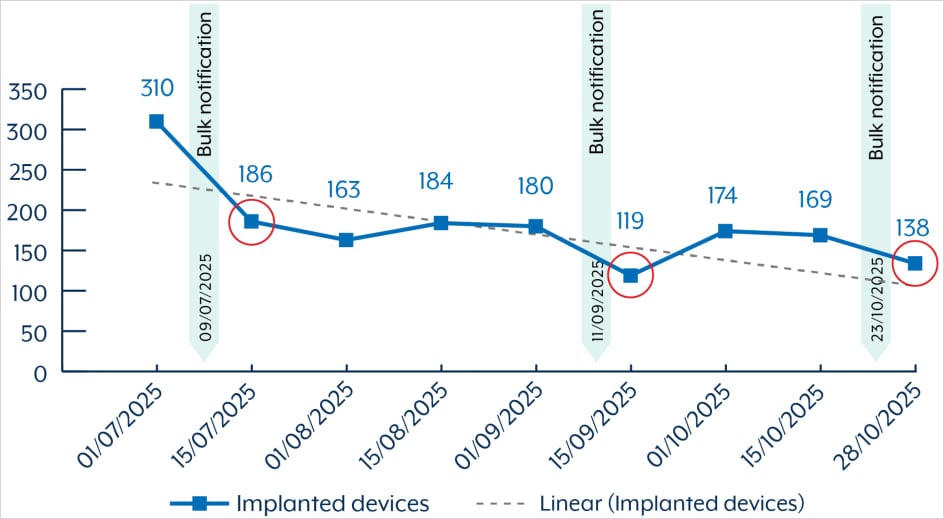

“Από τον Ιούλιο του 2025, η ASD εκτιμά ότι περισσότερες από 400 συσκευές είχαν δυνητικά παραβιαστεί με το BADCANDY στην Αυστραλία.” διαβάζει το δελτίο. “Στα τέλη Οκτωβρίου 2025, εξακολουθούν να υπάρχουν πάνω από 150 συσκευές που έχουν τεθεί σε κίνδυνο με το BADCANDY στην Αυστραλία.”

Πηγή: ASD

Αν και ο αριθμός των μολύνσεων μειώνεται, ο οργανισμός έχει δει σημάδια εκ νέου εκμετάλλευσης του ελαττώματος στα ίδια τελικά σημεία, παρόλο που οι οντότητες παραβίασης ειδοποιήθηκαν κατάλληλα.

Σύμφωνα με το πρακτορείο, οι εισβολείς μπορούν να εντοπίσουν πότε αφαιρείται το εμφύτευμα BadCandy και να στοχεύσουν την ίδια συσκευή για να το επαναφέρουν.

Ως απάντηση στις συνεχιζόμενες επιθέσεις, η Διεύθυνση Σημάτων της Αυστραλίας στέλνει ειδοποιήσεις στα θύματα που περιλαμβάνουν οδηγίες σχετικά με την επιδιόρθωση, τη σκλήρυνση συσκευών και τη διεξαγωγή αντιμετώπισης περιστατικών. Για συσκευές των οποίων οι ιδιοκτήτες δεν μπορούν να προσδιοριστούν, η ASD ζητά από τους παρόχους υπηρεσιών Διαδικτύου να επικοινωνήσουν με τα θύματα εκ μέρους τους.

Η ASD αναφέρει ότι το ελάττωμα είχε χρησιμοποιηθεί στο παρελθόν από κρατικούς παράγοντες όπως ο Κινέζος Salt Typhoon, ο οποίος θεωρείται υπεύθυνος για μια σειρά επιθέσεων εναντίον μεγάλων παρόχων τηλεπικοινωνιακών υπηρεσιών σε όλες τις ΗΠΑ και τον Καναδά.

Το πρακτορείο πιστεύει ότι, παρόλο που το BadCandy μπορεί θεωρητικά να χρησιμοποιηθεί από οποιονδήποτε, οι πρόσφατες αιχμές μπορούν να αποδοθούν σε «κρατικούς φορείς στον κυβερνοχώρο».

Οι διαχειριστές συστημάτων Cisco IOS XE σε όλο τον κόσμο, συμπεριλαμβανομένης της Αυστραλίας, θα πρέπει να ακολουθούν τις συστάσεις μετριασμού του προμηθευτή στο δελτίο ασφαλείας.

Η Cisco δημοσίευσε επίσης μια αναλυτική οδηγός σκλήρυνσης για συσκευές IOS XE.

VIA: bleepingcomputer.com