Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής (CISA), μαζί με την Υπηρεσία Εθνικής Ασφάλειας (NSA) και το Καναδικό Κέντρο για την Ασφάλεια στον Κυβερνοχώρο (Κέντρο Κυβερνοασφάλειας), έχουν κυκλοφορήσει ενημερωμένους δείκτες συμβιβασμού (IOC) και υπογραφές εντοπισμού για κακόβουλο λογισμικό BRICKSTORM.

Η τελευταία ενημέρωση, που δημοσιεύτηκε στις 19 Δεκεμβρίου 2025, περιλαμβάνει ανάλυση τριών επιπλέον δειγμάτων κακόβουλου λογισμικού, ανεβάζοντας το σύνολο σε 11 παραλλαγές που αναλύθηκαν.

Το BRICKSTORM είναι ένα εξελιγμένο κακόβουλο λογισμικό backdoor που αποδίδεται σε φορείς του κυβερνοχώρου που χρηματοδοτούνται από τη Λαϊκή Δημοκρατία της Κίνας (ΛΔΚ), οι οποίοι το χρησιμοποιούν για να διατηρήσουν τη μακροπρόθεσμη επιμονή σε παραβιασμένα συστήματα.

Το κακόβουλο λογισμικό στοχεύει κυρίως οργανισμούς στους τομείς των Κρατικών Υπηρεσιών και Εγκαταστάσεων και της Πληροφορικής, με ιδιαίτερη έμφαση στα περιβάλλοντα VMware vSphere, συμπεριλαμβανομένων των διακομιστών VMware vCenter και των πλατφορμών VMware ESXi.

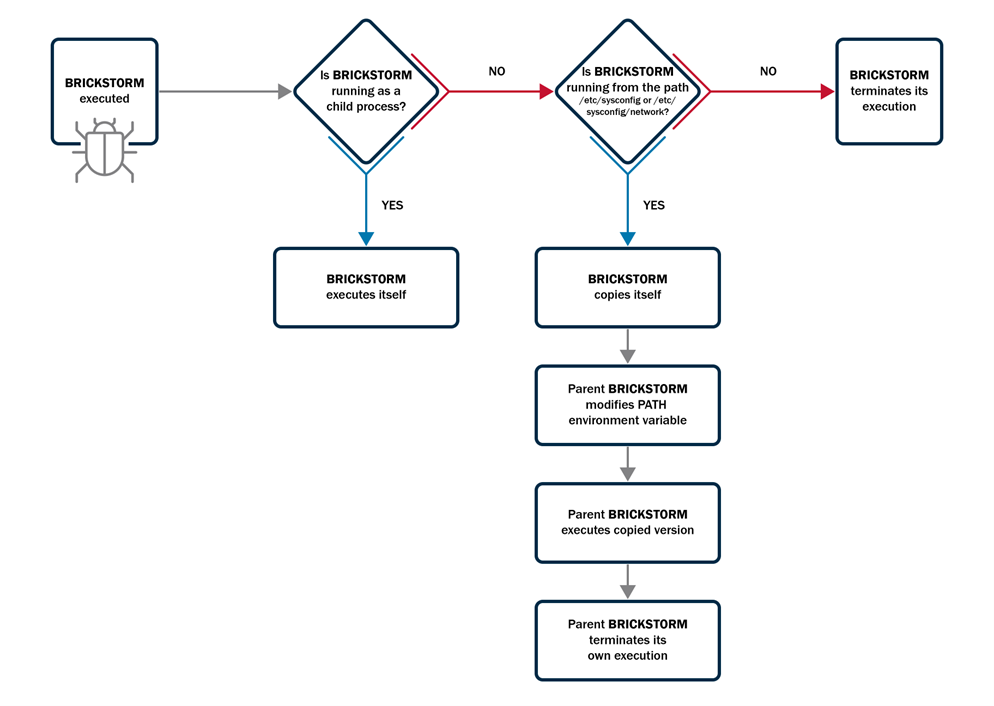

Το κακόβουλο λογισμικό αποτελεί σημαντική απειλή λόγω των προηγμένων δυνατοτήτων του. Το BRICKSTORM είναι προσαρμοσμένο με χρήση γλωσσών προγραμματισμού Go ή Rust και λειτουργεί ως κερκόπορτα με δυνατότητα εκτέλεσης και σύνδεσης (ELF).

Τα οκτώ δείγματα που αναλύθηκαν αρχικά βασίζονταν στο Go, ενώ δύο από τα τρία δείγματα που προστέθηκαν πρόσφατα στην ενημέρωση της 19ης Δεκεμβρίου βασίζονται σε Rust, καταδεικνύοντας τις εξελισσόμενες τεχνικές των παραγόντων απειλής.

Σύμφωνα με το Κοινή συμβουλευτική CISAτο BRICKSTORM παρέχει στους φορείς του κυβερνοχώρου ολοκληρωμένο έλεγχο του συστήματος.

Το κακόβουλο λογισμικό χρησιμοποιεί πολλαπλά επίπεδα κρυπτογράφησης, όπως HTTPS, WebSockets και ένθετη ασφάλεια επιπέδου μεταφοράς (TLS), για να κρύψει τις επικοινωνίες με διακομιστές εντολών και ελέγχου.

Χρησιμοποιεί επίσης DNS-over-HTTPS (DoH) και μιμείται τη νόμιμη λειτουργικότητα διακομιστή ιστού για να συνδυάσει την κακόβουλη κίνηση με την τακτική δραστηριότητα δικτύου.

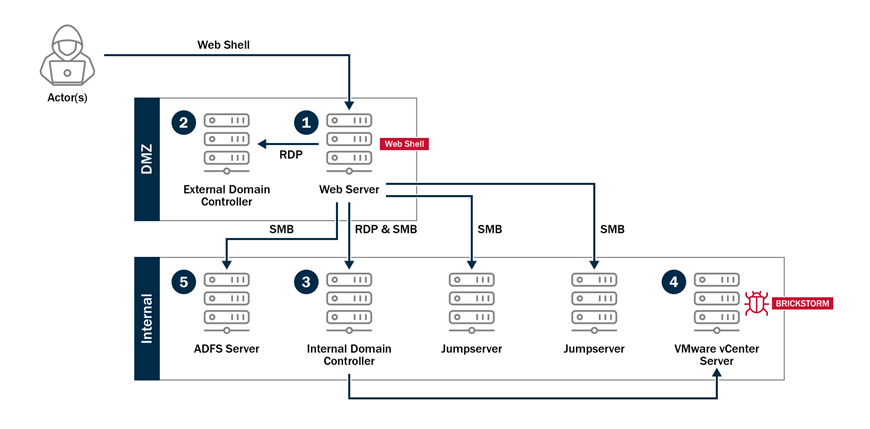

Η CISA διεξήγαγε μια δέσμευση αντιμετώπισης περιστατικών για έναν οργανισμό-θύμα, στην οποία οι παράγοντες της ΛΔΚ απέκτησαν επίμονη πρόσβαση στο εσωτερικό δίκτυο τον Απρίλιο του 2024. Οι εισβολείς ανέβασαν το BRICKSTORM σε έναν εσωτερικό διακομιστή VMware vCenter.

Παραβίασαν δύο ελεγκτές τομέα και έναν διακομιστή Active Directory Federation Services (ADFS), εξάγοντας με επιτυχία κρυπτογραφικά κλειδιά. Το κακόβουλο λογισμικό παρείχε μόνιμη πρόσβαση τουλάχιστον από τον Απρίλιο του 2024 έως τον Σεπτέμβριο του 2025.

Μόλις αναπτυχθεί, το BRICKSTORM παραχωρεί στους φορείς απειλών διαδραστική πρόσβαση φλοιού, επιτρέποντάς τους να περιηγούνται, να ανεβάζουν, να κατεβάζουν, να δημιουργούν, να διαγράφουν και να χειρίζονται αρχεία σε παραβιασμένα συστήματα.

Ορισμένες παραλλαγές λειτουργούν επίσης ως SOCKS proxies, διευκολύνοντας την πλευρική κίνηση στα δίκτυα και επιτρέποντας τον συμβιβασμό πρόσθετων συστημάτων.

Η CISA, η NSA και το Cyber Center παροτρύνουν σθεναρά τους οργανισμούς να χρησιμοποιήσουν τις εκδοθείσες IOC και τις υπογραφές ανίχνευσης, συμπεριλαμβανομένων των κανόνων YARA και Sigma, για να αναγνωρίσουν δείγματα BRICKSTORM μέσα στο περιβάλλον τους.

Εάν εντοπιστεί BRICKSTORM ή σχετική δραστηριότητα, οι οργανισμοί θα πρέπει να αναφέρουν αμέσως περιστατικά στην CISA, στο Cyber Centre ή στις αρμόδιες αρχές.

Τα πρακτορεία έχουν διαθέσει αντίγραφα των IOC με δυνατότητα λήψης σε μορφή STIX, μαζί με κανόνες ανίχνευσης Sigma σε μορφή YAML. Οι οργανισμοί μπορούν να έχουν πρόσβαση σε αυτούς τους πόρους μέσω της επίσημης ιστοσελίδας της CISA για να ενισχύσουν τις αμυντικές τους ικανότητες έναντι αυτής της επίμονης απειλής.

Αυτή η συμβουλή υπογραμμίζει τη συνεχιζόμενη πολυπλοκότητα των κρατικών χρηματοδοτούμενων επιχειρήσεων στον κυβερνοχώρο και την κρίσιμη ανάγκη των οργανισμών, ιδιαίτερα εκείνων που ανήκουν στους τομείς της κυβέρνησης και των ζωτικών υποδομών, να εφαρμόζουν ισχυρές δυνατότητες ανίχνευσης και απόκρισης.

Ακολουθήστε μας Ειδήσεις Google, LinkedInκαι Χ για να λαμβάνετε περισσότερες άμεσες ενημερώσεις, Ορίστε το CSN ως προτιμώμενη πηγή στο Google.