Η CISA διέταξε σήμερα τις ομοσπονδιακές υπηρεσίες των ΗΠΑ να επιδιορθώσουν μια κρίσιμη ευπάθεια της Samsung που έχει εκμεταλλευτεί σε επιθέσεις zero-day για την ανάπτυξη λογισμικού κατασκοπείας LandFall σε συσκευές που χρησιμοποιούν το WhatsApp.

Παρακολούθηση ως CVE-2025-21042αυτό το ελάττωμα ασφάλειας εγγραφής εκτός ορίων ανακαλύφθηκε στη βιβλιοθήκη libimagecodec.quram.so της Samsung, επιτρέποντας στους απομακρυσμένους εισβολείς να αποκτήσουν εκτέλεση κώδικα σε συσκευές με Android 13 και μεταγενέστερες εκδόσεις.

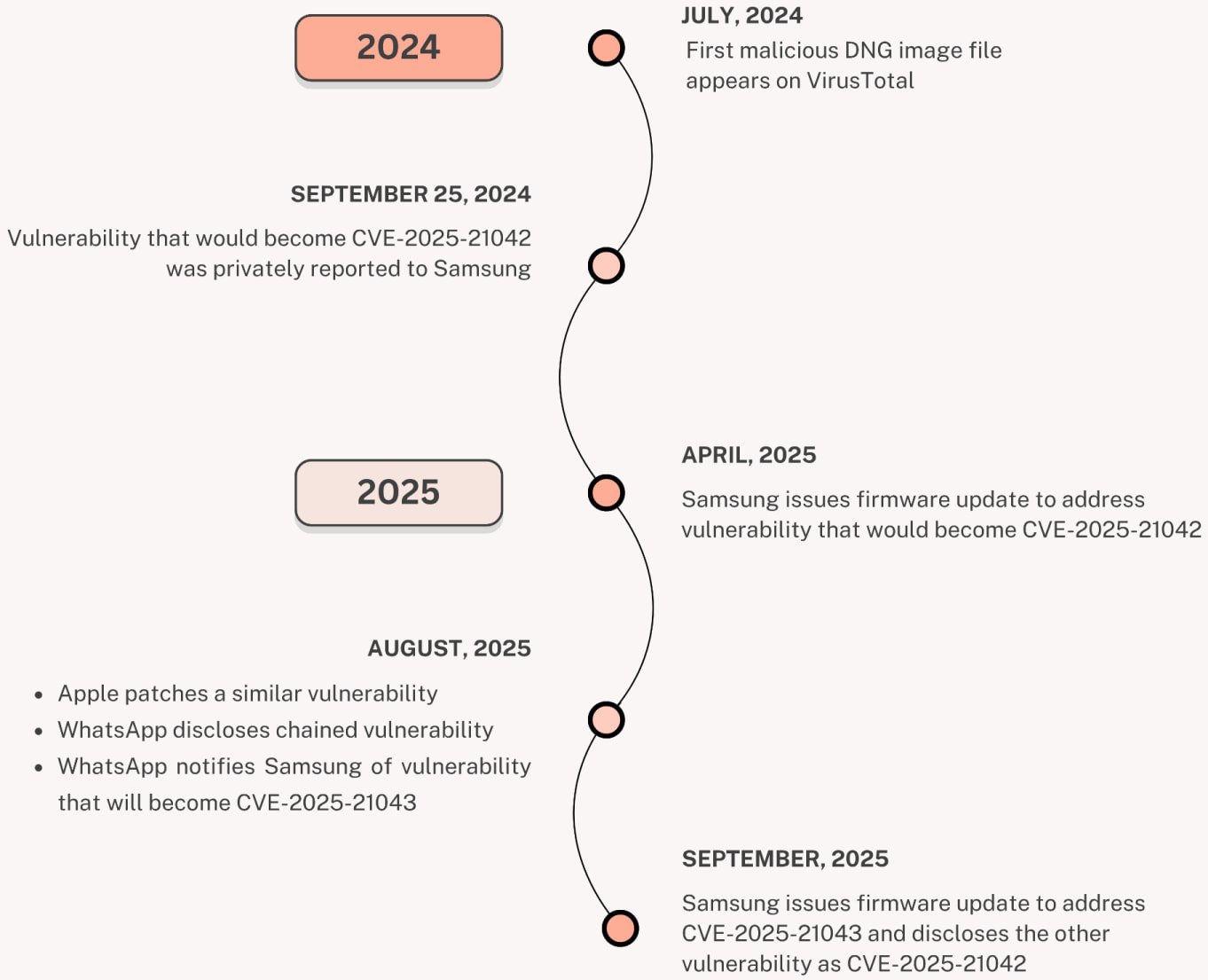

Ενώ η Samsung το μπάλωσε τον Απρίλιο Μετά από μια αναφορά από τις ομάδες ασφαλείας Meta και WhatsApp, η Μονάδα 42 του Palo Alto Networks αποκάλυψε την περασμένη εβδομάδα ότι οι εισβολείς το εκμεταλλεύονταν τουλάχιστον από τον Ιούλιο του 2024 για να αναπτύξουν προηγουμένως άγνωστο λογισμικό υποκλοπής LandFall μέσω κακόβουλων εικόνων DNG που αποστέλλονταν μέσω WhatsApp.

Το spyware έχει τη δυνατότητα πρόσβασης στο ιστορικό περιήγησης του θύματος, εγγραφή κλήσεων και ήχου, παρακολούθηση της τοποθεσίας του, καθώς και πρόσβαση σε φωτογραφίες, επαφές, SMS, αρχεία καταγραφής κλήσεων και αρχεία.

Σύμφωνα με την ανάλυση της Ενότητας 42, στοχεύει ένα ευρύ φάσμα μοντέλων ναυαρχίδα της Samsung, συμπεριλαμβανομένων των συσκευών της σειράς Galaxy S22, S23 και S24, καθώς και των Z Fold 4 και Z Flip 4.

Δεδομένα από δείγματα VirusTotal που εξετάστηκαν από ερευνητές της Μονάδας 42 δείχνουν πιθανούς στόχους στο Ιράκ, το Ιράν, την Τουρκία και το Μαρόκο, ενώ η υποδομή και τα πρότυπα εγγραφής τομέα C2 μοιράζονται ομοιότητες με εκείνες που παρατηρήθηκαν στις επιχειρήσεις Stealth Falcon, οι οποίες προέρχονται από τα Ηνωμένα Αραβικά Εμιράτα.

Μια άλλη ένδειξη είναι η χρήση του ονόματος “Bridge Head” για το στοιχείο φόρτωσης κακόβουλου λογισμικού, μια σύμβαση ονομασίας που παρατηρείται συνήθως σε εμπορικό λογισμικό υποκλοπής spyware που αναπτύχθηκε από τους NSO Group, Variston, Cytrox και Quadream. Ωστόσο, το LandFall δεν μπορούσε να συνδεθεί με σιγουριά με γνωστούς προμηθευτές spyware ή ομάδες απειλών.

Η CISA έχει τώρα προστέθηκε το ελάττωμα του CVE-2025-21042 Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειώντο οποίο παραθέτει σφάλματα ασφαλείας που έχουν επισημανθεί ως ενεργά εκμετάλλευση σε επιθέσεις, διατάσσοντας τις υπηρεσίες του Federal Civilian Executive Branch (FCEB) να προστατεύουν τις συσκευές Samsung από συνεχιζόμενες επιθέσεις εντός τριών εβδομάδων, έως την 1η Δεκεμβρίου, όπως ορίζεται από τη δεσμευτική επιχειρησιακή οδηγία (BOD) 22-01.

Οι υπηρεσίες FCEB είναι μη στρατιωτικές υπηρεσίες εντός της εκτελεστικής εξουσίας των ΗΠΑ, συμπεριλαμβανομένου του Υπουργείου Ενέργειας, του Υπουργείου Οικονομικών, του Υπουργείου Εσωτερικής Ασφάλειας και του Υπουργείου Υγείας και Ανθρωπίνων Υπηρεσιών.

Ενώ αυτή η δεσμευτική επιχειρησιακή οδηγία ισχύει μόνο για ομοσπονδιακούς οργανισμούς, η CISA προέτρεψε όλους τους οργανισμούς να δώσουν προτεραιότητα στην επιδιόρθωση αυτού του ελαττώματος ασφαλείας το συντομότερο δυνατό.

«Αυτός ο τύπος ευπάθειας είναι ένας συχνός φορέας επίθεσης για κακόβουλους κυβερνογενείς και εγκυμονεί σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», προειδοποίησε.

“Εφαρμόστε μέτρα μετριασμού ανά προμηθευτή, ακολουθήστε τις ισχύουσες οδηγίες BOD 22-01 για υπηρεσίες cloud ή διακόψτε τη χρήση του προϊόντος εάν δεν υπάρχουν διαθέσιμα μέτρα αντιμετώπισης”, πρόσθεσε η υπηρεσία κυβερνοασφάλειας.

Τον Σεπτέμβριο, η Samsung κυκλοφόρησε ενημερώσεις ασφαλείας για να επιδιορθώσει ένα άλλο ελάττωμα libimagecodec.quram.so (CVE-2025-21043) το οποίο αξιοποιήθηκε σε επιθέσεις zero-day που στοχεύουν τις συσκευές Android της.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com