Η CISA έδωσε εντολή στις ομοσπονδιακές υπηρεσίες των ΗΠΑ να επιδιορθώσουν μια κρίσιμη ευπάθεια του GeoServer που τώρα χρησιμοποιείται ενεργά σε επιθέσεις έγχυσης XML External Entity (XXE).

Σε τέτοιες επιθέσεις, μια είσοδος XML που περιέχει μια αναφορά σε μια εξωτερική οντότητα υποβάλλεται σε επεξεργασία από έναν ασθενώς διαμορφωμένο αναλυτή XML, επιτρέποντας στους παράγοντες απειλής να ξεκινήσουν επιθέσεις άρνησης υπηρεσίας, να αποκτήσουν πρόσβαση σε εμπιστευτικά δεδομένα ή να εκτελέσουν πλαστογράφηση αιτημάτων από την πλευρά του διακομιστή (SSRF) για να αλληλεπιδράσουν με εσωτερικά συστήματα.

Το ελάττωμα ασφαλείας (παρακολουθείται ως CVE-2025-58360) που επισημάνθηκε από την CISA την Πέμπτη είναι μια ευπάθεια XML External Entity (XXE) χωρίς έλεγχο ταυτότητας στον GeoServer 2.26.1 και σε προηγούμενες εκδόσεις (ένας διακομιστής ανοιχτού κώδικα για κοινή χρήση γεωχωρικών δεδομένων μέσω του Διαδικτύου) που μπορεί να αξιοποιηθεί για την ανάκτηση αυθαίρετων αρχείων από ευάλωτους διακομιστές.

“Εντοπίστηκε μια ευπάθεια XML External Entity (XXE) που επηρεάζει τον GeoServer 2.26.1 και τις προηγούμενες εκδόσεις. Η εφαρμογή δέχεται εισαγωγή XML μέσω ενός συγκεκριμένου τερματικού σημείου /geoserver/wms λειτουργίας GetMap,” a Η συμβουλευτική του GeoServer εξηγεί.

“Ωστόσο, αυτή η είσοδος δεν είναι επαρκώς απολυμανθεί ή περιορισμένη, επιτρέποντας σε έναν εισβολέα να ορίσει εξωτερικές οντότητες εντός του αιτήματος XML.”

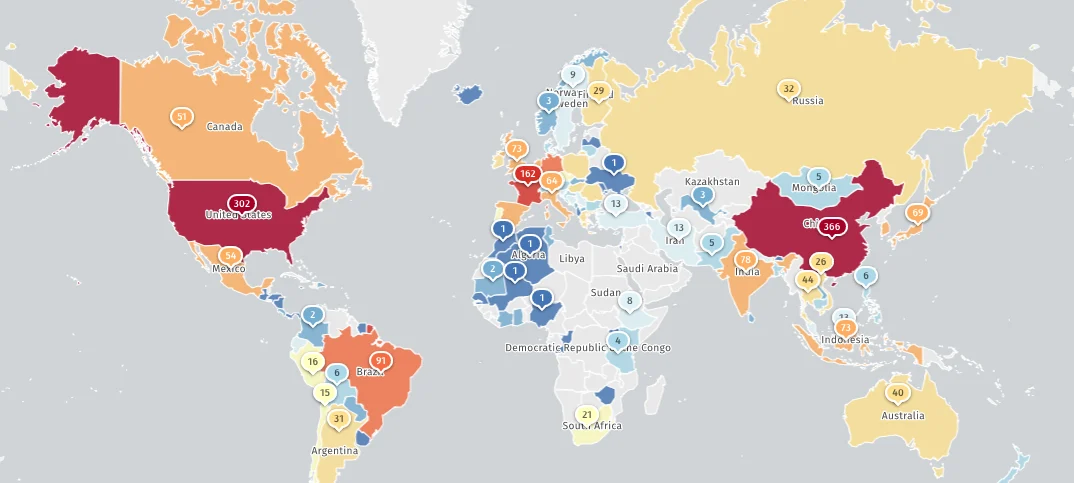

Η ομάδα παρακολούθησης του Διαδικτύου Shadowserver τώρα παρακολουθεί 2.451 διευθύνσεις IP με δακτυλικά αποτυπώματα GeoServer, ενώ ο Shodan αναφέρει περισσότερες από 14.000 περιπτώσεις εκτίθενται στο διαδίκτυο.

Η CISA έχει τώρα προστέθηκε CVE-2025-58360 σε αυτήν Κατάλογος γνωστών εκμεταλλευόμενων ευπαθειών (KEV).προειδοποιώντας ότι το ελάττωμα αξιοποιείται ενεργά σε επιθέσεις και δίνει εντολή στις υπηρεσίες του Federal Civilian Executive Branch (FCEB) να διορθώσουν τους διακομιστές έως την 1η Ιανουαρίου 2026, όπως ορίζεται από τη δεσμευτική επιχειρησιακή οδηγία (BOD) 22-01 που εκδόθηκε τον Νοέμβριο του 2021.

Οι υπηρεσίες FCEB είναι μη στρατιωτικές υπηρεσίες εντός της εκτελεστικής εξουσίας των ΗΠΑ, όπως το Υπουργείο Ενέργειας, το Υπουργείο Οικονομικών, το Υπουργείο Εσωτερικής Ασφάλειας και το Υπουργείο Υγείας και Ανθρωπίνων Υπηρεσιών.

Αν και το BOD 22-01 ισχύει μόνο για ομοσπονδιακούς οργανισμούς, η υπηρεσία κυβερνοασφάλειας των ΗΠΑ προέτρεψε τους υπερασπιστές του δικτύου να δώσουν προτεραιότητα στην επιδιόρθωση αυτής της ευπάθειας το συντομότερο δυνατό.

“Αυτοί οι τύποι τρωτών σημείων είναι συχνοί φορείς επιθέσεων για κακόβουλους κυβερνοχώρους και θέτουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση.” είπε η CISA. “Εφαρμόστε μέτρα μετριασμού ανά οδηγό προμηθευτή, ακολουθήστε τις ισχύουσες οδηγίες BOD 22-01 για υπηρεσίες cloud ή διακόψτε τη χρήση του προϊόντος εάν δεν υπάρχουν διαθέσιμα μέτρα αντιμετώπισης.”

Πέρυσι, CISA προστέθηκε επίσης Έγχυση κώδικα OSGeo GeoServer JAI-EXT (CVE-2022-24816) και GeoTools eval injection (CVE-2024-36401) ευπάθειες στη λίστα με τα ελαττώματα ασφαλείας που αξιοποιούνται ενεργά.

Όπως αποκάλυψε η υπηρεσία κυβερνοασφάλειας τον Σεπτέμβριο, η τελευταία έγινε αντικείμενο εκμετάλλευσης για να παραβιάσει μια ανώνυμη κυβερνητική υπηρεσία των ΗΠΑ το 2024, αφού παραβίασε μια μη επιδιορθωμένη παρουσία GeoServer.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com