Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) έδωσε εντολή στις κυβερνητικές υπηρεσίες να προστατεύσουν τα συστήματά τους έναντι μιας ευπάθειας Gogs υψηλής σοβαρότητας που έγινε αντικείμενο εκμετάλλευσης σε επιθέσεις zero-day.

Σχεδιασμένο ως εναλλακτική λύση στο GitLab ή το GitHub Enterprise και γραμμένο στο Go, το Gogs συχνά εκτίθεται στο διαδίκτυο για απομακρυσμένη συνεργασία.

Παρακολούθηση ως CVE-2025-8110αυτό το ελάττωμα ασφαλείας απομακρυσμένης εκτέλεσης κώδικα (RCE) προέρχεται από μια αδυναμία διέλευσης διαδρομής στο PutContents API και επιτρέπει στους επιβεβαιωμένους εισβολείς να παρακάμπτουν τις προστασίες που έχουν εφαρμοστεί για ένα προηγουμένως διορθωμένο σφάλμα RCE (CVE-2024-55947) αντικαθιστώντας αρχεία εκτός του αποθετηρίου μέσω συμβόλων.

Οι εισβολείς μπορούν να κάνουν κατάχρηση αυτού του ελαττώματος δημιουργώντας repos που περιέχουν συμβολικούς συνδέσμους που οδηγούν σε ευαίσθητα αρχεία συστήματος και στη συνέχεια γράφοντας δεδομένα μέσω του συμβολικού συνδέσμου χρησιμοποιώντας το PutContents API, αντικαθιστώντας στόχους εκτός του αποθετηρίου. Αντικαθιστώντας τα αρχεία διαμόρφωσης του Git, και συγκεκριμένα τη ρύθμιση sshCommand, οι παράγοντες απειλών μπορούν να αναγκάσουν τα συστήματα-στόχους να εκτελέσουν αυθαίρετες εντολές.

Η Wiz Research ανακάλυψε την ευπάθεια κατά τη διερεύνηση μιας μόλυνσης από κακόβουλο λογισμικό που επηρέαζε τον διακομιστή Gogs ενός πελάτη που αντιμετωπίζει το Διαδίκτυο τον Ιούλιο και ανέφερε το ελάττωμα στους συντηρητές Gogs στις 17 Ιουλίου. Αναγνώρισαν την αναφορά του Wiz τρεις μήνες αργότερα, στις 30 Οκτωβρίου, και κυκλοφόρησε μπαλώματα για CVE-2025-8110 την περασμένη εβδομάδα που προσθέτουν επικύρωση διαδρομής με γνώση συμβόλων σε όλα τα σημεία εισόδου εγγραφής αρχείων.

Σύμφωνα με ένα χρονοδιάγραμμα αποκάλυψης που κοινοποιήθηκε από την Wiz Research, ένα δεύτερο κύμα επιθέσεων που στόχευαν αυτήν την ευπάθεια ως μηδενική ημέρα παρατηρήθηκε την 1η Νοεμβρίου.

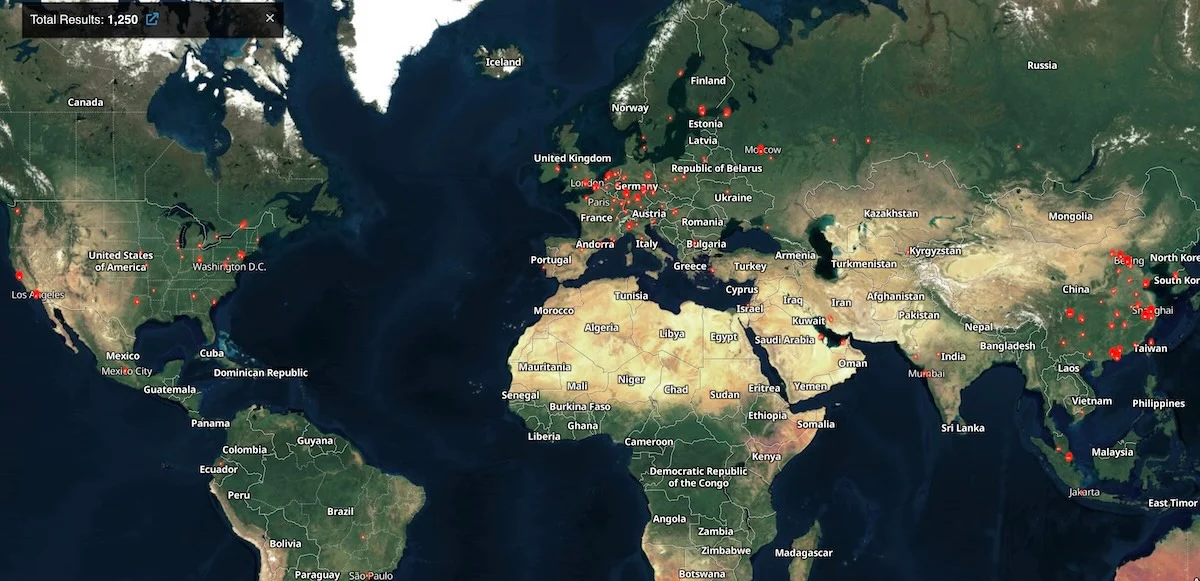

Κατά τη διερεύνηση αυτών των καμπανιών, οι ερευνητές του Wiz βρήκαν πάνω από 1.400 διακομιστές Gogs εκτεθειμένους στο διαδίκτυο (1.250 από τα οποία παραμένουν εκτεθειμένα) και περισσότερες από 700 περιπτώσεις που δείχνουν σημάδια συμβιβασμού.

Η CISA έχει τώρα επιβεβαίωσε την αναφορά της Wiz και πρόσθεσε το ελάττωμα ασφαλείας στη λίστα με τα τρωτά σημεία που εκμεταλλεύονται στην άγρια φύση, διατάσσοντας τις υπηρεσίες του Ομοσπονδιακού Πολιτικού Εκτελεστικού Κλάδου (FCEB) να επιδιορθώσουν εντός τριών εβδομάδων, έως τις 2 Φεβρουαρίου 2026.

πρακτορεία FCEB είναι μη στρατιωτικές υπηρεσίες εκτελεστικού κλάδου των ΗΠΑ, όπως το Υπουργείο Ενέργειας, το Υπουργείο Δικαιοσύνης, το Υπουργείο Εσωτερικής Ασφάλειας και το Υπουργείο Εξωτερικών.

«Αυτός ο τύπος ευπάθειας είναι ένας συχνός φορέας επίθεσης για κακόβουλους κυβερνοχώρους και εγκυμονεί σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», προειδοποίησε η CISA. “Εφαρμόστε μέτρα μετριασμού ανά οδηγό προμηθευτή, ακολουθήστε τις ισχύουσες οδηγίες BOD 22-01 για υπηρεσίες cloud ή διακόψτε τη χρήση του προϊόντος εάν δεν υπάρχουν διαθέσιμα μέτρα αντιμετώπισης.”

Για περαιτέρω μείωση της επιφάνειας επίθεσης, συνιστάται στους χρήστες του Gogs να απενεργοποιήσουν αμέσως την προεπιλεγμένη ρύθμιση ανοιχτής εγγραφής και να περιορίσουν την πρόσβαση διακομιστή χρησιμοποιώντας ένα VPN ή μια λίστα επιτρεπόμενων.

Επιπλέον, οι διαχειριστές που θέλουν να ελέγξουν για σημάδια συμβιβασμού στην παρουσία τους Gogs θα πρέπει να αναζητήσουν ύποπτη χρήση του PutContents API και αποθετήρια με τυχαία ονόματα οκτώ χαρακτήρων που δημιουργήθηκαν κατά τη διάρκεια των δύο κυμάτων επίθεσης.

VIA: bleepingcomputer.com