Ένα θέμα ευπάθειας του ASUS Live Update που παρακολουθείται ως CVE-2025-59374 κάνει τον γύρο των ροών infosec, με ορισμένους τίτλους να υποδηλώνουν πρόσφατη ή συνεχιζόμενη εκμετάλλευση.

Το CVE τεκμηριώνει μια ιστορική επίθεση εφοδιαστικής αλυσίδας σε ένα προϊόν λογισμικού End-of-Life (EoL) και όχι μια νέα απειλή.

Δεν σηματοδοτούν όλα τα CISA KEV το επείγον

Η πρόσφατη κάλυψη του CVE-2025-59374 έχει πλαισιώσει το ζήτημα ως έναν νέο σχετικό κίνδυνο ασφάλειας μετά την προσθήκη του στον κατάλογο γνωστών εκμεταλλευόμενων ευπαθειών (KEV) της CISA.

Μια πιο προσεκτική ματιά, ωστόσο, δείχνει ότι η πραγματικότητα είναι πολύ πιο λεπτή.

Το CVE τεκμηριώνει την επίθεση αλυσίδας εφοδιασμού «ShadowHammer» 2018-2019, κατά την οποία τα δυαδικά αρχεία ASUS Live Update που τροποποιήθηκαν κακόβουλα παραδόθηκαν επιλεκτικά σε μικρό αριθμό στοχευμένων συστημάτων.

Ο Καταχώρηση CVE για τον συμβιβασμό, ο οποίος έχει πλέον βαθμολογηθεί με 9,3 (Κρίσιμο) στην κλίμακα CVSS, αναφέρει:

“ΧΩΡΙΣ ΥΠΟΣΤΗΡΙΞΗ ΟΤΑΝ ΑΝΟΡΙΣΘΗΚΕ” Ορισμένες εκδόσεις του προγράμματος-πελάτη ASUS Live Update διανεμήθηκαν με μη εξουσιοδοτημένες τροποποιήσεις που εισήχθησαν μέσω συμβιβασμού στην αλυσίδα εφοδιασμού. Οι τροποποιημένες εκδόσεις θα μπορούσαν να αναγκάσουν συσκευές που πληρούν συγκεκριμένες συνθήκες στόχευσης να εκτελούν ανεπιθύμητες ενέργειες. Επηρεάστηκαν μόνο οι συσκευές που πληρούσαν αυτές τις προϋποθέσεις και εγκατέστησαν τις παραβιασμένες εκδόσεις. Το πρόγραμμα-πελάτης Ζωντανής ενημέρωσης έχει ήδη φτάσει στο End-of-Support (EOS) τον Οκτώβριο του 2021 και καμία συσκευή ή προϊόν που υποστηρίζεται αυτήν τη στιγμή δεν επηρεάζεται από αυτό το ζήτημα.

το ‘δεν υποστηρίζεται όταν ανατίθεταιΤο κείμενο υποδηλώνει ήδη ότι το CVE κατατέθηκε για ένα προϊόν EoL.

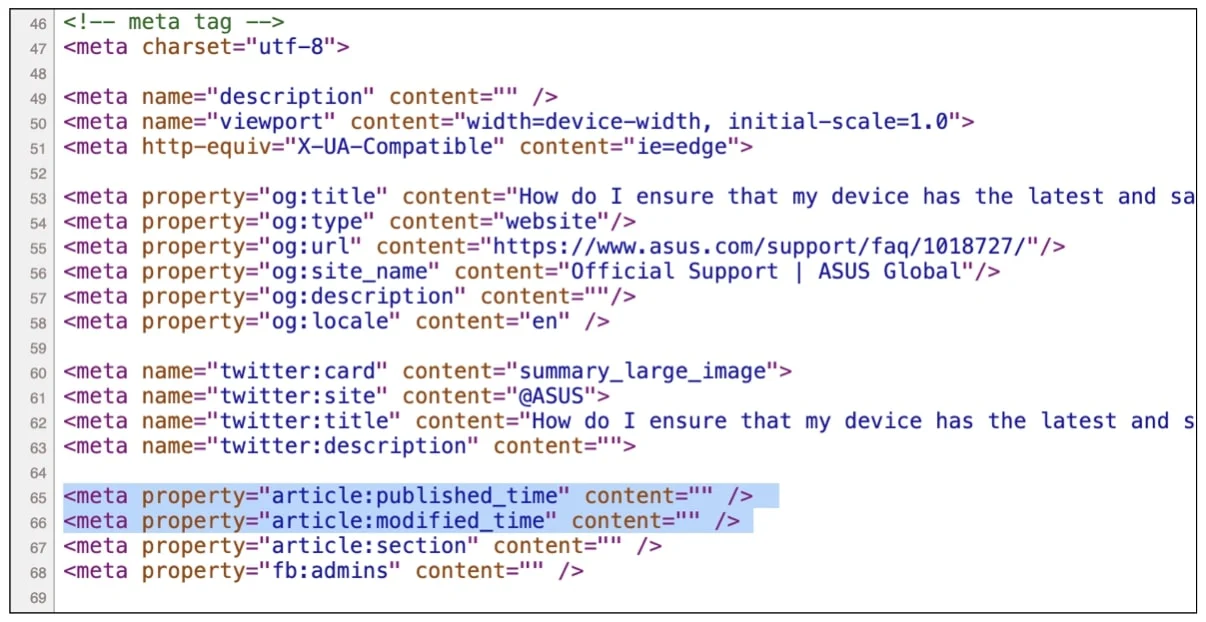

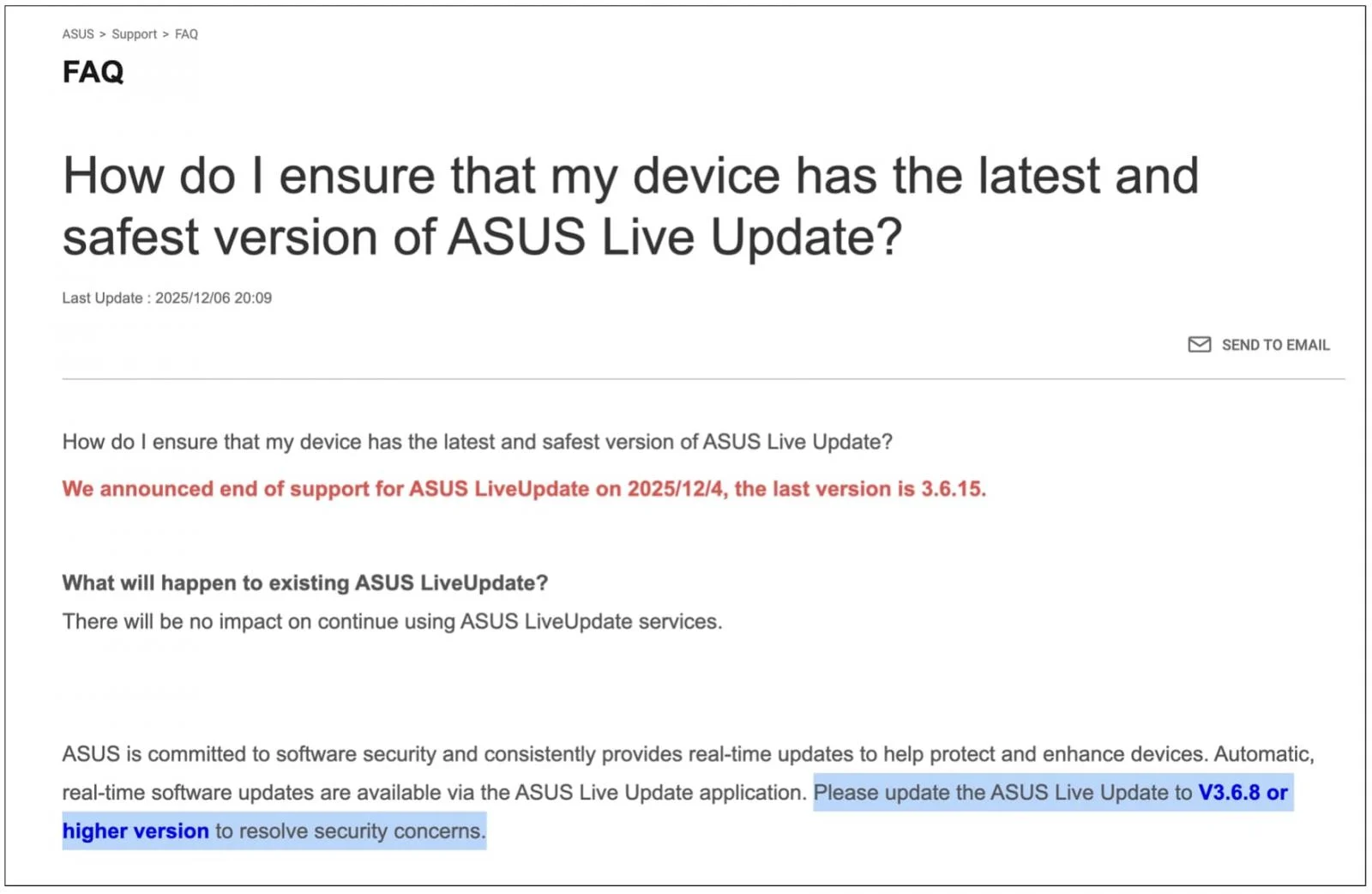

Η συμβουλή του κύριου προμηθευτή που συνδέεται με την καταχώριση CVE είναι από το 2019. Αυτή η συμβουλή συνδέεται επιπλέον με ένα FAQ: https://www.asus.com/support/faq/1018727/ φέροντας την τελευταία ενημερωμένη χρονική σήμανση, 2025/12/06 20:09.

Σημειώστε, ωστόσο, ότι αυτός ο σύνδεσμος FAQ 1018727 υπήρχε σε αυτό το σημείο το 2019 όταν συμβουλευτική δημοσιεύθηκε για πρώτη φορά.

Όπως φαίνεται από το BleepingComputer, η σελίδα Συχνές Ερωτήσεις δεν παρέχει το πρώτα μεταδεδομένα χρονοσήμανσης δημοσίευσης. Αντίθετα, απλώς ενημερώθηκε αυτόν τον μήνα και εμφανίζει την προαναφερθείσα ημερομηνία της 6ης Δεκεμβρίου στη σελίδα.

(BleepingComputer)

Οι αρχειοθετημένες σελίδες μας βοηθούν να καθορίσουμε τον σκοπό της σελίδας και γιατί οι πρόσφατες ενημερώσεις που έγιναν στη σελίδα δεν σημαίνουν απαραίτητα έναν ανανεωμένο κίνδυνο από το τεύχος του 2019.

Η καταχώρηση FAQ φαίνεται να είναι η σελίδα κράτησης θέσης της ASUS, η οποία αναθεωρείται περιοδικά για να παρέχει πληροφορίες σχετικά με τη διαδρομή αναβάθμισης, δηλαδή την πιο πρόσφατη έκδοση που θα πρέπει να υιοθετήσουν οι χρήστες για το βοηθητικό πρόγραμμα Live Update του προμηθευτή.

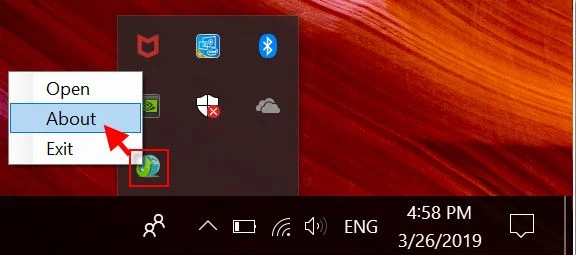

Επιπλέον, η σελίδα συνεχίζει να εμφανίζει (παλαιότερες) οδηγίες αποκατάστασης με στιγμιότυπα οθόνης που φέρουν ημερομηνίες του 2019:

Για να λάβετε περισσότερες πληροφορίες σχετικά με την ανάθεση CVE 2025, η BleepingComputer επικοινώνησε με την ASUS πολύ πριν από τη δημοσίευση, αλλά δεν είχαμε νέα.

Επιπρόσθετα επικοινωνήσαμε με την CISA για να κατανοήσουμε τι ώθησε την προσθήκη του CVE στον κατάλογο KEV.

Η CISA αρνήθηκε να παράσχει πρόσθετα σχόλια, αντ’ αυτού έδειξε τη γλώσσα BleepingComputer στη δεσμευτική επιχειρησιακή οδηγία 22-01το οποίο σημειώνει:

“Η προσθήκη μιας ευπάθειας στον κατάλογο KEV δεν υποδεικνύει ότι η CISA παρακολουθεί την τρέχουσα ενεργή εκμετάλλευση. Εάν υπάρχει ακριβής αναφορά ενεργού εκμετάλλευσης, οποιαδήποτε ευπάθεια, παρά την ηλικία της, μπορεί να πληροί τις προϋποθέσεις για προσθήκη καταλόγου KEV”

Συνολικά, τα στοιχεία υποδηλώνουν ότι η ανάθεση CVE αντικατοπτρίζει μια αναδρομική προσπάθεια ταξινόμησης, τεκμηριώνοντας επίσημα μια πολύ γνωστή επίθεση που προϋπήρχε της έκδοσης CVE.

Πρακτικές οδηγίες για τους χρήστες

Θα πρέπει ακόμα να βεβαιωθείτε ότι διαθέτετε την πιο πρόσφατη, ενημερωμένη έκδοση του προϊόντος.

Σύμφωνα με την καταχώριση CVE, το επηρεαζόμενο λογισμικό, το ASUS Live Update, έφτασε στο End-of-Support (EOS) τον Οκτώβριο του 2021, με “καμία συσκευή ή προϊόν που υποστηρίζεται αυτήν τη στιγμή δεν επηρεάζεται από αυτό το ζήτημα”.

Η ενημερωμένη σελίδα ASUS FAQ από αυτόν τον μήνα, ωστόσο, έρχεται σε αντίθεση με αυτή τη διατύπωση, υπονοώντας ότι η υποστήριξη οριστικά έληξε στις 4 Δεκεμβρίου 2025:

“Ανακοινώσαμε τη λήξη της υποστήριξης για το ASUS LiveUpdate στις 2025/12/4, η τελευταία έκδοση είναι η 3.6.15.“

(BleepingComputer)

Προηγούμενα αντίγραφα (2019-22) των Συχνών Ερωτήσεων συνέστησε την αναβάθμιση σε “V3.6.8 ή νεότερη έκδοση για την επίλυση προβλημάτων ασφαλείας”, καθώς μια επιδιόρθωση για το ζήτημα εφαρμόστηκε σε αυτήν την έκδοση εκείνη τη στιγμή. Αυτή η ενημερωμένη συμβουλή έχει μείνει ως έχει στις ενημερωμένες Συχνές ερωτήσεις αυτού του μήνα.

Η έκδοση 3.6.15, ωστόσο, αναφέρεται πλέον ως η “τελευταία έκδοση”. Αυτή η έκδοση προφανώς υπήρχε ήδη από τον Μάρτιο του 2024 αν όχι πριν, που σημαίνει ότι δεν υπάρχει νέα επείγουσα ανάγκη για αναβάθμιση—σε αντίθεση με τη συνήθη παρότρυνση για δράση μετά από πρόσφατους συμβιβασμούς στην αλυσίδα εφοδιασμού.

Το CVE-2025-59374 επισημοποιεί μια καλά τεκμηριωμένη ιστορική επίθεση. Οι ενημερώσεις συχνών ερωτήσεων, οι παλαιότερες οδηγίες αποκατάστασης, η πιο πρόσφατη έκδοση του βοηθητικού προγράμματος και το πλαίσιο CISA δείχνουν ότι η σελίδα ενημερώθηκε για λόγους τεκμηρίωσης, όχι για την αντιμετώπιση μιας νέας εκμετάλλευσης, την επιβολή απαιτήσεων ενημέρωσης κώδικα ή την ένδειξη άμεσου κινδύνου.

Ως εκ τούτου, οι ομάδες ασφαλείας θα πρέπει να προσέχουν όταν αντιμετωπίζουν τα CVE που συνδέονται με CISA ως επείγοντα, ιδιαίτερα για λογισμικό που έχει αποσυρθεί ή για περιστατικά που έχουν επιλυθεί από καιρό.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com