Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) έχει προειδοποιήσει τις κυβερνητικές υπηρεσίες να επιδιορθώσουν μια ευπάθεια που χρησιμοποιείται ενεργά και επηρεάζει τα τείχη προστασίας του WatchGuard Firebox.

Οι απομακρυσμένοι εισβολείς μπορούν να χρησιμοποιήσουν αυτό το κρίσιμο ελάττωμα ασφαλείας (CVE-2025-9242) για την εκτέλεση κακόβουλου κώδικα εξ αποστάσεως σε ευάλωτες συσκευές με εκμετάλλευση ενός εκτός ορίων γράφουν αδυναμία στα τείχη προστασίας που εκτελούν το Fireware OS 11.x (τέλος ζωής), 12.x και 2025.1.

CISA έχει προσθέσει την ευπάθεια σε αυτήν Γνωστά εκμεταλλευόμενα τρωτά σημεία (KEV) και έχει δώσει στις υπηρεσίες του Federal Civilian Executive Branch (FCEB) τρεις εβδομάδες, έως τις 3 Δεκεμβρίου, για να εξασφαλίσουν τα συστήματά τους από συνεχιζόμενες επιθέσεις, όπως ορίζεται από τη δεσμευτική επιχειρησιακή οδηγία (BOD) 22-01.

«Αυτοί οι τύποι τρωτών σημείων αποτελούν συχνούς φορείς επιθέσεων για κακόβουλους κυβερνοπαραγωγούς και θέτουν σημαντικούς κινδύνους για την ομοσπονδιακή επιχείρηση», ανέφερε η υπηρεσία κυβερνοασφάλειας.

“Εφαρμόστε μέτρα μετριασμού ανά οδηγό προμηθευτή, ακολουθήστε τις ισχύουσες οδηγίες BOD 22-01 για υπηρεσίες cloud ή διακόψτε τη χρήση του προϊόντος εάν δεν υπάρχουν διαθέσιμα μέτρα αντιμετώπισης.”

Ενώ η WatchGuard κυκλοφόρησε ενημερώσεις κώδικα ασφαλείας για την αντιμετώπιση της ευπάθειας στις 17 Σεπτεμβρίου, μόνο η εταιρεία το χαρακτήρισε ως εκμετάλλευση σε επιθέσεις σχεδόν ένα μήνα αργότερα, στις 21 Οκτωβρίου.

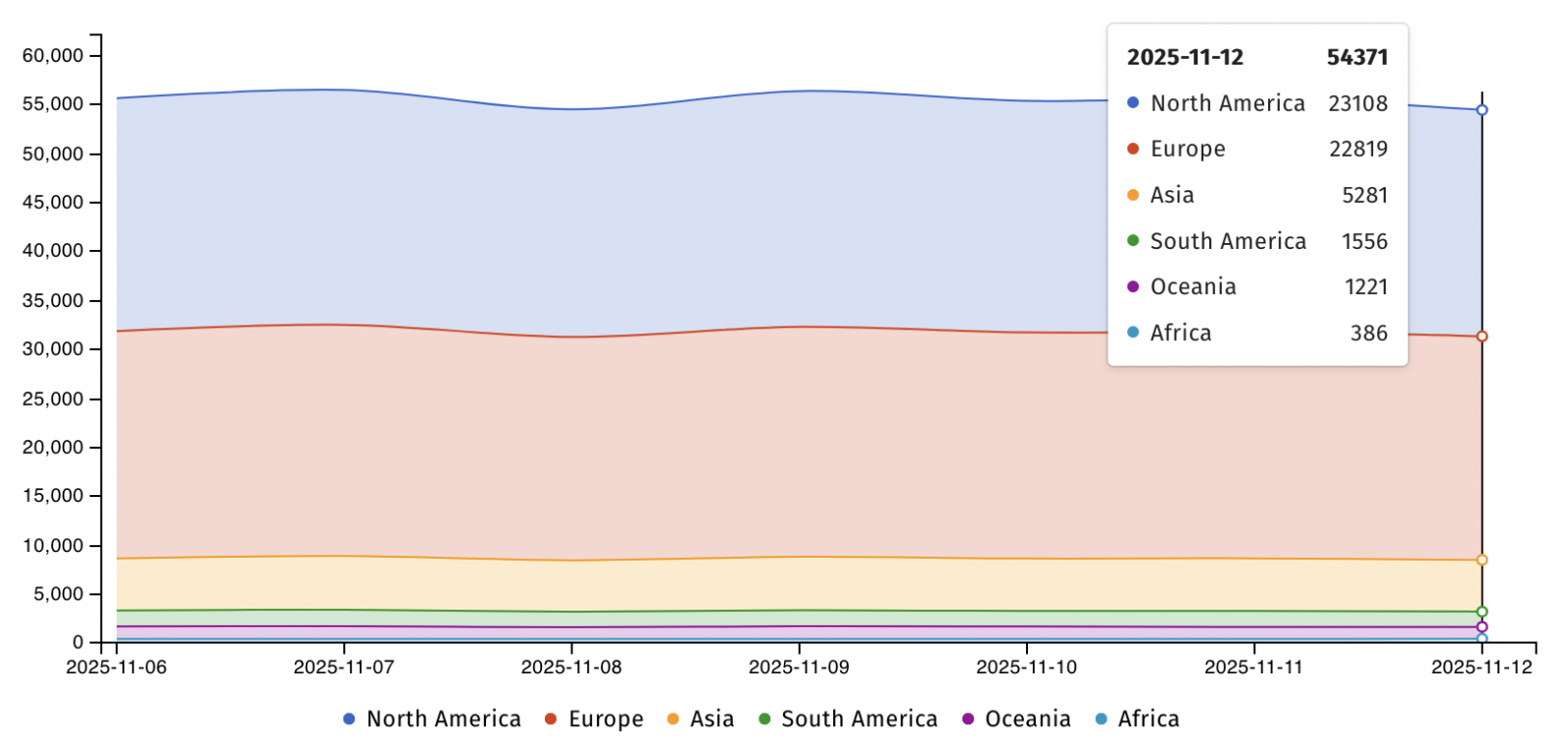

Μια μέρα νωρίτερα, στις 20 Οκτωβρίου, ο επόπτης Διαδικτύου Shadowserver αποκάλυψε ότι παρακολουθούσε πάνω από 75.000 ευάλωτες συσκευές Firebox παγκοσμίως. Αυτός ο αριθμός έχει πέσει στο λίγο πάνω από 54.000σύμφωνα με τα τελευταία στατιστικά στοιχεία του Shadowserver, τα περισσότερα από αυτά βρίσκονται στην Ευρώπη και τη Βόρεια Αμερική.

Παρόλο που η εντολή της CISA ισχύει μόνο για ομοσπονδιακούς οργανισμούς, συνιστάται σε όλους τους οργανισμούς να δώσουν προτεραιότητα στην επιδιόρθωση αυτής της ευπάθειας το συντομότερο δυνατό, καθώς τα τείχη προστασίας αποτελούν ελκυστικό στόχο για τους παράγοντες απειλών.

Για παράδειγμα, η συμμορία ransomware Akira εκμεταλλεύεται ενεργά το CVE-2024-40766, μια ευπάθεια κρίσιμης σοβαρότητας ετών, για να παραβιάσει τα τείχη προστασίας SonicWall από τον Σεπτέμβριο του 2024.

Πριν από δύο χρόνια, τον Απρίλιο του 2022, η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομής (CISA) διέταξε επίσης τις ομοσπονδιακές μη στρατιωτικές υπηρεσίες να επιδιορθώσουν ένα ενεργό σφάλμα που επηρεάζει το WatchGuard Firebox και τις συσκευές τείχους προστασίας XTM.

Το WatchGuard συνεργάζεται με περισσότερους από 17.000 μεταπωλητές ασφαλείας και παρόχους υπηρεσιών για την προστασία των δικτύων περισσότερων από 250.000 μικρών και μεσαίων εταιρειών παγκοσμίως.

Την Τετάρτη, η CISA διέταξε επίσης τις ομοσπονδιακές υπηρεσίες να επιδιορθώσουν μια ευπάθεια του πυρήνα των Windows (CVE-2025-62215) που αξιοποιήθηκε σε επιθέσεις zero-day, γεγονός που επιτρέπει σε έναν τοπικό εισβολέα με προνόμια χαμηλού επιπέδου να αποκτήσει πρόσβαση σε επίπεδο ΣΥΣΤΗΜΑΤΟΣ.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com