Οι ψηφιακές κορνίζες φωτογραφιών έχουν γίνει μια τυπική οικιακή συσκευή για την εμφάνιση οικογενειακών αναμνήσεων και οι περισσότεροι χρήστες υποθέτουν ότι αυτά τα απλά gadget δίνουν προτεραιότητα στην απλότητα έναντι της πολυπλοκότητας.

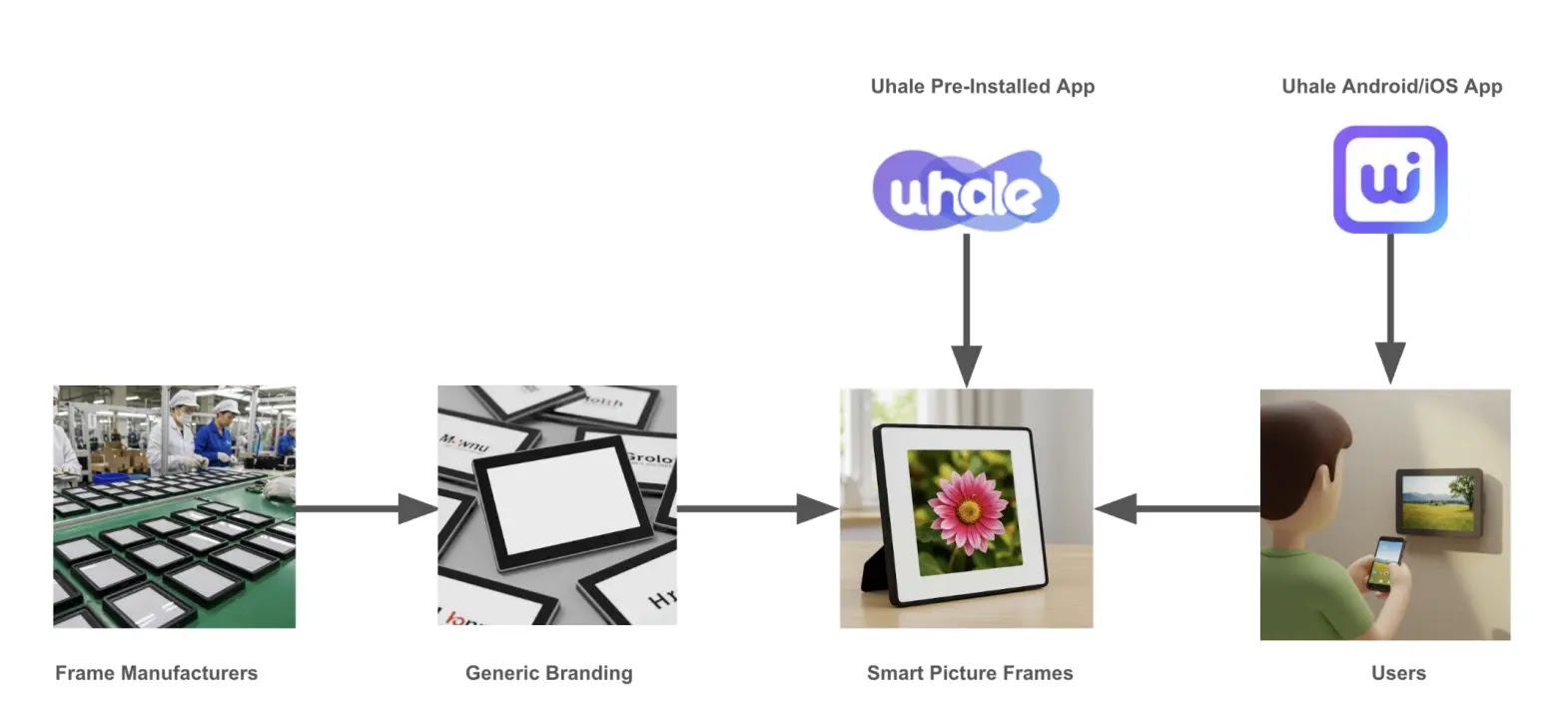

Ωστόσο, μια ανησυχητική ανακάλυψη αποκαλύπτει ότι συγκεκριμένα καρέ φωτογραφιών Android που εκτελούν την εφαρμογή Uhale κατεβάζουν και εκτελούν αυτόματα κακόβουλο λογισμικό μόλις εκκινήσουν.

Οι αναλυτές ασφαλείας της Quokka παρατήρησαν ή εντόπισαν αυτό το κρίσιμο ζήτημα αφού εξέτασαν δημοφιλή μοντέλα ψηφιακών κορνίζων που πωλούνται σε μεγάλες πλατφόρμες λιανικής.

Αυτά τα πλαίσια, που συχνά διατίθενται στην αγορά με επωνυμίες όπως BIGASUO, WONNIE και MaxAngel, μοιράζονται μια κοινή ευπάθεια που θέτει σε κίνδυνο εκατομμύρια χρήστες.

Οι επηρεαζόμενες συσκευές είναι ευάλωτες στην αυτόματη εγκατάσταση κακόβουλου λογισμικού χωρίς αλληλεπίδραση με τον χρήστη.

Αναλυτές ασφαλείας στην Quokka εντοπίστηκε ότι η ανησυχία για την ασφάλεια εκτείνεται πολύ πέρα από την απλή κλοπή δεδομένων. Αυτά τα τρωτά σημεία δημιουργούν πλήρεις διαδρομές για τους εισβολείς ώστε να αποκτήσουν τον πλήρη έλεγχο της συσκευής με ελάχιστη προσπάθεια.

Το κακόβουλο λογισμικό που ανακαλύφθηκε κατά την ανάλυση σχετίζεται με το botnet Vo1d και την οικογένεια κακόβουλου λογισμικού Mzmess, τα οποία έχουν ήδη μολύνει περίπου 1,6 εκατομμύρια συσκευές Android TV παγκοσμίως.

Όταν είναι συνδεδεμένο σε ένα δίκτυο οικίας ή γραφείου, ένα παραβιασμένο πλαίσιο μπορεί να χρησιμεύσει ως σημείο εισόδου για πλευρικές επιθέσεις σε άλλες συσκευές, οδηγώντας ενδεχομένως σε εκτεταμένο κίνδυνο του δικτύου και έκθεση δεδομένων.

Η ρίζα του προβλήματος βρίσκεται στον τρόπο με τον οποίο η εφαρμογή Uhale χειρίζεται την ασφάλεια σε επίπεδο λογισμικού. Αντί να εφαρμόζουν σύγχρονα πρότυπα ασφαλείας, οι προγραμματιστές βασίστηκαν στο ξεπερασμένο Android 6.0 με απενεργοποιημένα χαρακτηριστικά ασφαλείας και ενσωματωμένα κλειδιά κρυπτογράφησης ενσωματωμένα απευθείας στον κώδικα της εφαρμογής.

Αυτός ο συνδυασμός δημιουργεί πολλαπλές διαδρομές ευπάθειας που μπορούν να εκμεταλλευτούν οι έμπειροι εισβολείς μέσω απλών τεχνικών υποκλοπής δικτύου.

Οι συνέπειες είναι σοβαρές, επειδή αυτά τα πλαίσια παραμένουν συνήθως συνεχώς συνδεδεμένα με δίκτυα, παρέχοντας στους εισβολείς μόνιμες ευκαιρίες πρόσβασης.

Απομακρυσμένη εκτέλεση κώδικα μέσω ανασφαλούς διαχείρισης εμπιστοσύνης

Ο κύριος φορέας εκμετάλλευσης περιλαμβάνει μια αδυναμία στον τρόπο με τον οποίο η εφαρμογή Uhale επικυρώνει τα πιστοποιητικά ασφαλείας κατά τις επικοινωνίες δικτύου.

.webp.jpeg)

Όταν ένα πλαίσιο εκκινεί και ελέγχει για ενημερώσεις εφαρμογών, επικοινωνεί με τους διακομιστές στο dcsdkos.dc16888888.com μέσω HTTPS.

Ωστόσο, η εφαρμογή εφαρμόζει ένα προσαρμοσμένο εργαλείο επικύρωσης ασφαλείας που δέχεται οποιοδήποτε πιστοποιητικό χωρίς την κατάλληλη επαλήθευση.

Αυτή η παράβλεψη επιτρέπει στους εισβολείς που είναι τοποθετημένοι στο ίδιο δίκτυο να παρεμποδίζουν αυτές τις συνδέσεις και να εισάγουν κακόβουλο κώδικα.

Ο μη ασφαλής διαχειριστής εμπιστοσύνης υλοποιείται στην κλάση com.nasa.memory.tool.lf. Αντί να επικυρώνει ότι οι συνεργάτες επικοινωνίας είναι νόμιμοι, η μέθοδος checkServerTrusted απλώς επιστρέφει κενές τιμές χωρίς να τις επαληθεύει.

Όταν συνδυάζεται με ένα κωδικοποιημένο κλειδί κρυπτογράφησης DE252F9AC7624D723212E7E70972134D που είναι αποθηκευμένο στην εφαρμογή, οι εισβολείς μπορούν να δημιουργήσουν απαντήσεις που η συσκευή θα αποδεχτεί και θα αποκρυπτογραφήσει.

Η απάντηση περιέχει έναν σύνδεσμο λήψης σε ένα εκτελέσιμο αρχείο Dalvik, το οποίο στη συνέχεια η εφαρμογή φορτώνει και εκτελεί χρησιμοποιώντας τεχνικές ανάκλασης Java.

Η εκτέλεση πραγματοποιείται μέσω του DexClassLoader, το οποίο φορτώνει δυναμικά κώδικα από εξωτερικές πηγές.

Η εφαρμογή δημιουργεί ένα στιγμιότυπο αυτού του προγράμματος φόρτωσης κλάσης που δείχνει τα ληφθέντα αρχεία JAR που είναι αποθηκευμένα στον κατάλογο datadatacom.zeasn.framefiles.honor.

Στη συνέχεια αναζητά μια προκαθορισμένη μέθοδο σημείου εισόδου που ονομάζεται com.sun.galaxy.lib.OceanInit.init καλείται αυτόματα.

Δεδομένου ότι η εφαρμογή Uhale λειτουργεί με προνόμια σε επίπεδο συστήματος και οι συσκευές έχουν απενεργοποιημένο το SELinux και διαθέσιμες εντολές su, ο κώδικας που εισάγεται εκτελείται αμέσως με απεριόριστη πρόσβαση root.

Αυτό επιτρέπει στους εισβολείς να εκτελούν αυθαίρετες εντολές φλοιού, να εγκαταστήσουν μόνιμο κακόβουλο λογισμικό, να τροποποιούν αρχεία συστήματος ή να συλλέγουν ευαίσθητα δεδομένα από άλλες εφαρμογές.

Τα δείγματα κακόβουλου λογισμικού που εντοπίστηκαν περιελάμβαναν πολλαπλά πακέτα APK που ταξινομήθηκαν από τη μηχανή ανάλυσης συμπεριφοράς της Quokka ως spyware με 100 τοις εκατό εμπιστοσύνη.

Σε αυτά περιλαμβάνονται τα com.app.mz.s101, com.app.mz.popan και πολλά άλλα ειδικά σχεδιασμένα για σκοπούς επιτήρησης και ελέγχου συστήματος.