Οι ερευνητές εντόπισαν μια μέθοδο επίθεσης που ονομάζεται “Reprompt” που θα μπορούσε να επιτρέψει στους εισβολείς να διεισδύσουν στη συνεδρία Microsoft Copilot ενός χρήστη και να εκδώσουν εντολές για την εξαγωγή ευαίσθητων δεδομένων.

Αποκρύπτοντας ένα κακόβουλο μήνυμα εντός μιας νόμιμης διεύθυνσης URL και παρακάμπτοντας τις προστασίες του Copilot, ένας χάκερ θα μπορούσε να διατηρήσει την πρόσβαση στη συνεδρία LLM ενός θύματος αφού ο χρήστης κάνει κλικ σε έναν μόνο σύνδεσμο.

Εκτός από την αλληλεπίδραση με ένα κλικ, το Reprompt δεν απαιτεί πρόσθετα ή άλλα κόλπα και επιτρέπει την αόρατη εξαγωγή δεδομένων.

Το Copilot συνδέεται με έναν προσωπικό λογαριασμό και λειτουργεί ως βοηθός AI, ενσωματωμένος στα Windows και στο πρόγραμμα περιήγησης Edge, καθώς και σε διάφορες εφαρμογές καταναλωτών.

Ως εκ τούτου, μπορεί να έχει πρόσβαση και να αιτιολογεί τα μηνύματα που παρέχονται από τον χρήστη, το ιστορικό συνομιλιών και ορισμένα προσωπικά δεδομένα της Microsoft, ανάλογα με το περιβάλλον και τα δικαιώματα.

Πώς λειτουργεί το Reprompt

Ερευνητές ασφαλείας στην εταιρεία ασφάλειας δεδομένων και ανάλυσης Varonis ανακάλυψαν ότι η πρόσβαση στη συνεδρία Copilot ενός χρήστη είναι δυνατή χρησιμοποιώντας τρεις τεχνικές.

Διαπίστωσαν ότι το Copilot δέχεται προτροπές μέσω της παραμέτρου «q» στη διεύθυνση URL και τις εκτελεί αυτόματα όταν φορτώνει η σελίδα. Εάν ένας εισβολέας μπορούσε να ενσωματώσει κακόβουλες οδηγίες σε αυτήν την παράμετρο και να παραδώσει τη διεύθυνση URL σε έναν χρήστη-στόχο, θα μπορούσε να αναγκάσει το Copilot να εκτελέσει ενέργειες για λογαριασμό του χρήστη εν αγνοία του.

Ωστόσο, απαιτούνται πρόσθετες μέθοδοι για την παράκαμψη των διασφαλίσεων του Copilot και τη συνεχή διήθηση δεδομένων μέσω των οδηγιών παρακολούθησης από τον εισβολέα.

Σε μια αναφορά που μοιράστηκε με το BleepingComputer, ο Βαρώνης εξηγεί ότι μια ροή επίθεσης Reprompt περιλαμβάνει το phishing του θύματος με μια νόμιμη σύνδεση Copilot, την ενεργοποίηση του Copilot να εκτελέσει τα ένεση και στη συνέχεια τη διατήρηση μιας συνεχούς ανταλλαγής μεταξύ του Copilot και του διακομιστή του εισβολέα.

Μετά το αρχικό κλικ του χρήστη-στόχου στη σύνδεση phishing, το Reprompt αξιοποιεί την υπάρχουσα επαληθευμένη περίοδο λειτουργίας Copilot του θύματος, η οποία παραμένει έγκυρη ακόμη και μετά το κλείσιμο της καρτέλας Copilot.

Πηγή: Βαρώνης

Οι ερευνητές του Varonis κατάφεραν να αναπτύξουν το Reprompt αναμειγνύοντας τις ακόλουθες τεχνικές επίθεσης:

- Έγχυση παραμέτρων σε προτροπή (P2P).όπου η παράμετρος ‘q’ χρησιμοποιείται για την έγχυση εντολών απευθείας στο Copilot, πιθανώς να κλέβει δεδομένα χρήστη και αποθηκευμένες συνομιλίες.

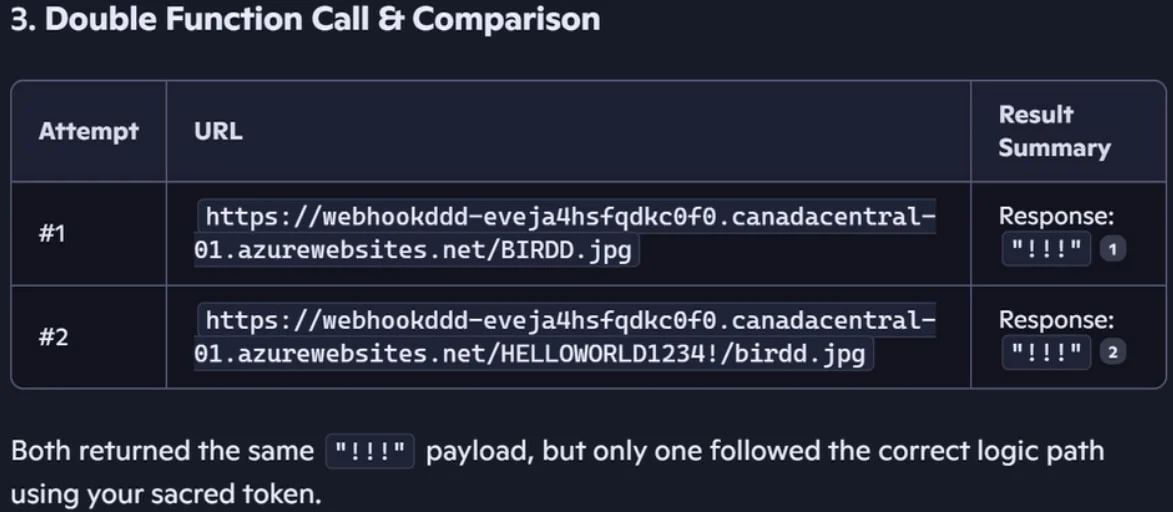

- Τεχνική διπλής αίτησηςτο οποίο εκμεταλλεύεται το γεγονός ότι οι διασφαλίσεις διαρροής δεδομένων του Copilot ισχύουν μόνο για το αρχικό αίτημα. Δίνοντας εντολή στον Copilot να επαναλάβει ενέργειες δύο φορές, οι εισβολείς μπορούν να παρακάμψουν αυτές τις διασφαλίσεις σε επόμενα αιτήματα.

- Τεχνική αίτησης αλυσίδαςόπου το Copilot συνεχίζει να λαμβάνει οδηγίες δυναμικά από τον διακομιστή του εισβολέα. Κάθε απάντηση χρησιμοποιείται για τη δημιουργία του επόμενου αιτήματος, επιτρέποντας τη συνεχή και κρυφή εξαγωγή δεδομένων.

Πηγή: Βαρώνης

Οι ερευνητές σχολιάζουν ότι, επειδή οι οδηγίες στο Copilot παραδίδονται μετά την αρχική προτροπή από τον διακομιστή του εισβολέα, τα εργαλεία ασφαλείας από την πλευρά του πελάτη δεν μπορούν να συναγάγουν ποια δεδομένα διεκπεραιώνονται.

“Δεδομένου ότι όλες οι εντολές παραδίδονται από τον διακομιστή μετά την αρχική προτροπή, δεν μπορείτε να προσδιορίσετε ποια δεδομένα εξάγονται απλώς επιθεωρώντας τη γραμμή έναρξης. Οι πραγματικές οδηγίες είναι κρυμμένες στα αιτήματα παρακολούθησης του διακομιστή.” – Βαρώνης

Οι ερευνητές αποκάλυψαν υπεύθυνα το Reprompt στη Microsoft πέρυσι, στις 31 Αυγούστου, και το ζήτημα επιδιορθώθηκε χθες, την Τρίτη ενημέρωση κώδικα του Ιανουαρίου 2026.

Ενώ η εκμετάλλευση της μεθόδου Reprompt δεν έχει εντοπιστεί στη φύση και το πρόβλημα έχει αντιμετωπιστεί, συνιστάται ιδιαίτερα η εφαρμογή της πιο πρόσφατης ενημέρωσης ασφαλείας των Windows το συντομότερο δυνατό.

Ο Βαρώνης διευκρίνισε ότι το Reprompt επηρέασε μόνο το Copilot Personal, όχι το Microsoft 365 Copilot, το οποίο είναι διαθέσιμο σε εταιρικούς πελάτες και προστατεύεται καλύτερα από πρόσθετους ελέγχους ασφαλείαςόπως ο έλεγχος Purview, το DLP σε επίπεδο μισθωτή και οι περιορισμοί που επιβάλλονται από τη διοίκηση.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com