Μια νέα καμπάνια κοινωνικής μηχανικής ClickFix στοχεύει τον τομέα της φιλοξενίας στην Ευρώπη, χρησιμοποιώντας ψεύτικες οθόνες Windows Blue Screen of Death (BSOD) για να εξαπατήσει τους χρήστες να μεταγλωττίσουν και να εκτελέσουν με μη αυτόματο τρόπο κακόβουλο λογισμικό στα συστήματά τους.

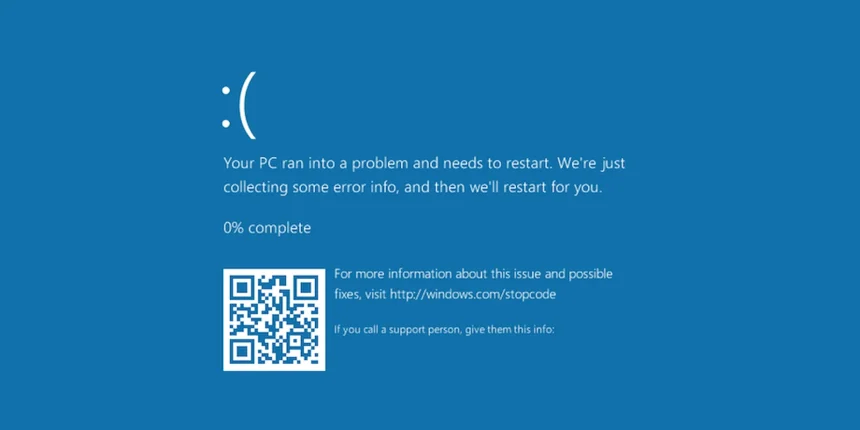

Το BSOD είναι μια οθόνη κατάρρευσης των Windows που εμφανίζεται όταν το λειτουργικό σύστημα αντιμετωπίζει ένα θανατηφόρο, μη ανακτήσιμο σφάλμα που προκαλεί τη διακοπή του.

Σε μια νέα καμπάνια που εντοπίστηκε για πρώτη φορά τον Δεκέμβριο και παρακολουθήθηκε από ερευνητές της Securonix ως “PHALT#BLYX”, τα μηνύματα ηλεκτρονικού ψαρέματος που μιμούνται την Booking.com οδήγησαν σε μια επίθεση κοινωνικής μηχανικής ClickFix που ανέπτυξε κακόβουλο λογισμικό.

Η επίθεση ClickFix πλαστοπροσωπήθηκε για σφάλματα BSOD

Οι επιθέσεις κοινωνικής μηχανικής ClickFix είναι ιστοσελίδες που έχουν σχεδιαστεί για να εμφανίζουν ένα σφάλμα ή ένα πρόβλημα και στη συνέχεια να προσφέρουν “διορθώσεις” για την επίλυσή του. Αυτά τα σφάλματα μπορεί να είναι πλαστά μηνύματα σφάλματος, προειδοποιήσεις ασφαλείας, προκλήσεις CAPTCHA ή ειδοποιήσεις ενημέρωσης που καθοδηγούν τους επισκέπτες να εκτελέσουν μια εντολή στον υπολογιστή τους για να διορθώσουν το πρόβλημα.

Τα θύματα καταλήγουν να μολύνουν τα δικά τους μηχανήματα εκτελώντας κακόβουλες εντολές PowerShell ή κελύφους που παρέχονται στις οδηγίες του εισβολέα.

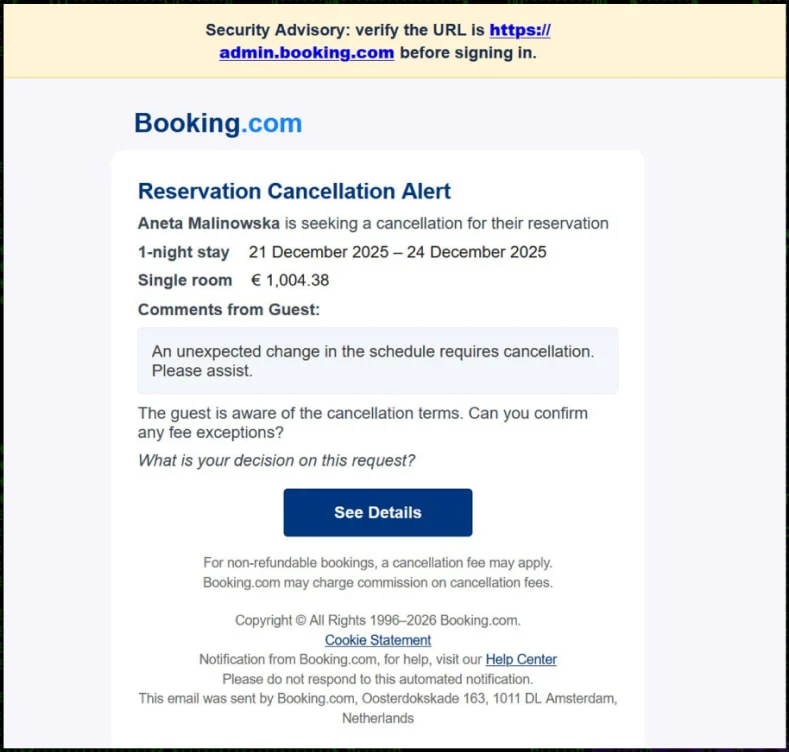

Σε αυτήν τη νέα καμπάνια ClickFix, οι εισβολείς στέλνουν μηνύματα ηλεκτρονικού ψαρέματος που υποδύονται έναν επισκέπτη ξενοδοχείου που ακυρώνει την κράτησή του στην Booking.com, τα οποία συνήθως αποστέλλονται σε μια εταιρεία φιλοξενίας. Το ποσό επιστροφής χρημάτων που ζητήθηκε είναι αρκετά σημαντικό για να δημιουργήσει μια αίσθηση επείγοντος για τον παραλήπτη του μηνύματος ηλεκτρονικού ταχυδρομείου.

Πηγή: Securonix

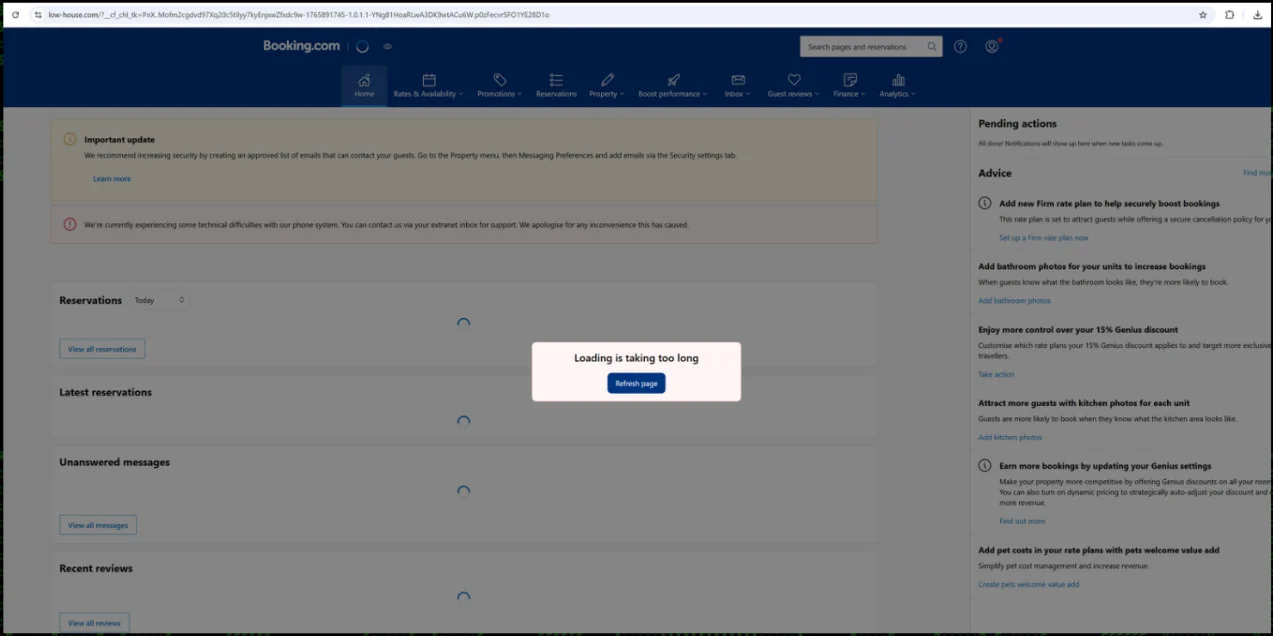

Κάνοντας κλικ στον σύνδεσμο στο μήνυμα ηλεκτρονικού ταχυδρομείου οδηγεί το θύμα σε έναν ψεύτικο ιστότοπο της Booking.com που φιλοξενείται στο “low-house”.[.]com, τον οποίο η Securonix χαρακτηρίζει ως «κλώνο υψηλής πιστότητας» του πραγματικού ιστότοπου της Booking.com.

“Η σελίδα χρησιμοποιεί την επίσημη επωνυμία της Booking.com, συμπεριλαμβανομένης της σωστής παλέτας χρωμάτων, λογότυπων και στυλ γραμματοσειράς. Για ανεκπαίδευτο μάτι, δεν διακρίνεται από τη νόμιμη τοποθεσία.” αναφέρει η Securonix.

Ο ιστότοπος φιλοξενεί κακόβουλη JavaScript που εμφανίζει ένα ψεύτικο σφάλμα “Η φόρτωση διαρκεί πολύ” στον στόχο, προτρέποντάς τους να κάνουν κλικ σε ένα κουμπί για να ανανεώσουν τη σελίδα.

Πηγή: Securonix

Ωστόσο, όταν ο στόχος κάνει κλικ στο κουμπί, το πρόγραμμα περιήγησης μεταβαίνει σε λειτουργία πλήρους οθόνης και εμφανίζει μια ψεύτικη οθόνη σφαλμάτων BSOD των Windows που εκκινεί την επίθεση κοινωνικής μηχανικής ClickFix.

Πηγή: Securonix

Η οθόνη ζητά από το άτομο να ανοίξει το παράθυρο διαλόγου Εκτέλεση των Windows και, στη συνέχεια, να πατήσει το συνδυασμό πλήκτρων CTRL+V, το οποίο επικολλά μια κακόβουλη εντολή που έχει αντιγραφεί στο πρόχειρο των Windows.

Στη συνέχεια, ζητείται από τον χρήστη να πατήσει το κουμπί OK ή το Enter στο πληκτρολόγιό του για να εκτελέσει την εντολή.

Τα πραγματικά μηνύματα BSOD δεν προσφέρουν οδηγίες ανάκτησης και εμφανίζουν μόνο έναν κωδικό σφάλματος και μια ειδοποίηση επανεκκίνησης, αλλά οι άπειροι χρήστες ή το προσωπικό φιλοξενίας που βρίσκονται υπό πίεση να επιλύσουν μια διαφορά ενδέχεται να παραβλέψουν αυτά τα σημάδια απάτης.

Η επικόλληση της παρεχόμενης εντολής εκτελεί μια εντολή PowerShell που ανοίγει μια σελίδα διαχειριστή της Booking.com. Ταυτόχρονα, στο παρασκήνιο, κατεβάζει ένα κακόβουλο έργο .NET (v.proj) και το μεταγλωττίζει με τον νόμιμο μεταγλωττιστή MSBuild.exe των Windows.

Όταν εκτελείται, το ωφέλιμο φορτίο προσθέτει εξαιρέσεις του Windows Defender και ενεργοποιεί τις προτροπές UAC για να αποκτήσει δικαιώματα διαχειριστή, προτού πραγματοποιήσει λήψη του κύριου προγράμματος φόρτωσης χρησιμοποιώντας την υπηρεσία έξυπνης μεταφοράς στο παρασκήνιο (BITS) και εδραιώσει την επιμονή με την απόθεση ενός αρχείου .url στο φάκελο εκκίνησης.

Το κακόβουλο λογισμικό (staxs.exe) είναι το DCRAT, ένας Trojan απομακρυσμένης πρόσβασης που χρησιμοποιείται συνήθως από φορείς απειλών για απομακρυσμένη πρόσβαση σε μολυσμένες συσκευές.

Το κακόβουλο λογισμικό εγχέεται στη νόμιμη διαδικασία ‘aspnet_compiler.exe’ χρησιμοποιώντας κοίλωμα διεργασίας και εκτελείται απευθείας στη μνήμη.

Κατά την πρώτη επαφή με τον διακομιστή εντολών και ελέγχου (C2), το κακόβουλο λογισμικό στέλνει το πλήρες δακτυλικό του αποτύπωμα του συστήματος και στη συνέχεια περιμένει να εκτελεστούν οι εντολές.

Υποστηρίζει λειτουργικότητα απομακρυσμένης επιφάνειας εργασίας, καταγραφή πλήκτρων, αντίστροφο κέλυφος και εκτέλεση στη μνήμη πρόσθετων ωφέλιμων φορτίων. Στην περίπτωση που παρατήρησε η Securonix, οι εισβολείς έριξαν έναν εξορύκτη κρυπτονομισμάτων.

Με την απομακρυσμένη πρόσβαση, οι φορείς της απειλής έχουν πλέον θέση στο δίκτυο του στόχου, επιτρέποντάς τους να εξαπλωθούν σε άλλες συσκευές, να κλέψουν δεδομένα και ενδεχομένως να θέτουν σε κίνδυνο άλλα συστήματα.

VIA: bleepingcomputer.com