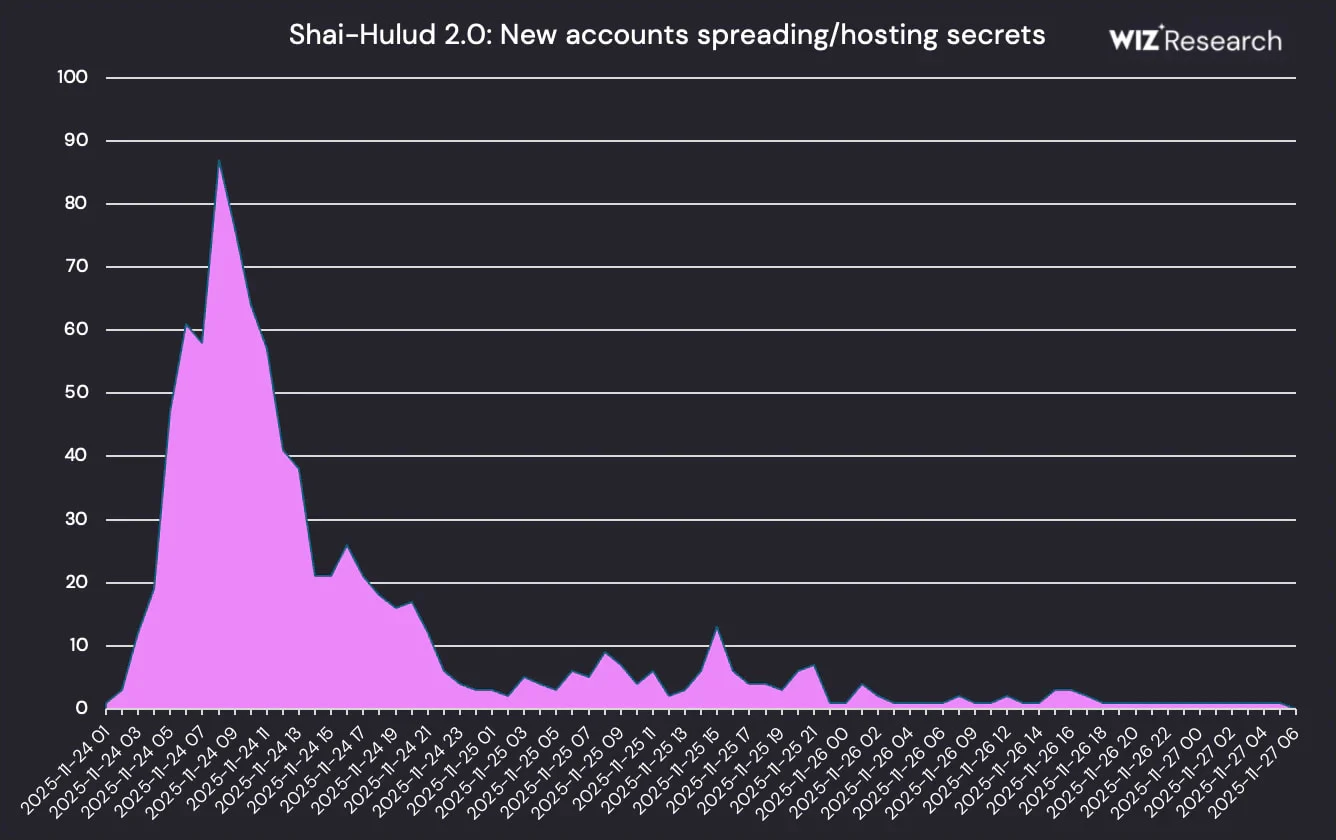

Η δεύτερη επίθεση Shai-Hulud την περασμένη εβδομάδα αποκάλυψε περίπου 400.000 ακατέργαστα μυστικά αφού μόλυνε εκατοντάδες πακέτα στο μητρώο NPM (Node Package Manager) και δημοσίευσε κλεμμένα δεδομένα σε 30.000 αποθετήρια GitHub.

Αν και μόλις 10.000 από τα εκτεθειμένα μυστικά επαληθεύτηκαν ως έγκυρα από το εργαλείο σάρωσης TruffleHog ανοιχτού κώδικα, οι ερευνητές στην πλατφόρμα ασφάλειας cloud Wiz λένε ότι περισσότερο από το 60% των διαρροών NPM token εξακολουθούσαν να ισχύουν από την 1η Δεκεμβρίου.

Η απειλή Shai-Hulud εμφανίστηκε στα μέσα Σεπτεμβρίου, διακυβεύοντας 187 πακέτα NPM με ένα αυτοδιαδιδόμενο ωφέλιμο φορτίο που αναγνώριζε διακριτικά λογαριασμού χρησιμοποιώντας το TruffleHog, εισήγαγε ένα κακόβουλο σενάριο στα πακέτα και τα δημοσίευσε αυτόματα στην πλατφόρμα.

Στη δεύτερη επίθεση, το κακόβουλο λογισμικό επηρέασε πάνω από 800 πακέτα (μετρώντας όλες τις μολυσμένες εκδόσεις ενός πακέτου) και περιελάμβανε έναν καταστροφικό μηχανισμό που εξαφάνιζε τον οικιακό κατάλογο του θύματος, εάν πληρούνταν ορισμένες προϋποθέσεις.

Πηγή: Wiz

Οι ερευνητές του Wiz αναλύοντας τη διαρροή μυστικών ότι η επίθεση Shai-Hulud 2.0 εξαπλώθηκε σε 30.000 αποθετήρια GitHub, διαπίστωσαν ότι έχουν αποκαλυφθεί τα ακόλουθα είδη μυστικών:

- περίπου το 70% των αποθετηρίων είχαν α περιεχόμενα.json αρχείο με ονόματα χρήστη και διακριτικά του GitHub και στιγμιότυπα αρχείων

- οι μισοί είχαν το truffleSecrets.json αρχείο που περιέχει αποτελέσματα σάρωσης TruffleHog

- Το 80% των αποθετηρίων είχαν το περιβάλλον.json αρχείο με πληροφορίες λειτουργικού συστήματος, μεταδεδομένα CI/CD, μεταδεδομένα πακέτου npm και διαπιστευτήρια GitHub

- 400 αποθετήρια φιλοξενούσαν το actionsSecrets.json με μυστικά ροής εργασιών GitHub Actions

Το Wiz σημειώνει ότι το κακόβουλο λογισμικό χρησιμοποίησε το TruffleHog χωρίς το-μόνο-επαληθευμένοσημαία, που σημαίνει ότι τα 400.000 εκτεθειμένα μυστικά ταιριάζουν με μια γνωστή μορφή και ενδέχεται να μην είναι πλέον έγκυρα ή χρησιμοποιήσιμα.

“Ενώ τα μυστικά δεδομένα είναι εξαιρετικά θορυβώδη και απαιτούν μεγάλες προσπάθειες κατάργησης διπλότυπων, εξακολουθούν να περιέχουν εκατοντάδες έγκυρα μυστικά, όπως το cloud, τα διακριτικά NPM και τα διαπιστευτήρια VCS.” εξήγησε ο Wiz.

“Μέχρι σήμερα, αυτά τα διαπιστευτήρια ενέχουν ενεργό κίνδυνο περαιτέρω επιθέσεων στην αλυσίδα εφοδιασμού. Για παράδειγμα, παρατηρούμε ότι πάνω από το 60% των διαρροών NPM token εξακολουθούν να είναι έγκυρα.”

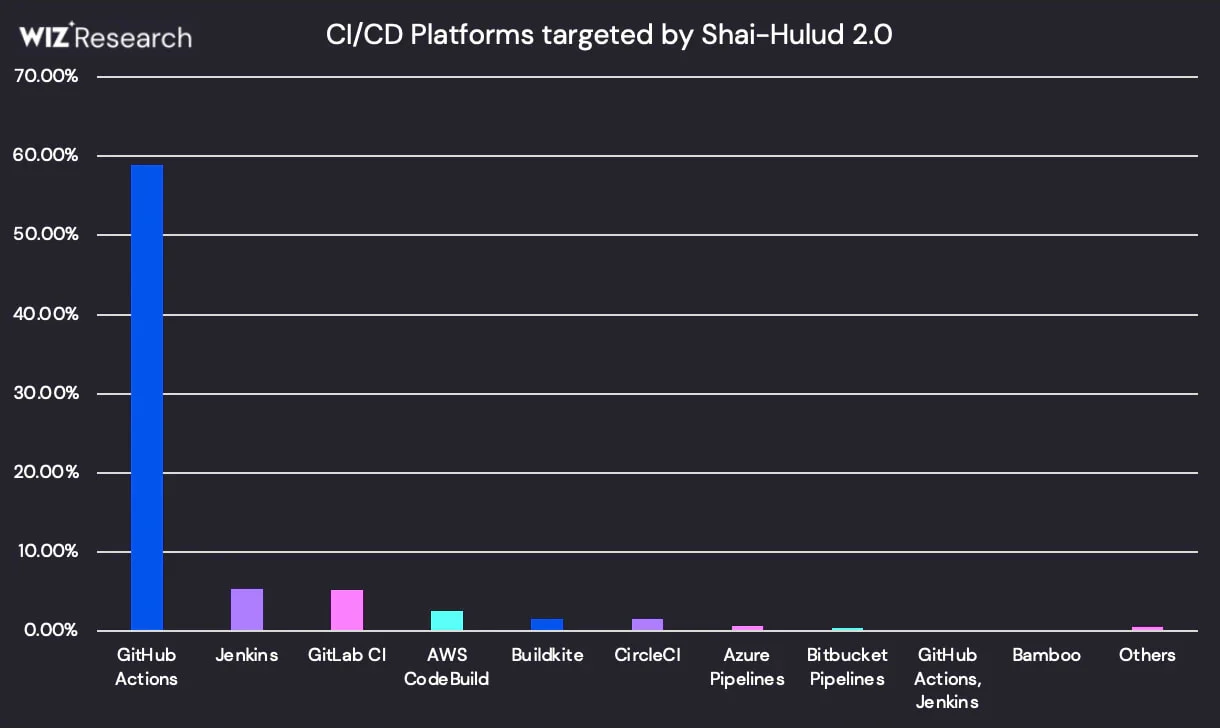

Ανάλυση 24.000 περιβάλλον.json Τα αρχεία έδειξαν ότι περίπου τα μισά από αυτά ήταν μοναδικά, με το 23% να αντιστοιχεί σε μηχανήματα προγραμματιστών και τα υπόλοιπα να προέρχονται από προγράμματα εκτέλεσης CI/CD και παρόμοια υποδομή.

Τα δεδομένα που συγκέντρωσαν οι ερευνητές δείχνουν ότι τα περισσότερα από τα μολυσμένα μηχανήματα, το 87% από αυτά, είναι συστήματα Linux, ενώ οι περισσότερες μολύνσεις (76%) ήταν σε κοντέινερ.

Όσον αφορά τη διανομή της πλατφόρμας CI/CD, το GitHub Actions προηγήθηκε με μεγάλη διαφορά, ακολουθούμενο από το Jenkins, το GitLab CI και το AWS CodeBuild.

Πηγή: Wiz

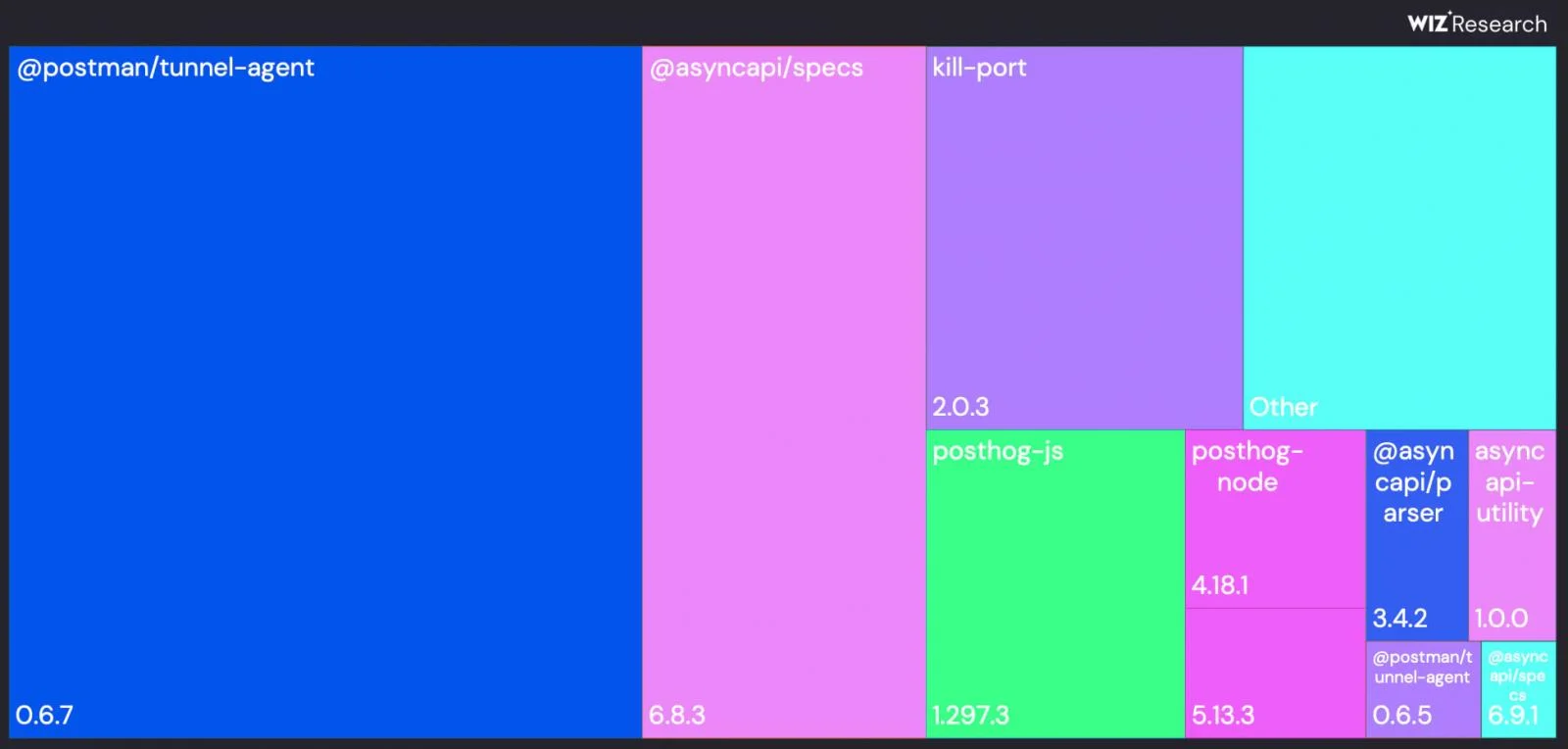

Εξετάζοντας την κατανομή μόλυνσης, οι ερευνητές της Wiz διαπίστωσαν ότι το κορυφαίο πακέτο ήταν @postman/[email protected]ακολουθούμενο από @asyncapi/specs@6.8.3. Αυτά τα δύο πακέτα μαζί αντιστοιχούσαν σε περισσότερο από το 60% όλων των μολύνσεων.

Πηγή: Wiz

Λόγω αυτής της εστίασης, οι ερευνητές λένε ότι ο αντίκτυπος Shai-Hulud θα μπορούσε να είχε μειωθεί σημαντικά εάν μερικά βασικά πακέτα είχαν εντοπιστεί και εξουδετερωθεί νωρίς.

Ομοίως, όσον αφορά το μοτίβο μόλυνσης, το 99% των περιπτώσεων προήλθε από το συμβάν προεγκατάστασης που εκτελούσε τον κόμβο setup_bun.js και οι πολύ λίγες εξαιρέσεις ήταν πιθανές προσπάθειες δοκιμής.

Ο Wiz πιστεύει ότι οι δράστες πίσω από τον Shai-Hulud θα συνεχίσουν να βελτιώνουν και να εξελίσσουν τις τεχνικές τους και προβλέπει ότι θα εμφανιστούν περισσότερα κύματα επίθεσης στο εγγύς μέλλον, αξιοποιώντας πιθανώς το τεράστιο πλήθος διαπιστευτηρίων που έχει συγκεντρωθεί μέχρι στιγμής.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com