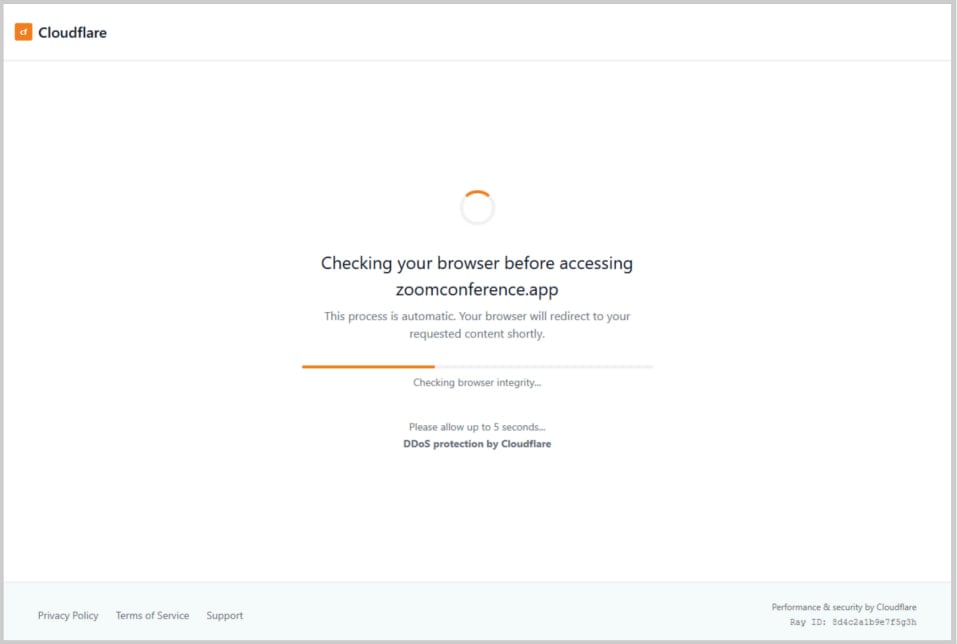

Μια επίθεση ψαρέματος που διήρκεσε μια μέρα στόχευσε μέλη της ουκρανικής περιφερειακής κυβέρνησης και οργανώσεις που είναι κρίσιμες για την πολεμική προσπάθεια βοήθειας στην Ουκρανία, συμπεριλαμβανομένης της Διεθνούς Επιτροπής του Ερυθρού Σταυρού, της UNICEF και διαφόρων ΜΚΟ.

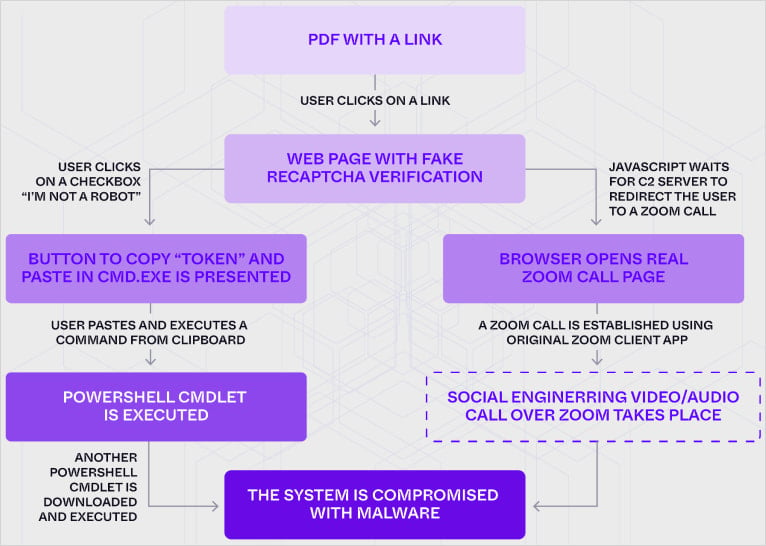

Με την ονομασία PhantomCaptcha, η μονοήμερη καμπάνια προσπάθησε να ξεγελάσει τα θύματα να εκτελούν εντολές που χρησιμοποιούνται στις επιθέσεις ClickFix, μεταμφιεσμένες ως προτροπές επαλήθευσης CAPTCHA στο Cloudflare, για να εγκαταστήσουν ένα WebSocket Remote Access Trojan (RAT).

Το SentinelLABS, το τμήμα έρευνας απειλών στο SentinelOne, λέει ότι η εκστρατεία ξεκίνησε και ολοκληρώθηκε στις 8 Οκτωβρίου και ότι ο εισβολέας ξόδεψε σημαντικό χρόνο και προσπάθεια για να δημιουργήσει την απαραίτητη υποδομή, καθώς ορισμένοι τομείς που χρησιμοποιήθηκαν στην επιχείρηση καταχωρήθηκαν στα τέλη Μαρτίου.

Επιθέσεις “Δεν είμαι ρομπότ” ClickFix

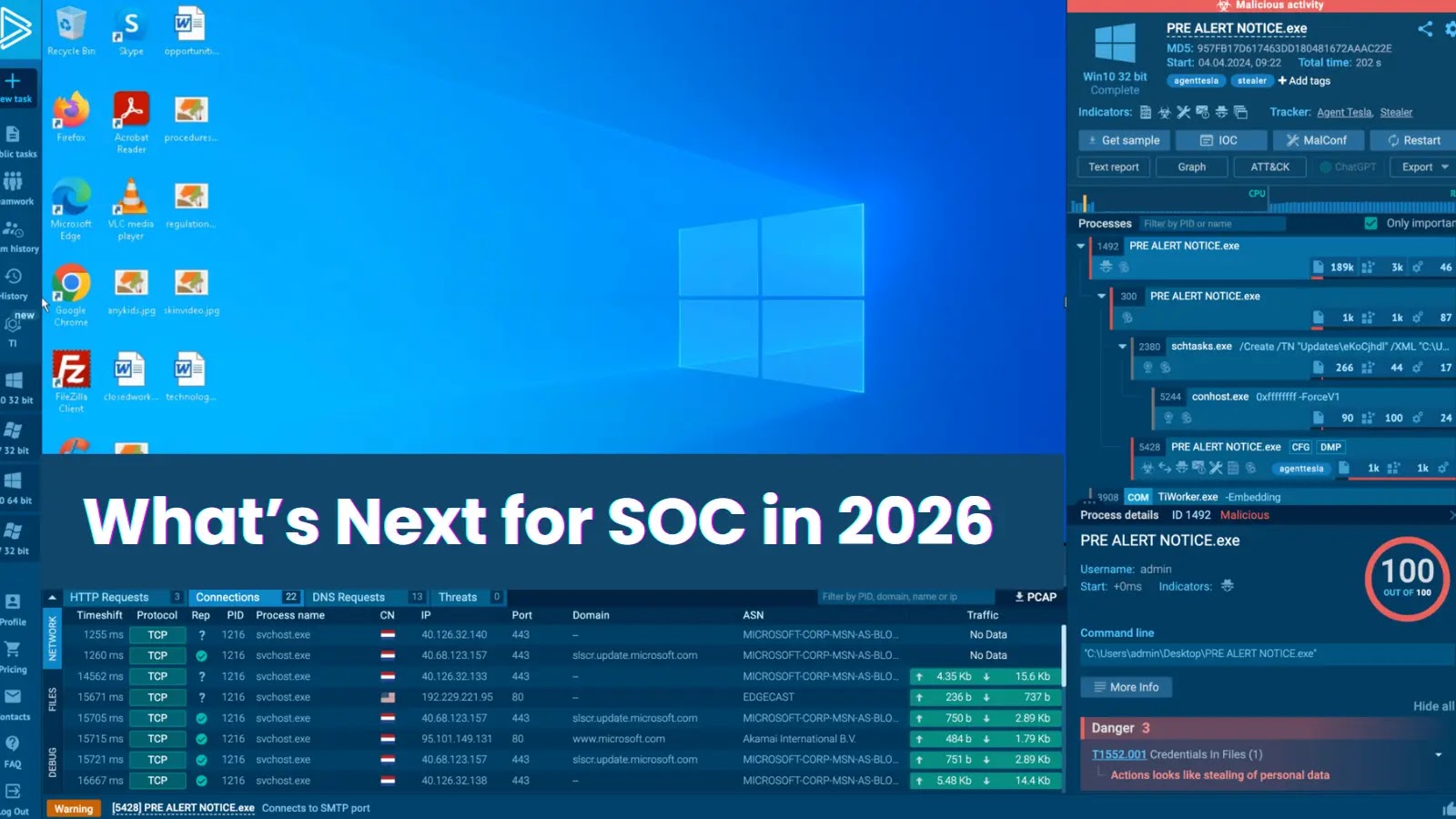

Οι επιθέσεις ξεκίνησαν με μηνύματα ηλεκτρονικού ταχυδρομείου που μιμούνται το Γραφείο του Προέδρου της Ουκρανίας, που έφεραν κακόβουλα συνημμένα PDF που συνδέονταν με έναν τομέα που μιμείται το Zoom (διάσκεψη ζουμ[.]app) πλατφόρμα επικοινωνίας.

Πηγή: SentinelLabs

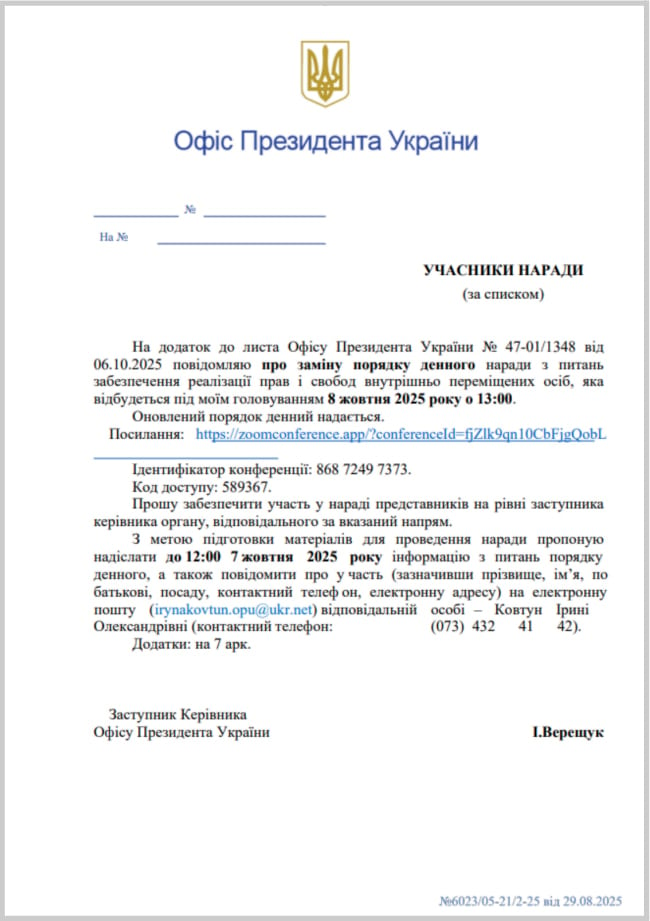

Όταν έκαναν κλικ στον ψεύτικο σύνδεσμο της διάσκεψης Zoom, οι επισκέπτες είδαν μια αυτοματοποιημένη διαδικασία ελέγχου του προγράμματος περιήγησης πριν ανακατευθυνθούν στην πλατφόρμα επικοινωνίας.

Κατά τη διάρκεια αυτού του σταδίου, δημιουργείται ένα αναγνωριστικό πελάτη και μεταβιβάζεται στον διακομιστή του εισβολέα μέσω μιας σύνδεσης Websocket.

Πηγή: SentinelLabs

“Εάν ο διακομιστής WebSocket ανταποκρινόταν με ένα αντίστοιχο αναγνωριστικό, το πρόγραμμα περιήγησης του θύματος θα ανακατευθυνόταν σε μια νόμιμη, προστατευμένη με κωδικό πρόσβασης σύσκεψη Zoom.” Η ανάλυση του SentinelLABS έδειξε.

Σύμφωνα με τους ερευνητές, αυτό το μονοπάτι πιθανότατα οδήγησε τον ηθοποιό της απειλής να συμμετάσχει σε ζωντανές κλήσεις κοινωνικής μηχανικής με το θύμα.

Εάν το αναγνωριστικό πελάτη δεν ταίριαζε, οι επισκέπτες έπρεπε να περάσουν άλλον έλεγχο ασφαλείας και να αποδείξουν ότι ήταν πραγματικοί άνθρωποι και όχι ρομπότ.

Θα μπορούσαν να ολοκληρώσουν την ψεύτικη επαλήθευση CAPTCHA ακολουθώντας οδηγίες στα ουκρανικά που τους ώθησαν να πατήσουν ένα κουμπί για να αντιγράψουν ένα “κουπόνι” και να το επικολλήσουν στη Γραμμή εντολών των Windows.

.jpg)

Πηγή: SentinelLabs

Αυτό που έκανε η ενέργεια αντιγραφής/επικόλλησης ήταν να εκτελέσει μια εντολή PowerShell που κατέβασε και εκτέλεσε ένα κακόβουλο σενάριο (cptch) για την παράδοση του ωφέλιμου φορτίου δεύτερου σταδίου, ένα βοηθητικό πρόγραμμα αναγνώρισης και προφίλ συστήματος.

Το εργαλείο συλλέγει δεδομένα συστήματος όπως όνομα υπολογιστή, πληροφορίες τομέα, όνομα χρήστη, αναγνωριστικό διεργασίας και UUID συστήματος και τα στέλνει στον διακομιστή εντολών και ελέγχου (C2).

Το τελικό ωφέλιμο φορτίο είναι ένα ελαφρύ WebSocket RAT με δυνατότητα απομακρυσμένης εκτέλεσης εντολών και εξαγωγής δεδομένων μέσω εντολών JSON με κωδικοποίηση base64.

Πηγή: SentinelLabs

Οι ερευνητές διαπίστωσαν ότι η βραχύβια καμπάνια συνδέθηκε με μια επακόλουθη επιχείρηση που στόχευε χρήστες στο Lviv της Ουκρανίας, με APK Android με θέμα τους ενήλικες ή εργαλεία αποθήκευσης cloud.

Αυτές οι εφαρμογές λειτουργούν ως λογισμικό υποκλοπής spyware, παρακολουθώντας την τοποθεσία του θύματος σε πραγματικό χρόνο, αρχεία καταγραφής κλήσεων, λίστα επαφών και εικόνες, μεταφέροντάς τα στους εισβολείς.

Ενώ το SentinelLABS δεν έκανε καμία αναφορά για τις επιθέσεις ClickFix “Δεν είμαι ρομπότ”, οι ερευνητές σημειώνουν ότι το WebSocket RAT φιλοξενήθηκε σε ρωσική υποδομή και η καμπάνια με θέμα τους ενήλικες μπορεί να σχετίζεται με την ανάπτυξη πηγών Ρωσίας/Λευκορωσίας.

Επιπλέον, μια αναφορά από την Google Threat Intelligence Group (GTIG) χθες περιγράφει μια κακόβουλη πρόκληση captcha “Δεν είμαι ρομπότ” που χρησιμοποιείται σε επιθέσεις που αποδίδονται στο ColdRiver (γνωστός και ως Star Blizzard, UNC4057, Callisto), μια ομάδα απειλών που αποδίδεται στη ρωσική υπηρεσία πληροφοριών (FSB).

Το GTIG τόνισε ότι οι χάκερ έσπευσαν να θέσουν σε λειτουργία νέες οικογένειες κακόβουλου λογισμικού, αφού οι ερευνητές είχαν αποκαλύψει δημοσίως παλαιότερα εργαλεία που ανέπτυξε η ColdRiver σε δραστηριότητες κυβερνοκατασκοπείας.

VIA: bleepingcomputer.com