Μια κρίσιμη ευπάθεια zero-day στο Τείχος προστασίας εφαρμογών Web (WAF) του Cloudflare επέτρεψε στους εισβολείς να παρακάμψουν τους ελέγχους ασφαλείας και να αποκτήσουν απευθείας πρόσβαση σε διακομιστές προστατευμένης προέλευσης μέσω μιας διαδρομής επικύρωσης πιστοποιητικού.

Ερευνητές ασφαλείας από το FearsOff ανακάλυψαν ότι αιτήματα στοχεύουν το /.γνωστό/ακμή-πρόκληση/ κατάλογος θα μπορούσε να φτάσει στην αρχή ακόμη και όταν οι κανόνες WAF που έχουν ρυθμιστεί από τον πελάτη αποκλείουν ρητά όλη την άλλη κίνηση.

Το πρωτόκολλο Automatic Certificate Management Environment (ACME) αυτοματοποιεί την επικύρωση πιστοποιητικού SSL/TLS απαιτώντας από τις Αρχές έκδοσης πιστοποιητικών (CA) να επαληθεύσουν την ιδιοκτησία του τομέα.

Στη μέθοδο επικύρωσης HTTP-01, οι ΑΠ αναμένουν από τους ιστότοπους να προβάλλουν ένα διακριτικό μίας χρήσης στο /.well-known/acme-challenge/{token}. Αυτή η διαδρομή υπάρχει σχεδόν σε κάθε σύγχρονο ιστότοπο ως μια αθόρυβη διαδρομή συντήρησης για την αυτοματοποιημένη έκδοση πιστοποιητικών.

Η πρόθεση σχεδίασης περιορίζει αυτήν την πρόσβαση σε ένα μόνο ρομπότ επικύρωσης που ελέγχει ένα συγκεκριμένο αρχείο, όχι ως ανοιχτή πύλη προς τον διακομιστή προέλευσης.

Ευπάθεια στο Cloudflare Zero-Day

Οι ερευνητές του FearsOff εντόπισαν την ευπάθεια κατά την εξέταση εφαρμογών όπου οι διαμορφώσεις WAF απέκλειαν την παγκόσμια πρόσβαση και επέτρεπαν μόνο συγκεκριμένες πηγές.

Η δοκιμή αποκάλυψε ότι τα αιτήματα που κατευθύνονται στη διαδρομή πρόκλησης ACME παρέκαμψαν εντελώς τους κανόνες WAF, επιτρέποντας στον διακομιστή προέλευσης να ανταποκρίνεται απευθείας αντί να επιστρέψει τη σελίδα μπλοκ του Cloudflare.

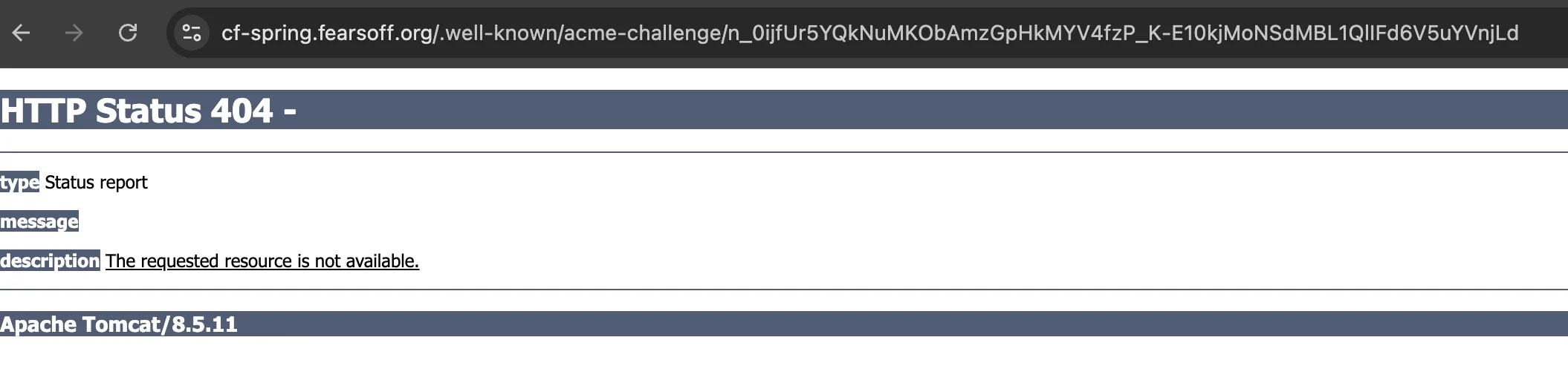

Για να επιβεβαιώσουν ότι δεν επρόκειτο για εσφαλμένη ρύθμιση παραμέτρων για συγκεκριμένους ενοικιαστές, οι ερευνητές δημιούργησαν ελεγχόμενους κεντρικούς υπολογιστές επίδειξης στα cf-php.fearsoff.org, cf-spring.fearsoff.org και cf-nextjs.fearsoff.org.

Τα κανονικά αιτήματα σε αυτούς τους κεντρικούς υπολογιστές αντιμετώπισαν σελίδες μπλοκ όπως αναμενόταν, αλλά τα αιτήματα διαδρομής ACME επέστρεψαν απαντήσεις που δημιουργήθηκαν από την αρχή, συνήθως σφάλματα πλαισίου 404.

Η ευπάθεια προήλθε από τη λογική επεξεργασίας δικτύου αιχμής του Cloudflare για τις διαδρομές πρόκλησης ACME HTTP-01. Όταν το Cloudflare εξυπηρέτησε διακριτικά πρόκλησης για τις δικές του διαχειριζόμενες παραγγελίες πιστοποιητικών, το σύστημα απενεργοποίησε τις λειτουργίες WAF για να αποτρέψει παρεμβολές στην επικύρωση CA.

Ωστόσο, προέκυψε ένα κρίσιμο ελάττωμα: εάν το ζητούμενο διακριτικό δεν ταίριαζε με μια παραγγελία πιστοποιητικού που διαχειριζόταν το Cloudflare, το αίτημα παρέκαμψε εντελώς την αξιολόγηση WAF και προχώρησε απευθείας στην προέλευση του πελάτη.

Αυτό το λογικό σφάλμα μετέτρεψε μια στενή εξαίρεση επικύρωσης πιστοποιητικού σε μια ευρεία παράκαμψη ασφαλείας που επηρεάζει όλους τους κεντρικούς υπολογιστές πίσω από την προστασία Cloudflare.

Η παράκαμψη επέτρεψε στους ερευνητές να επιδείξουν πολλαπλά διανύσματα επίθεσης σε κοινά πλαίσια web. Σε εφαρμογές Spring/Tomcat, χρησιμοποιήστε τεχνικές διέλευσης διαδρομής servlet ..;/ απέκτησε πρόσβαση σε ευαίσθητα τελικά σημεία ενεργοποιητή που εξέθεταν περιβάλλοντα διεργασίας, διαπιστευτήρια βάσης δεδομένων, διακριτικά API και κλειδιά cloud.

Οι εφαρμογές απόδοσης από την πλευρά του διακομιστή Next.js διέρρευσαν λειτουργικά δεδομένα μέσω απαντήσεων απευθείας προέλευσης που δεν προορίζονταν ποτέ για δημόσια πρόσβαση στο διαδίκτυο.

Οι εφαρμογές PHP με ευπάθειες συμπερίληψης τοπικών αρχείων έγιναν εκμεταλλεύσιμες, επιτρέποντας στους εισβολείς να έχουν πρόσβαση στο σύστημα αρχείων μέσω παραμέτρων κακόβουλης διαδρομής. Πέρα από τις επιθέσεις που αφορούν συγκεκριμένα πλαίσια, οι κανόνες WAF σε επίπεδο λογαριασμού που έχουν διαμορφωθεί για να αποκλείουν αιτήματα που βασίζονται σε προσαρμοσμένες κεφαλίδες αγνοήθηκαν εντελώς για την κυκλοφορία διαδρομής ACME.

Το FearsOff ανέφερε την ευπάθεια μέσω του προγράμματος επιβράβευσης σφαλμάτων HackerOne του Cloudflare στις 9 Οκτωβρίου 2025. Το Cloudflare ξεκίνησε την επικύρωση στις 13 Οκτωβρίου 2025 και το HackerOne διέγραψε το πρόβλημα στις 14 Οκτωβρίου 2025.

Η εταιρεία ανέπτυξε μια μόνιμη επιδιόρθωση στις 27 Οκτωβρίου 2025, τροποποιώντας τον κώδικα για να απενεργοποιήσει τις λειτουργίες ασφαλείας μόνο όταν τα αιτήματα αντιστοιχούν σε έγκυρα διακριτικά πρόκλησης ACME HTTP-01 για το συγκεκριμένο όνομα κεντρικού υπολογιστή.

Οι επιβεβαιωμένοι κανόνες WAF από τη δοκιμή μετά την επιδιόρθωση εφαρμόζονται πλέον ομοιόμορφα σε όλες τις διαδρομές, συμπεριλαμβανομένης της προηγουμένως ευάλωτης διαδρομής πρόκλησης ACME. Cloudflare δήλωσε ότι δεν απαιτείται καμία ενέργεια από τον πελάτη και επιβεβαιώθηκε ότι δεν βρέθηκαν στοιχεία κακόβουλης εκμετάλλευσης.