Μια νέα έκθεση του Δικτύου Επιβολής Οικονομικών Εγκλημάτων (FinCEN) δείχνει ότι η δραστηριότητα ransomware κορυφώθηκε το 2023 πριν πέσει το 2024, μετά από μια σειρά ενεργειών επιβολής του νόμου που στοχεύουν τις συμμορίες ransomware ALPHV/BlackCat και LockBit.

Από χιλιάδες καταθέσεις του νόμου περί τραπεζικού απορρήτου, η αναφορά τεκμηριώνει 4.194 περιστατικά ransomware μεταξύ Ιανουαρίου 2022 και Δεκεμβρίου 2024. Αυτές οι αναφορές δείχνουν ότι οι οργανισμοί κατέβαλαν περισσότερα από 2,1 δισεκατομμύρια δολάρια σε πληρωμές λύτρων, φτάνοντας σχεδόν το σύνολο που αναφέρθηκε για 8 χρόνια από το 2013 έως το 2021.

Συνολικά, από το 2013 έως το 2024, η FinCEN εντόπισε περίπου 4,5 δισεκατομμύρια δολάρια σε πληρωμές σε συμμορίες ransomware.

Οι επιχειρήσεις επιβολής του νόμου δείχνουν αντίκτυπο

Σύμφωνα με την έκθεση, το 2023 ήταν η καλύτερη χρονιά για συμμορίες ransomware, με τα θύματα να αναφέρουν 1.512 μεμονωμένα περιστατικά και περίπου 1,1 δισεκατομμύρια δολάρια σε πληρωμές λύτρων, μια αύξηση 77 τοις εκατό από το 2022.

Ωστόσο, και τα δύο στατιστικά στοιχεία μειώθηκαν το 2024, με μια μικρή πτώση στα 1.476 περιστατικά, αλλά μια δραματική μείωση στα 734 εκατομμύρια δολάρια σε πληρωμές. Αυτή η μείωση πιστεύεται ότι οφείλεται σε επιχειρήσεις επιβολής του νόμου που στοχεύουν το BlackCat το 2023 και το LockBit στις αρχές του 2024.

Και οι δύο αυτές συμμορίες ransomware ήταν οι πιο δραστήριες τη στιγμή της διακοπής, με τους παράγοντες της απειλής να μετακινούνται σε νέες επιχειρήσεις ή να αγωνίζονται να επανεκκινήσουν.

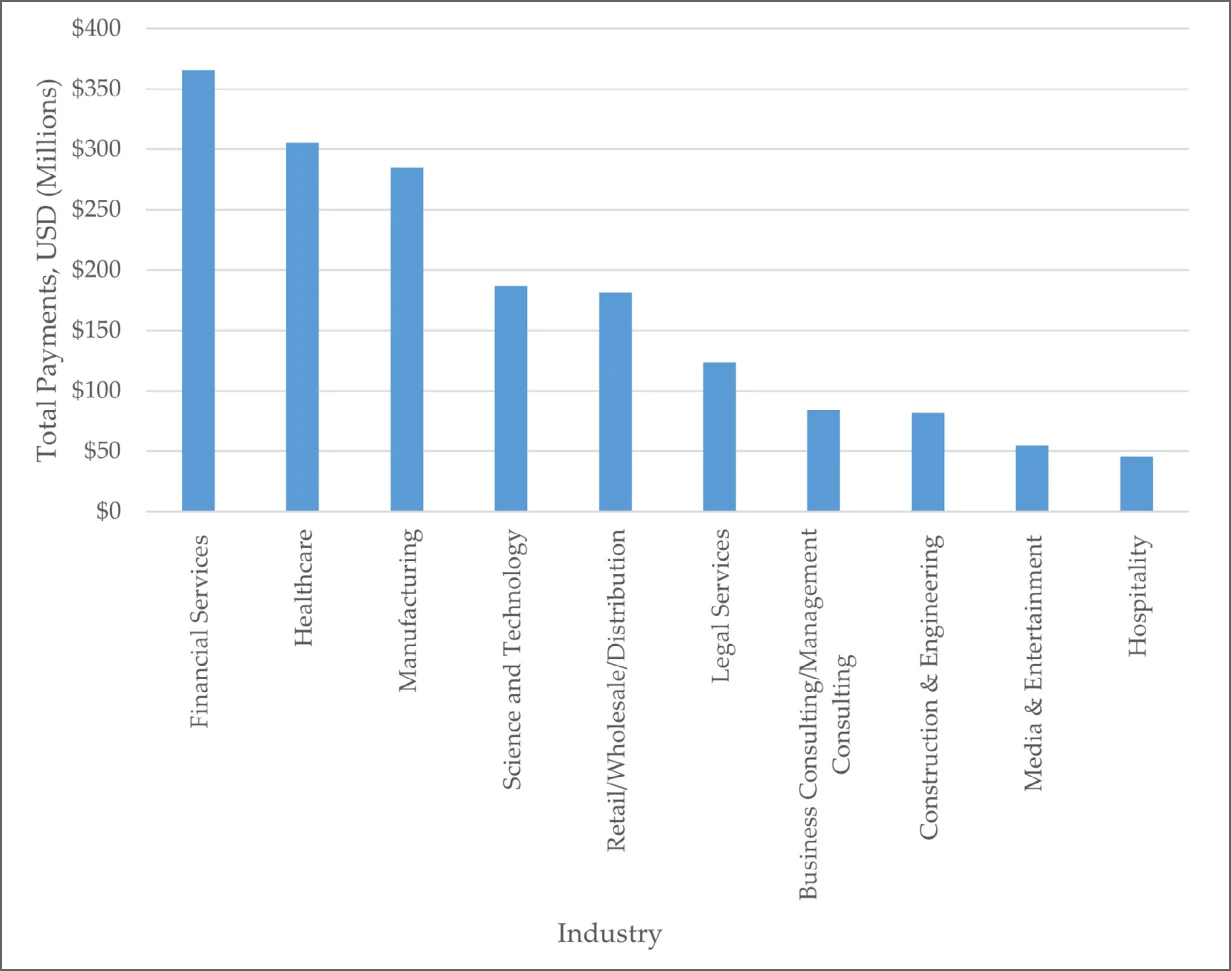

Η FinCEN λέει ότι το ποσό που καταβλήθηκε διέφερε, με τις περισσότερες πληρωμές λύτρων κάτω από 250.000 $. Η ανάλυση έδειξε επίσης ότι η κατασκευή, οι χρηματοοικονομικές υπηρεσίες και η υγειονομική περίθαλψη υπέστησαν τις περισσότερες επιθέσεις ransomware, με τα χρηματοπιστωτικά ιδρύματα να αναφέρουν τις πιο σημαντικές απώλειες σε δολάρια.

“Μεταξύ Ιανουαρίου 2022 και Δεκεμβρίου 2024, οι πιο συχνά στοχευμένες βιομηχανίες (ανά αριθμό περιστατικών που εντοπίστηκαν σε αναφορές BSA που σχετίζονται με ransomware κατά την περίοδο ελέγχου) ήταν η μεταποίηση (456 περιστατικά), οι χρηματοοικονομικές υπηρεσίες (432 περιστατικά), η υγειονομική περίθαλψη (389 περιστατικά), το λιανικό εμπόριο (334 περιστατικά) και οι νομικές υπηρεσίες εξήγησε την ανάλυση του FinCENμικρό.

«Οι κλάδοι που επλήγησαν περισσότερο από το συνολικό ποσό των λύτρων που καταβλήθηκαν κατά την περίοδο ανασκόπησης ήταν οι χρηματοοικονομικές υπηρεσίες (περίπου 365,6 εκατομμύρια δολάρια), η υγειονομική περίθαλψη (περίπου 305,4 εκατομμύρια δολάρια), η μεταποίηση (περίπου 284,6 εκατομμύρια δολάρια), η επιστήμη και η τεχνολογία (περίπου 186,7 εκατομμύρια δολάρια) και το λιανικό εμπόριο (186,7 εκατομμύρια δολάρια περίπου) 4)”

Πηγή: FinCEN

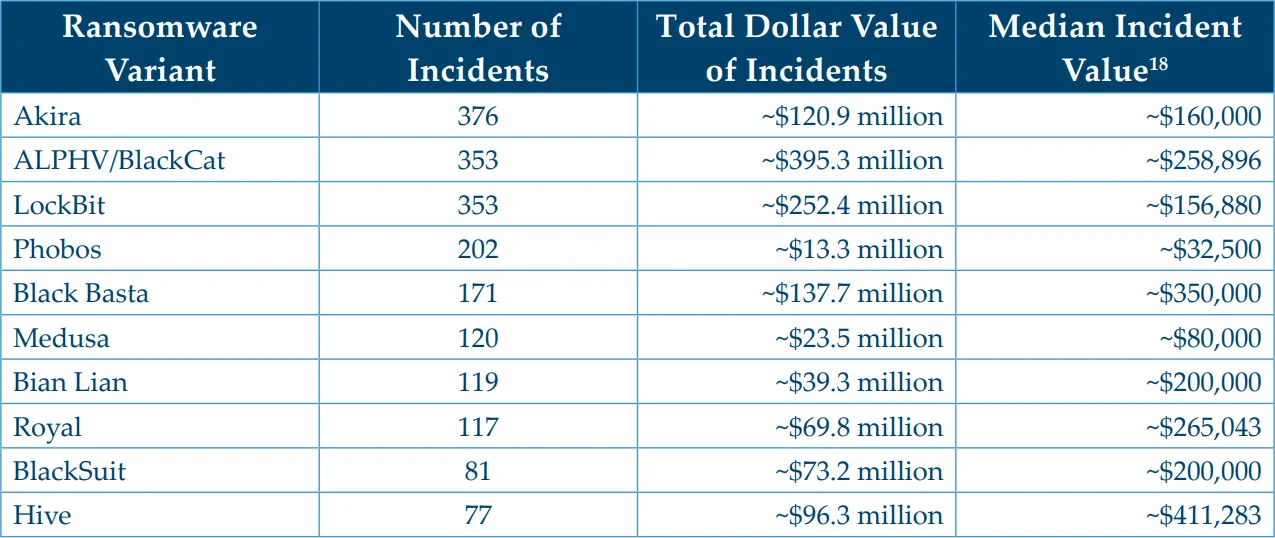

Συνολικά, το FinCEN εντόπισε 267 διαφορετικές οικογένειες ransomware, με μόνο έναν μικρό αριθμό να είναι υπεύθυνος για τις περισσότερες από τις αναφερόμενες επιθέσεις.

Ο Akira εμφανίστηκε στις περισσότερες αναφορές περιστατικών (376), ακολουθούμενος από το ALPHV/BlackCat, το οποίο κέρδισε επίσης τα περισσότερα, με περίπου 395 εκατομμύρια δολάρια σε πληρωμές λύτρων, και μετά το LockBit με 252,4 εκατομμύρια δολάρια σε πληρωμές.

Οι άλλες συμμορίες ransomware περιλάμβαναν τους Black Basta, Royal, BianLian, Hive, Medusa και Phobos. Συλλογικά, οι 10 πιο ενεργές συμμορίες ransomware αντιπροσώπευαν 1,5 δισεκατομμύρια δολάρια σε πληρωμές λύτρων από το 2022 έως το 2024.

Πηγή: FinCEN

Οι μέθοδοι πληρωμής παρακολουθήθηκαν επίσης, με την πλειονότητα να πληρώνεται μέσω Bitcoin (97%) και ένας μικρός αριθμός καταβάλλεται σε Monero, Ether, Litecoin και Tether.

Το FinCEN ενθαρρύνει τους οργανισμούς να συνεχίσουν να αναφέρουν επιθέσεις στο FBI και να καταβάλουν πληρωμές λύτρων στο FinCEN για να βοηθήσουν στην παρεμπόδιση του εγκλήματος στον κυβερνοχώρο.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com