Οι χάκερ APT24 που συνδέονται με την Κίνα χρησιμοποιούν ένα κακόβουλο λογισμικό που δεν είχε τεκμηριωθεί στο παρελθόν, το BadAudio, σε μια τριετή εκστρατεία κατασκοπείας, η οποία πρόσφατα άλλαξε σε πιο εξελιγμένες μεθόδους επίθεσης.

Από το 2022, το κακόβουλο λογισμικό έχει παραδοθεί στα θύματα μέσω πολλαπλών μεθόδων που περιλαμβάνουν ψαρέματα ψαρέματος (spearphishing), συμβιβασμό της εφοδιαστικής αλυσίδας και επιθέσεις από το νερό.

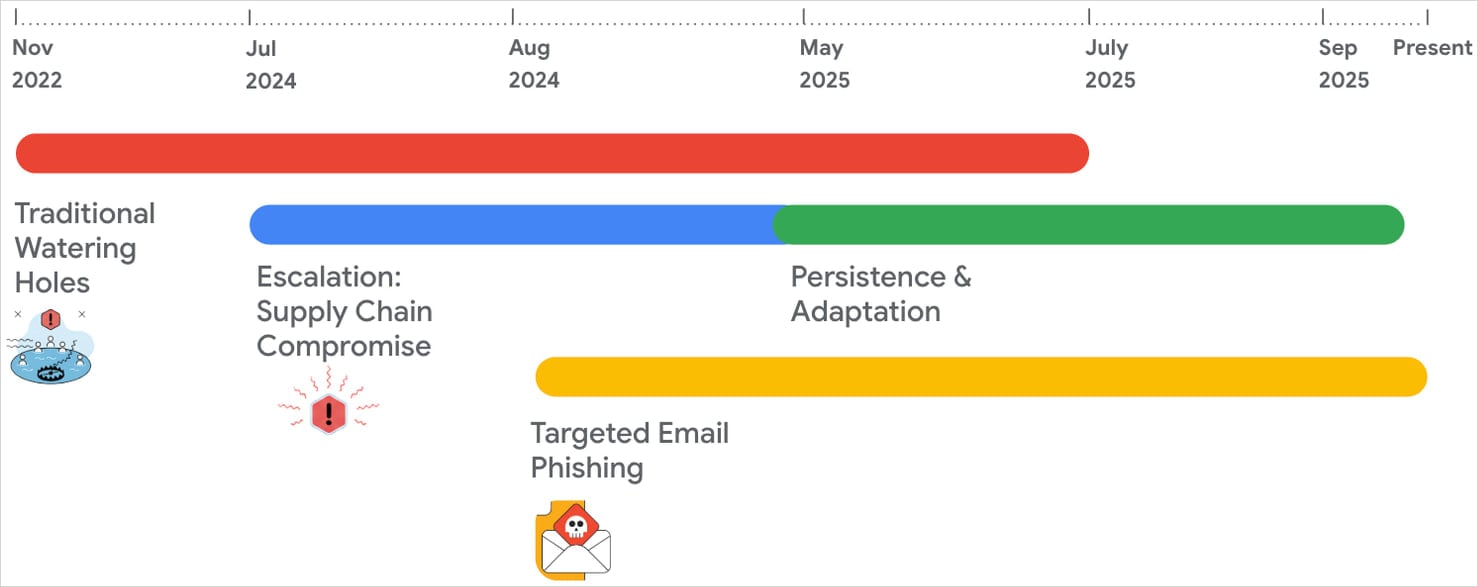

Εξέλιξη της καμπάνιας

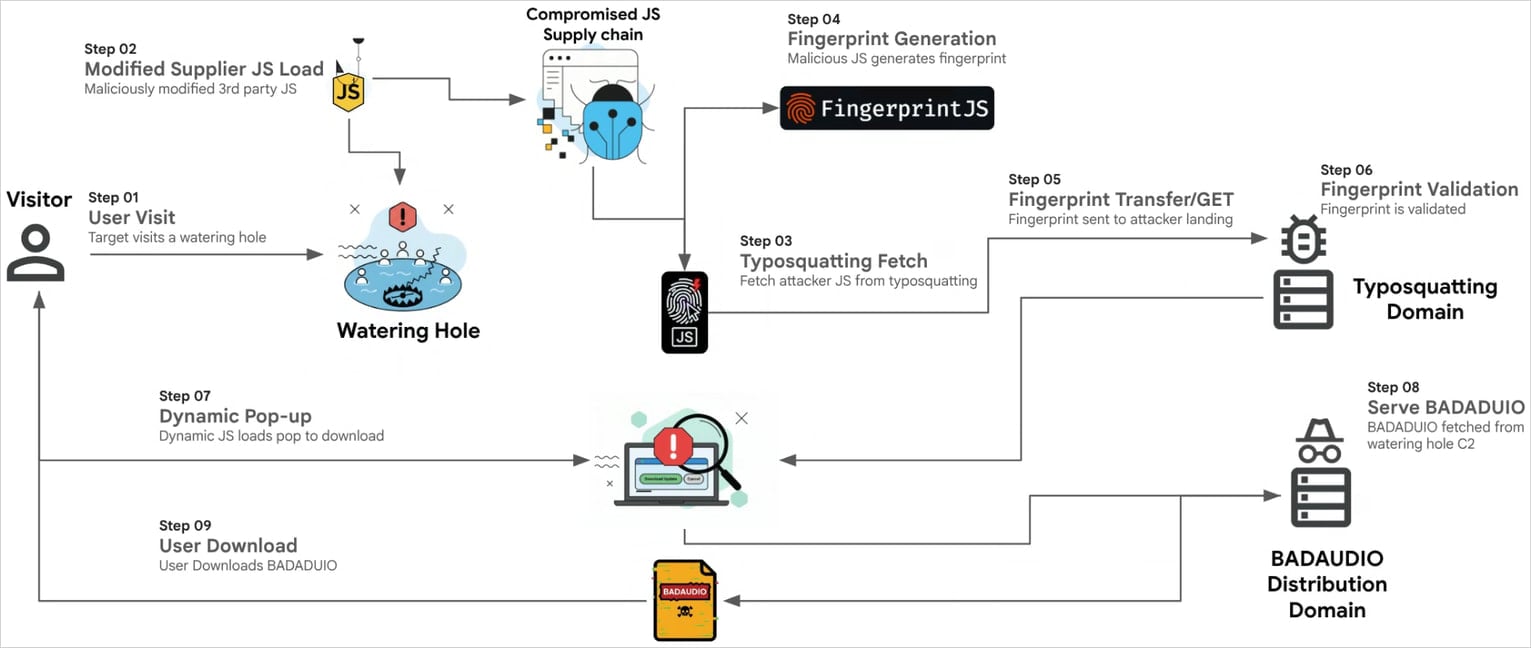

Από τον Νοέμβριο του 2022 έως τουλάχιστον τον Σεπτέμβριο του 2025, το APT24 παραβίασε περισσότερους από 20 νόμιμους δημόσιους ιστότοπους από διάφορους τομείς για να εισαγάγει κακόβουλο κώδικα JavaScript που επέλεγε τους επισκέπτες ενδιαφέροντος – η εστίαση ήταν αποκλειστικά σε συστήματα Windows.

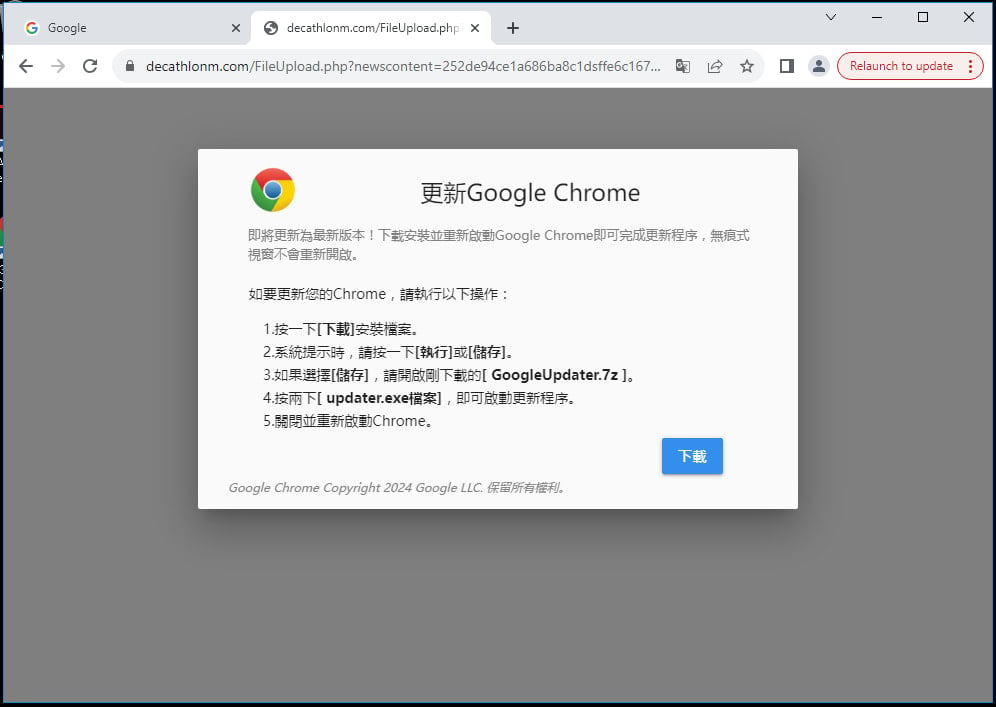

Ερευνητές στο Google Threat Intelligence Group (GTIG) λένε ότι το σενάριο έλαβε δακτυλικά αποτυπώματα σε επισκέπτες που χαρακτηρίστηκαν ως στόχοι και φόρτωσαν ένα ψεύτικο αναδυόμενο παράθυρο ενημέρωσης λογισμικού για να τους παρασύρει να κατεβάσουν το BadAudio.

Πηγή: Google

Από τον Ιούλιο του 2024, η APT24 παραβίασε πολλές φορές μια εταιρεία ψηφιακού μάρκετινγκ στην Ταϊβάν που παρέχει βιβλιοθήκες JavaScript σε ιστότοπους πελατών.

Μέσω αυτής της τακτικής, οι εισβολείς εισήγαγαν κακόβουλο JavaScript σε μια ευρέως χρησιμοποιούμενη βιβλιοθήκη που διένειμε η εταιρεία και κατοχύρωσαν ένα όνομα τομέα που υποδύθηκε ένα νόμιμο Δίκτυο Παράδοσης Περιεχομένου (CDN). Αυτό επέτρεψε στον εισβολέα να παραβιάσει περισσότερους από 1.000 τομείς.

Από τα τέλη του 2024 έως τον Ιούλιο του 2025, η APT24 παραβίασε επανειλημμένα την ίδια εταιρεία μάρκετινγκ εισάγοντας κακόβουλη, ασαφή JavaScript σε ένα τροποποιημένο αρχείο JSON, το οποίο φορτώθηκε από ένα ξεχωριστό αρχείο JavaScript από τον ίδιο προμηθευτή.

Μόλις εκτελεστεί, έπαιρνε δακτυλικά αποτυπώματα σε κάθε επισκέπτη του ιστότοπου και έστειλε μια αναφορά με κωδικοποίηση base64 στον διακομιστή των εισβολέων, επιτρέποντάς τους να αποφασίσουν εάν θα απαντούσαν με τη διεύθυνση URL του επόμενου σταδίου.

Πηγή: Google

Παράλληλα, ξεκινώντας από τον Αύγουστο του 2024, η APT24 ξεκίνησε επιχειρήσεις ψαρέματος (spearphishing) που παρείχαν το κακόβουλο λογισμικό BadAudio χρησιμοποιώντας ως δέλεαρ μηνύματα ηλεκτρονικού ταχυδρομείου που υποδύονταν οργανώσεις διάσωσης ζώων.

Σε ορισμένες παραλλαγές αυτών των επιθέσεων, το APT24 χρησιμοποίησε νόμιμες υπηρεσίες cloud, όπως το Google Drive και το OneDrive για διανομή κακόβουλου λογισμικού, αντί για τους δικούς τους διακομιστές. Ωστόσο, η Google λέει ότι πολλές από τις προσπάθειες εντοπίστηκαν και τα μηνύματα κατέληξαν στο πλαίσιο ανεπιθύμητων μηνυμάτων.

Στις περιπτώσεις που παρατηρήθηκαν, ωστόσο, τα μηνύματα ηλεκτρονικού ταχυδρομείου περιλάμβαναν pixel παρακολούθησης για επιβεβαίωση πότε τα άνοιξαν οι παραλήπτες.

Πηγή: Google

Φορτωτή κακόβουλου λογισμικού BadAudio

Σύμφωνα με την ανάλυση του GTIG, το κακόβουλο λογισμικό BadAudio είναι σε μεγάλο βαθμό συσκοτισμένο για να αποφύγει τον εντοπισμό και να εμποδίσει την ανάλυση από ερευνητές ασφαλείας.

Επιτυγχάνει την εκτέλεση μέσω της πειρατείας εντολής αναζήτησης DLL, μια τεχνική που επιτρέπει τη φόρτωση ενός κακόβουλου ωφέλιμου φορτίου από μια νόμιμη εφαρμογή.

“Το κακόβουλο λογισμικό έχει σχεδιαστεί με ισοπέδωση ροής ελέγχου – μια εξελιγμένη τεχνική συσκότισης που αποσυναρμολογεί συστηματικά τη φυσική, δομημένη λογική ενός προγράμματος”, εξηγεί η GTIG σε μια έκθεση σήμερα.

“Αυτή η μέθοδος αντικαθιστά τον γραμμικό κώδικα με μια σειρά αποσυνδεδεμένων μπλοκ που διέπονται από έναν κεντρικό “αποστολέα” και μια μεταβλητή κατάστασης, αναγκάζοντας τους αναλυτές να ανιχνεύουν χειροκίνητα κάθε διαδρομή εκτέλεσης και εμποδίζοντας σημαντικά τις προσπάθειες αυτοματοποιημένης και μη αυτόματης αντίστροφης μηχανικής.”

Μόλις το BadAudio εκτελεστεί σε μια συσκευή-στόχο, συλλέγει βασικές λεπτομέρειες συστήματος (όνομα κεντρικού υπολογιστή, όνομα χρήστη, αρχιτεκτονική), κρυπτογραφεί τις πληροφορίες χρησιμοποιώντας ένα κλειδί AES με σκληρό κώδικα και τις στέλνει σε μια σκληρά κωδικοποιημένη διεύθυνση εντολής και ελέγχου (C2).

Στη συνέχεια, κατεβάζει ένα ωφέλιμο φορτίο κρυπτογραφημένο με AES από το C2, το αποκρυπτογραφεί και το εκτελεί στη μνήμη για αποφυγή χρησιμοποιώντας πλευρική φόρτωση DLL.

Σε τουλάχιστον μία περίπτωση, οι ερευνητές της Google παρατήρησαν την ανάπτυξη του Cobalt Strike Beacon μέσω του BadAudio, ενός ευρέως χρησιμοποιούμενου πλαισίου δοκιμής διείσδυσης.

Οι ερευνητές υπογραμμίζουν ότι δεν μπόρεσαν να επιβεβαιώσουν την παρουσία ενός Cobalt Strike Beacon σε κάθε περίπτωση που ανέλυσαν.

Θα πρέπει να σημειωθεί ότι παρά τη χρήση του BadAudio για τρία χρόνια, η τακτική του APT24 κατάφερε να το κρατήσει σε μεγάλο βαθμό απαρατήρητο.

Από τα οκτώ δείγματα των ερευνητών του GTIG που παρείχαν στην έκθεσή τους, μόνο δύο έχουν επισημανθεί ως κακόβουλα από περισσότερες από 25 μηχανές προστασίας από ιούς στην πλατφόρμα σάρωσης VirusTotal. Τα υπόλοιπα δείγματα, με ημερομηνία δημιουργίας 7 Δεκεμβρίου 2022, εντοπίζονται από έως και πέντε λύσεις ασφαλείας.

Το GTIG λέει ότι η εξέλιξη του APT24 προς πιο μυστικές επιθέσεις καθοδηγείται από τις επιχειρησιακές δυνατότητες του παράγοντα απειλής και την «ικανότητά του για επίμονη και προσαρμοστική κατασκοπεία».

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com