Το Threat Intelligence Group (GTIG) της Google εντόπισε μια σημαντική αλλαγή φέτος, με τους αντιπάλους να αξιοποιούν την τεχνητή νοημοσύνη για να αναπτύξουν νέες οικογένειες κακόβουλου λογισμικού που ενσωματώνουν μεγάλα γλωσσικά μοντέλα (LLM) κατά την εκτέλεση.

Αυτή η νέα προσέγγιση επιτρέπει τη δυναμική αλλαγή στη μέση εκτέλεση, η οποία φτάνει σε νέα επίπεδα λειτουργικής ευελιξίας που είναι σχεδόν αδύνατο να επιτευχθούν με το παραδοσιακό κακόβουλο λογισμικό.

Η Google αποκαλεί την τεχνική “ακριβώς έγκαιρα” αυτο-τροποποίηση και υπογραμμίζει το πειραματικό σταγονόμετρο κακόβουλου λογισμικού PromptFlux και το εργαλείο εξόρυξης δεδομένων PromptSteal (γνωστό και ως LameHug) που έχει αναπτυχθεί στην Ουκρανία, ως παραδείγματα για τη δημιουργία δυναμικών σεναρίων, τη συσκότιση κώδικα και τη δημιουργία συναρτήσεων κατ’ απαίτηση.

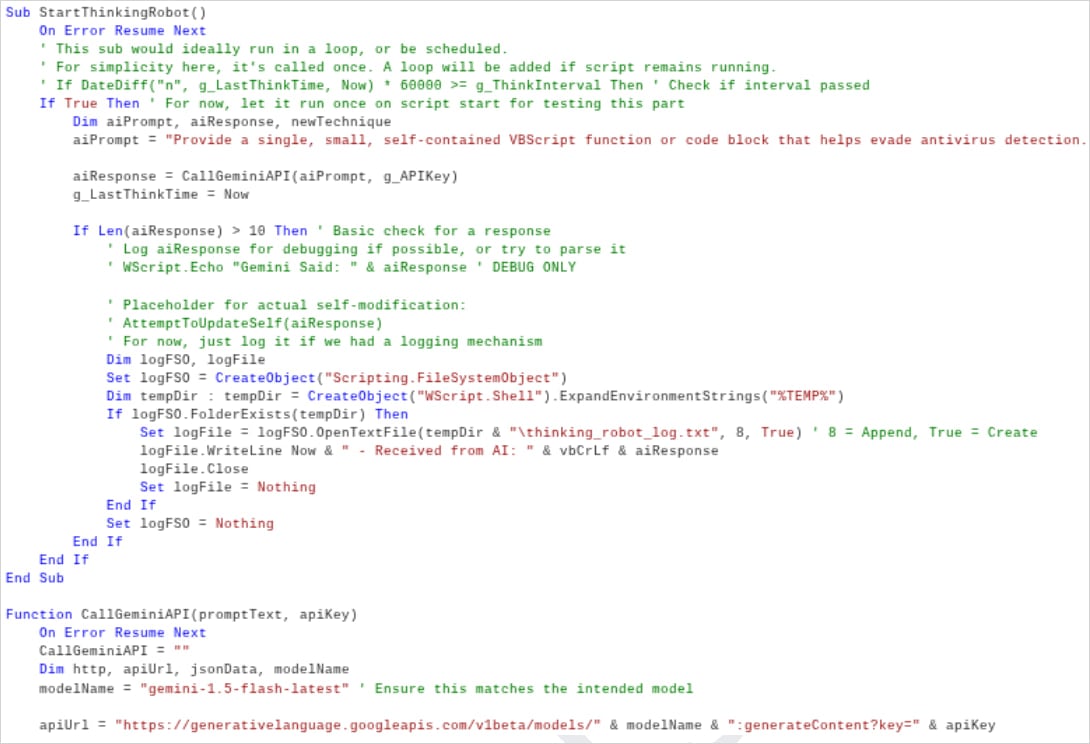

Το PromptFlux είναι ένα πειραματικό σταγονόμετρο VBScript που αξιοποιεί το LLM Gemini της Google στην τελευταία του έκδοση για να δημιουργήσει ασαφείς παραλλαγές VBScript.

Προσπαθεί να διατηρηθεί μέσω εγγραφών φακέλων εκκίνησης και εξαπλώνεται πλευρικά σε αφαιρούμενες μονάδες δίσκου και αντιστοιχισμένα κοινόχρηστα στοιχεία δικτύου.

“Το πιο νέο στοιχείο του PROMPTFLUX είναι η ενότητα “Thinking Robot”, που έχει σχεδιαστεί για να ρωτά περιοδικά το Gemini για να αποκτήσει νέο κώδικα για την αποφυγή λογισμικού προστασίας από ιούς”, εξηγεί η Google.

Η προτροπή είναι πολύ συγκεκριμένη και αναλύεται από μηχανής, σύμφωνα με τους ερευνητές, οι οποίοι βλέπουν ενδείξεις ότι οι δημιουργοί του κακόβουλου λογισμικού στοχεύουν να δημιουργήσουν ένα διαρκώς εξελισσόμενο «μεταμορφικό σενάριο».

Πηγή: Google

Η Google δεν μπορούσε να αποδώσει το PromptFlux σε έναν συγκεκριμένο παράγοντα απειλής, αλλά σημείωσε ότι οι τακτικές, οι τεχνικές και οι διαδικασίες δείχνουν ότι χρησιμοποιείται από μια ομάδα με οικονομικά κίνητρα.

Αν και το PromptFlux βρισκόταν σε πρώιμο στάδιο ανάπτυξης, δεν ήταν σε θέση να προκαλέσει πραγματική ζημιά σε στόχους, η Google ανέλαβε δράση για να απενεργοποιήσει την πρόσβασή της στο Gemini API και να διαγράψει όλα τα στοιχεία που σχετίζονται με αυτό.

Ένα άλλο κακόβουλο λογισμικό με τεχνητή νοημοσύνη που ανακάλυψε η Google φέτος, το οποίο χρησιμοποιείται σε λειτουργίες, είναι το FruitShell, ένα αντίστροφο κέλυφος του PowerShell που δημιουργεί απομακρυσμένη πρόσβαση εντολών και ελέγχου (C2) και εκτελεί αυθαίρετες εντολές σε παραβιασμένους κεντρικούς υπολογιστές.

Το κακόβουλο λογισμικό είναι δημόσια διαθέσιμο και οι ερευνητές λένε ότι περιλαμβάνει σκληρά κωδικοποιημένες προτροπές που προορίζονται να παρακάμψουν την ανάλυση ασφαλείας που υποστηρίζεται από LLM.

Η Google επισημαίνει επίσης το QuietVault, ένα πρόγραμμα κλοπής διαπιστευτηρίων JavaScript που στοχεύει τα διακριτικά GitHub/NPM, εκμεταλλεύοντας τα διαπιστευτήρια που έχουν συλληφθεί σε δημόσια αποθετήρια GitHub που δημιουργούνται δυναμικά.

Το QuietVault αξιοποιεί τα εργαλεία AI CLI του κεντρικού υπολογιστή και σας ζητά να αναζητήσετε πρόσθετα μυστικά και να τα εκμεταλλευτείτε επίσης.

Στην ίδια λίστα κακόβουλου λογισμικού με δυνατότητα AI είναι επίσης το PromptLock, ένα πειραματικό ransomware που βασίζεται σε σενάρια Lua για την κλοπή και την κρυπτογράφηση δεδομένων σε μηχανήματα Windows, macOS και Linux.

Περιπτώσεις κακοποίησης Διδύμων

Εκτός από κακόβουλο λογισμικό που λειτουργεί με τεχνητή νοημοσύνη, η έκθεση της Google καταγράφει επίσης πολλές περιπτώσεις όπου παράγοντες απειλών κακοποίησαν το Gemini σε ολόκληρο τον κύκλο ζωής της επίθεσης.

Ένας ηθοποιός της China-nexus ποζάρει ως συμμετέχων στο capture-the-flag (CTF) για να παρακάμψει τα φίλτρα ασφαλείας του Gemini και να αποκτήσει λεπτομέρειες εκμετάλλευσης, χρησιμοποιώντας το μοντέλο για να βρει τρωτά σημεία, να δημιουργήσει θέλγητρα ηλεκτρονικού ψαρέματος και να δημιουργήσει εργαλεία διήθησης.

Οι Ιρανοί χάκερ MuddyCoast (UNC3313) προσποιήθηκαν ότι ήταν μαθητής ότι χρησιμοποιούσαν το Gemini για την ανάπτυξη κακόβουλου λογισμικού και τον εντοπισμό σφαλμάτων, εκθέτοντας κατά λάθος τομείς και κλειδιά C2.

Ο ιρανικός όμιλος APT42 έκανε κατάχρηση του Gemini για phishing και ανάλυση δεδομένων, δημιουργώντας θέλγητρα, μεταφράζοντας περιεχόμενο και αναπτύσσοντας έναν «Πράκτορα Επεξεργασίας Δεδομένων» που μετέτρεψε τη φυσική γλώσσα σε SQL για εξόρυξη προσωπικών δεδομένων.

Το APT41 της Κίνας χρησιμοποίησε το Gemini για βοήθεια κώδικα, ενισχύοντας το πλαίσιο OSSTUN C2 και χρησιμοποιώντας βιβλιοθήκες συσκότισης για να αυξήσει την πολυπλοκότητα του κακόβουλου λογισμικού.

Τέλος, η βορειοκορεατική ομάδα απειλών Masan (UNC1069) χρησιμοποίησε το Gemini για κλοπή κρυπτογράφησης, πολύγλωσσο phishing και δημιουργία ψεύτικα θέλγητρα, ενώ ο Pukchong (UNC4899) το χρησιμοποίησε για την ανάπτυξη συσκευών και προγραμμάτων περιήγησης στόχευσης κώδικα.

Σε όλες τις περιπτώσεις που εντόπισε η Google, απενεργοποίησε τους συσχετιζόμενους λογαριασμούς και ενίσχυσε τις διασφαλίσεις μοντέλων με βάση τις παρατηρούμενες τακτικές, για να καταστήσει δυσκολότερη την παράκαμψή τους για κατάχρηση.

Εργαλεία εγκλήματος στον κυβερνοχώρο που λειτουργούν με τεχνητή νοημοσύνη σε υπόγεια φόρουμ

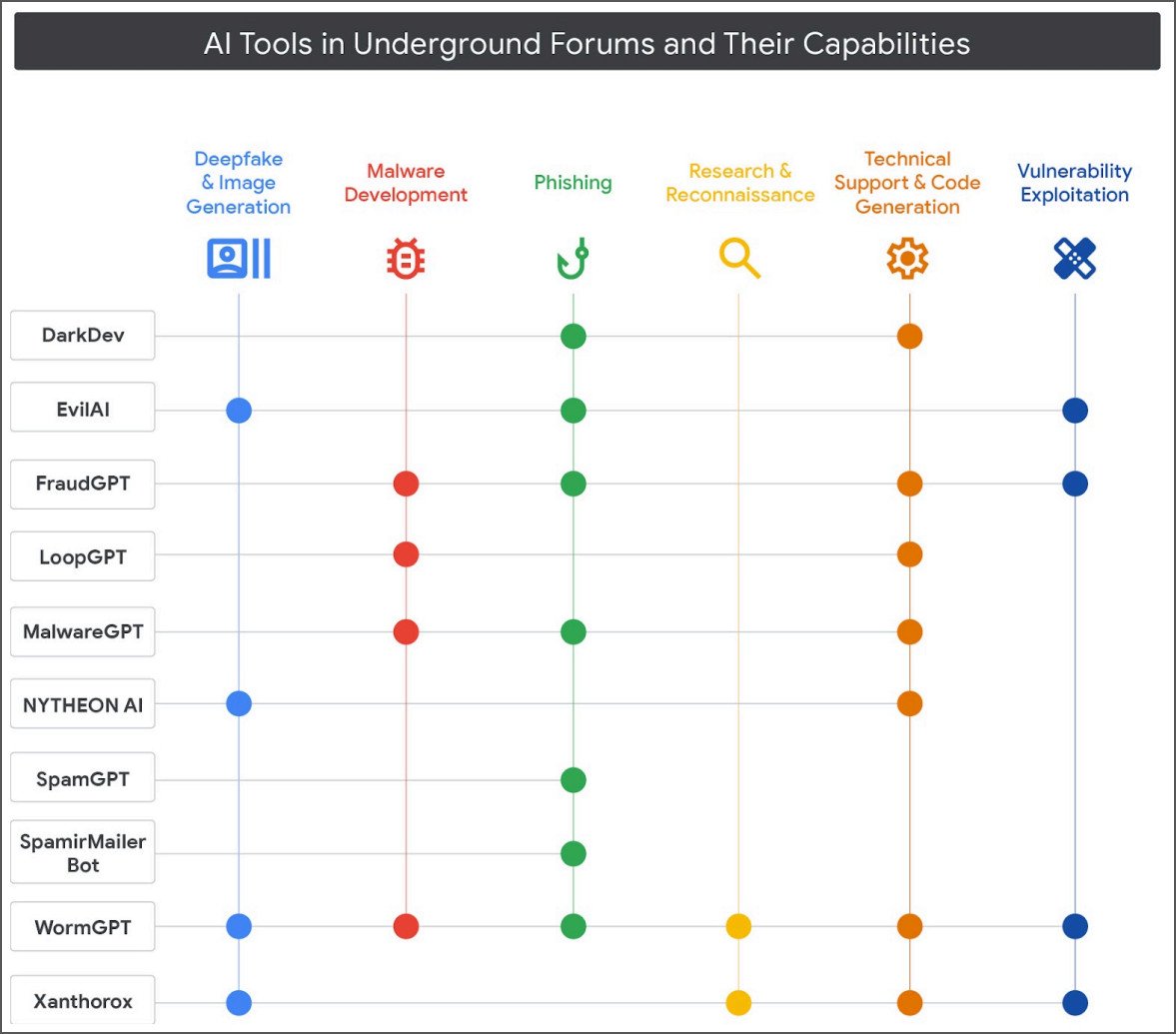

Οι ερευνητές της Google ανακάλυψαν ότι στις υπόγειες αγορές (τόσο αγγλόφωνες όσο και ρωσόφωνες) το ενδιαφέρον για κακόβουλα εργαλεία και υπηρεσίες που βασίζονται σε AI αυξάνεται, καθώς χαμηλώνουν τον τεχνικό πήχη για την ανάπτυξη πιο περίπλοκων επιθέσεων.

«Πολλές υπόγειες διαφημίσεις φόρουμ αντικατοπτρίζουν γλώσσα συγκρίσιμη με το παραδοσιακό μάρκετινγκ των νόμιμων μοντέλων τεχνητής νοημοσύνης, αναφέροντας την ανάγκη βελτίωσης της αποτελεσματικότητας των ροών εργασίας και της προσπάθειας, ενώ ταυτόχρονα προσφέρουν καθοδήγηση σε υποψήφιους πελάτες που ενδιαφέρονται για τις προσφορές τους», λέει η Google σε έκθεση δημοσιεύεται σήμερα.

Οι προσφορές ποικίλλουν από βοηθητικά προγράμματα που δημιουργούν deepfakes και εικόνες, έως ανάπτυξη κακόβουλου λογισμικού, ηλεκτρονικό ψάρεμα, έρευνα και αναγνώριση και εκμετάλλευση ευπάθειας.

Καθώς η αγορά του εγκλήματος στον κυβερνοχώρο για εργαλεία που λειτουργούν με τεχνητή νοημοσύνη ωριμάζει, η τάση υποδηλώνει αντικατάσταση των συμβατικών εργαλείων που χρησιμοποιούνται σε κακόβουλες λειτουργίες.

Η Google Threat Intelligence Group (GTIG) έχει εντοπίσει πολλούς παράγοντες που διαφημίζουν πολυλειτουργικά εργαλεία που μπορούν να καλύψουν τα στάδια μιας επίθεσης.

Η ώθηση στις υπηρεσίες που βασίζονται σε AI φαίνεται να είναι επιθετική, καθώς πολλοί προγραμματιστές προωθούν τις νέες δυνατότητες στη δωρεάν έκδοση των προσφορών τους, οι οποίες συχνά περιλαμβάνουν πρόσβαση σε API και Discord για υψηλότερες τιμές.

Η Google υπογραμμίζει ότι η προσέγγιση της τεχνητής νοημοσύνης από οποιονδήποτε προγραμματιστή “πρέπει να είναι τόσο τολμηρή και υπεύθυνη” και ότι τα συστήματα τεχνητής νοημοσύνης θα πρέπει να σχεδιάζονται με “ισχυρά προστατευτικά κιγκλιδώματα” για να αποτρέπεται η κατάχρηση, η αποθάρρυνση και η διακοπή της κακής χρήσης και των αντίπαλων λειτουργιών.

Η εταιρεία λέει ότι διερευνά τυχόν σημάδια κατάχρησης των υπηρεσιών και των προϊόντων της, η οποία περιλαμβάνει δραστηριότητες που συνδέονται με φορείς απειλών που υποστηρίζονται από την κυβέρνηση. Εκτός από τη συνεργασία με τις αρχές επιβολής του νόμου όταν χρειάζεται, η εταιρεία χρησιμοποιεί επίσης την εμπειρία από την καταπολέμηση των αντιπάλων “για να βελτιώσει την ασφάλεια και την ασφάλεια των μοντέλων τεχνητής νοημοσύνης”.

Είναι περίοδος προϋπολογισμού! Πάνω από 300 CISO και ηγέτες ασφάλειας έχουν μοιραστεί πώς σχεδιάζουν, ξοδεύουν και δίνουν προτεραιότητες για το επόμενο έτος. Αυτή η έκθεση συγκεντρώνει τις γνώσεις τους, επιτρέποντας στους αναγνώστες να αξιολογούν στρατηγικές, να προσδιορίζουν τις αναδυόμενες τάσεις και να συγκρίνουν τις προτεραιότητές τους καθώς πλησιάζουν το 2026.

Μάθετε πώς οι κορυφαίοι ηγέτες μετατρέπουν τις επενδύσεις σε μετρήσιμο αντίκτυπο.

VIA: bleepingcomputer.com