Οι κυβερνοεγκληματίες αξιοποιούν την πρόσφατη σύλληψη του προέδρου της Βενεζουέλας Νικολάς Μαδούρο για να διανείμουν εξελιγμένο κακόβουλο λογισμικό backdoor.

Οι παράγοντες της απειλής εκμεταλλεύτηκαν τις ειδήσεις γύρω από τη σύλληψη του Μαδούρο στις 3 Ιανουαρίου 2025, δείχνοντας πώς τα γεωπολιτικά γεγονότα συνεχίζουν να χρησιμεύουν ως αποτελεσματικά δέλεαρ για κακόβουλες εκστρατείες.

Η επίθεση πιθανότατα ξεκινά με ένα email ηλεκτρονικού ψαρέματος που περιέχει ένα αρχείο zip με το όνομα «Οι ΗΠΑ τώρα αποφασίζουν τι θα ακολουθήσει για το Venezuela.zip».

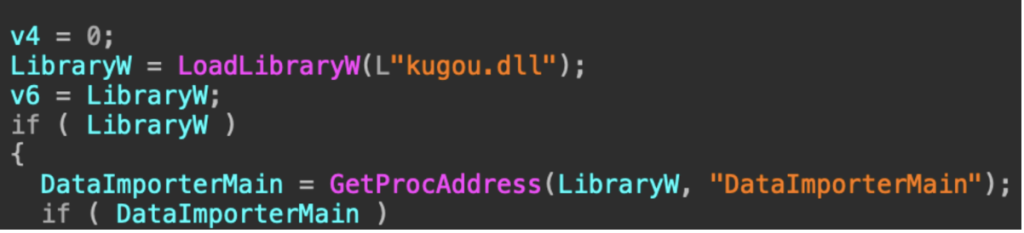

Στο εσωτερικό, τα θύματα βρίσκουν ένα εκτελέσιμο αρχείο με τίτλο “Maduro to be taken to New York.exe” μαζί με μια κακόβουλη βιβλιοθήκη δυναμικής σύνδεσης που ονομάζεται “kugou.dll”.

Το εκτελέσιμο αρχείο είναι ένα νόμιμο δυαδικό αρχείο KuGou, αλλά έχει οπλιστεί μέσω πειρατείας DLL για τη φόρτωση της κακόβουλης βιβλιοθήκης, σύμφωνα με Ερευνητές ασφάλειας Darktrace.

Συμπεριφορά κακόβουλου λογισμικού

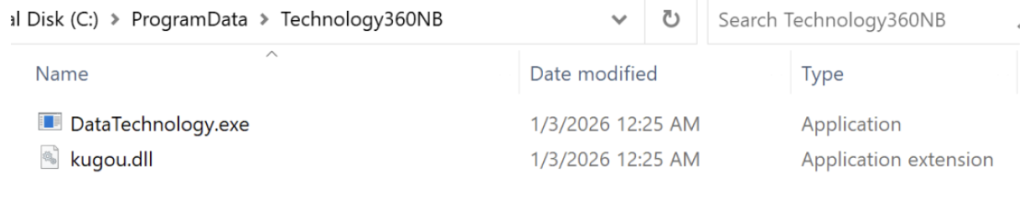

Μόλις εκτελεστεί, το κακόβουλο λογισμικό δημιουργεί έναν κατάλογο στο C:\ProgramData\Technology360NB και αντιγράφει τον εαυτό του, μετονομάζοντας τα αρχεία.

Αποκαθιστά την επιμονή προσθέτοντας ένα κλειδί μητρώου στο “HKCU\Software\Microsoft\Windows\CurrentVersion\Run\Lite360” που εκτελείται αυτόματα κατά την εκκίνηση του συστήματος.

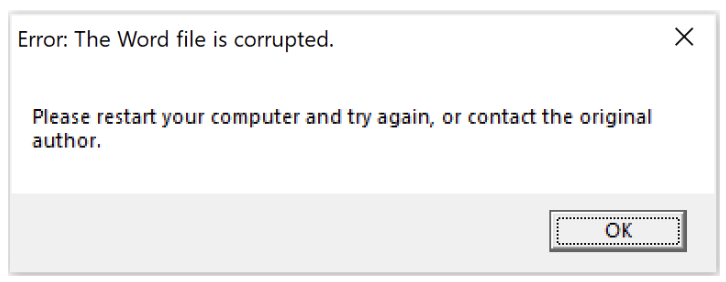

Στη συνέχεια, το κακόβουλο λογισμικό εμφανίζει ένα παράθυρο διαλόγου που ζητά από τους χρήστες να επανεκκινήσουν τον υπολογιστή τους, το οποίο ενεργοποιεί το κακόβουλο ωφέλιμο φορτίο.

Μετά την επανεκκίνηση του συστήματος, το κακόβουλο λογισμικό ξεκινά τακτικές κρυπτογραφημένες συνδέσεις σε έναν διακομιστή εντολών και ελέγχου στο 172.81.60[.]97 στη θύρα 443.

Αυτές οι περιοδικές συνδέσεις επιτρέπουν στο κακόβουλο λογισμικό να λαμβάνει οδηγίες και διαμορφώσεις από τους εισβολείς.

Η εκστρατεία έχει ομοιότητες με προηγούμενες επιχειρήσεις της Mustang Panda, μιας κινεζικής ομάδας απειλών που είναι γνωστή για την εκμετάλλευση των τρεχόντων γεγονότων όπως ο πόλεμος της Ουκρανίας, οι συμβάσεις που σχετίζονται με το Θιβέτ και τα θέματα που σχετίζονται με την Ταϊβάν.

Ωστόσο, οι ερευνητές σημειώνουν ότι δεν υπάρχουν επαρκή στοιχεία για να αποδοθεί οριστικά αυτή η δραστηριότητα σε κάποια συγκεκριμένη ομάδα.

Αυτό το περιστατικό υπογραμμίζει τη συνεχιζόμενη απειλή εκστρατειών phishing με γεωπολιτικό θέμα.

Οργανισμοί και άτομα θα πρέπει να είναι ιδιαίτερα προσεκτικοί όταν ανοίγουν συνημμένα email, ειδικά εκείνα που αναφέρονται σε έκτακτες ειδήσεις ή παγκόσμια γεγονότα.

Δείκτες συμβιβασμού (IoC)

- 172.81.60[.]97

- 8f81ce8ca6cdbc7d7eb10f4da5f470c6 – Οι ΗΠΑ αποφασίζουν τώρα τι θα ακολουθήσει για τη Βενεζουέλα.zip

- 722bcd4b14aac3395f8a073050b9a578 – Ο Μαδούρο θα μεταφερθεί στο New York.exe

- aea6f6edbbbb0ab0f22568dcb503d731 – kugou.dll