Ένα κρίσιμο ελάττωμα απομακρυσμένης εκτέλεσης κώδικα στο Windows Graphics Component της Microsoft επιτρέπει στους εισβολείς να πάρουν τον έλεγχο των συστημάτων χρησιμοποιώντας ειδικά διαμορφωμένες εικόνες JPEG.

Με βαθμολογία CVSS 9,8, αυτή η ευπάθεια αποτελεί σοβαρή απειλή για τους χρήστες των Windows παγκοσμίως, καθώς δεν απαιτεί αλληλεπίδραση με τον χρήστη για εκμετάλλευση.

Ανακαλύφθηκε τον Μάιο του 2025 και διορθώθηκε από τη Microsoft στις 12 Αυγούστου 2025, το ζήτημα προέρχεται από μια μη αξιόπιστη παραπομπή δείκτη στη βιβλιοθήκη windowscodecs.dll, η οποία επηρεάζει τις βασικές λειτουργίες επεξεργασίας εικόνας.

Οι εισβολείς μπορούν να ενσωματώσουν το κακόβουλο JPEG σε καθημερινά αρχεία, όπως τα έγγραφα του Microsoft Office, επιτρέποντας τον σιωπηλό συμβιβασμό κατά το άνοιγμα ή την προεπισκόπηση του αρχείου.

Αυτό το ελάττωμα υπογραμμίζει τους συνεχείς κινδύνους στον χειρισμό γραφικών παλαιού τύπου, όπου η φαινομενικά αβλαβής αποκωδικοποίηση εικόνας μπορεί να οδηγήσει σε πλήρη εξαγορά του συστήματος. Καθώς τα Windows τροφοδοτούν δισεκατομμύρια συσκευές, τα μη επιδιορθωμένα συστήματα παραμένουν σε μεγάλο βαθμό εκτεθειμένα σε καμπάνιες ηλεκτρονικού ψαρέματος ή σε λήψεις χωρίς επιδιόρθωση.

Το Zscaler ThreatLabz εντόπισε την ευπάθεια μέσω του στοχευμένου fuzzing του στοιχείου απεικόνισης των Windows, εστιάζοντας στις διαδρομές κωδικοποίησης και αποκωδικοποίησης JPEG στο windowscodecs.dll.

Το σημείο εισόδου για την εκμετάλλευση βρίσκεται στη συνάρτηση GpReadOnlyMemoryStream::InitFile, όπου τα τροποποιημένα μεγέθη buffer επιτρέπουν στους εισβολείς να ελέγχουν τα στιγμιότυπα μνήμης κατά τη διάρκεια της αντιστοίχισης αρχείων.

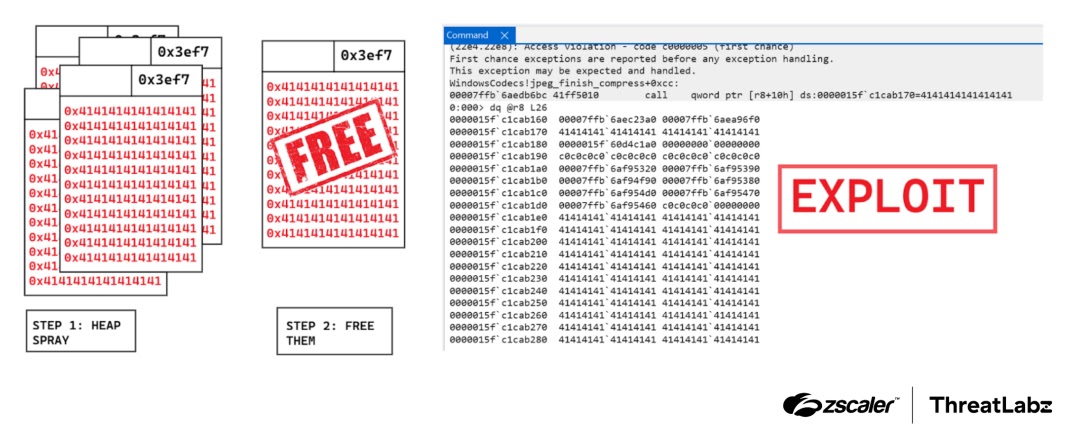

Το Fuzzing αποκάλυψε μια συντριβή που προκλήθηκε από την αποαναφορά ενός μη αρχικοποιημένου δείκτη στο jpeg_finish_compress+0xcc, εκθέτοντας δεδομένα ελεγχόμενα από τον χρήστη μέσω ψεκασμού σωρών.

Τα ίχνη στοίβας από την ανάλυση WinDbg έδειχναν βασικές λειτουργίες όπως CJpegTurboFrameEncode::HrWriteSource και CFrameEncodeBase::WriteSource, επιβεβαιώνοντας το ελάττωμα στις διαδικασίες κωδικοποίησης μεταδεδομένων JPEG.

Αυτό το μη αρχικοποιημένο ζήτημα πόρων επιτρέπει την αυθαίρετη εκτέλεση κώδικα χωρίς προνόμια, καθιστώντας τον εκμεταλλεύσιμο μέσω δικτύων. Η Microsoft επιβεβαίωσε ότι η ευπάθεια επηρεάζει την αυτόματη απόδοση εικόνας σε εφαρμογές που εξαρτώνται από το στοιχείο γραφικών.

Επηρεασμένες εκδόσεις και επιδιόρθωση

Η ευπάθεια επηρεάζει τις πρόσφατες εκδόσεις των Windows, ιδιαίτερα εκείνες που χρησιμοποιούν ευάλωτες εκδόσεις του windowscodecs.dll. Οι οργανισμοί πρέπει να δώσουν προτεραιότητα στις ενημερώσεις για τον μετριασμό των κινδύνων, καθώς η εκμετάλλευση θα μπορούσε να συνδυαστεί με άλλες επιθέσεις για πλευρική κίνηση στα δίκτυα.

| Προϊόν | Επηρεασμένη έκδοση | Ενημερωμένη έκδοση |

|---|---|---|

| Windows Server 2025 | 10.0.26100.4851 | 10.0.26100.4946 |

| Windows 11 Έκδοση 24H2 (x64) | 10.0.26100.4851 | 10.0.26100.4946 |

| Windows 11 Έκδοση 24H2 (ARM64) | 10.0.26100.4851 | 10.0.26100.4946 |

| Windows Server 2025 (Πυρήνας) | 10.0.26100.4851 | 10.0.26100.4946 |

Μηχανική εκμετάλλευσης και απόδειξη της ιδέας

Η εκμετάλλευση του CVE-2025-50165 περιλαμβάνει τη δημιουργία ενός JPEG που ενεργοποιεί την αποαναφορά του δείκτη κατά την αποκωδικοποίηση, συχνά μέσω ενσωματωμένων αρχείων στο Office ή σε εφαρμογές τρίτων.

Για συστήματα 64-bit, οι εισβολείς παρακάμπτουν το Control Flow Guard χρησιμοποιώντας αλυσίδες προγραμματισμού προσανατολισμένου προς την επιστροφή (ROP) σε ψεκασμένα κομμάτια σωρού μεγέθους 0x3ef7. Αυτό περιστρέφει την εκτέλεση δημιουργώντας μνήμη ανάγνωσης-εγγραφής-εκτέλεσης με το VirtualAlloc και φόρτωση του shellcode για μόνιμη πρόσβαση.

Η απόδειξη της ιδέας του Zscaler καταδεικνύει χειραγώγηση σωρού μέσω μιας εφαρμογής παραδείγματος που εκχωρεί, ελευθερώνει και επεξεργάζεται JPEG με κωδικοποίηση Base64, επιτυγχάνοντας έλεγχο RIP.

Αν και δεν έχουν αναφερθεί εκμεταλλεύσεις στην άγρια φύση, η χαμηλή πολυπλοκότητα και η ευρεία εμβέλεια του δικτύου το καθιστούν πρωταρχικό στόχο για ransomware ή κατασκοπεία. Το CFG είναι απενεργοποιημένο από προεπιλογή σε εκδόσεις 32-bit, διευκολύνοντας τις επιθέσεις σε παλαιότερες ρυθμίσεις.

Οι χρήστες θα πρέπει να εφαρμόσουν αμέσως τις ενημερώσεις της Patch Τρίτης Αυγούστου 2025 μέσω του Windows Update, στοχεύοντας πρώτα στοιχεία υψηλής αξίας. Απενεργοποιήστε τις αυτόματες προεπισκοπήσεις εικόνων σε προγράμματα-πελάτες email και επιβάλετε το sandboxing για μη αξιόπιστα αρχεία. Το Zscaler έχει εφαρμόσει προστασίες που βασίζονται σε σύννεφο για να εμποδίσει τις προσπάθειες εκμετάλλευσης.

Αυτό το περιστατικό υπογραμμίζει τους κινδύνους των μη επιδιορθωμένων βιβλιοθηκών γραφικών σε εταιρικά περιβάλλοντα, όπου τα JPEG είναι πανταχού παρόντα στις ροές εργασίας.

Καθώς οι φορείς απειλών εξελίσσουν τις τακτικές, η έγκαιρη επιδιόρθωση παραμένει η ισχυρότερη άμυνα ενάντια σε τέτοια δηλητήρια τέλεια για pixel. Χωρίς να έχει ακόμη παρατηρηθεί ενεργή εκμετάλλευση, τα προληπτικά μέτρα μπορούν να αποτρέψουν εκτεταμένες ζημιές.