Μια κοινή επιχείρηση υπό την ηγεσία της Microsoft και των διεθνών αρχών επιβολής του νόμου εξάρθρωσε μια αλυσίδα επιθέσεων συμβιβαστικής αλληλογραφίας (BEC) που τροφοδοτείται από τη μηχανή απάτης RedVDS.

Το RedVDS λειτουργούσε ως μια χαμηλού κόστους πλατφόρμα «συνδρομής για το έγκλημα στον κυβερνοχώρο», δίνοντας στους εγκληματίες εικονικές μηχανές μιας χρήσης που έμοιαζαν με κανονικά συστήματα Windows στο διαδίκτυο.

Χρησιμοποιώντας αυτούς τους ενοικιαζόμενους οικοδεσπότες, οι παράγοντες απειλών έστειλαν τεράστια κύματα ηλεκτρονικού “ψαρέματος” (phishing), φιλοξένησαν ψεύτικες πύλες και διοργάνωσαν προγράμματα εκτροπής πληρωμών εναντίον εταιρειών στον τομέα της χρηματοδότησης, της ακίνητης περιουσίας, της υγειονομικής περίθαλψης και της μεταποίησης.

Η αλυσίδα επίθεσης ήταν απλή αλλά πολύ αποτελεσματική. Οι εγκληματίες χρησιμοποίησαν αρχικά τις εικονικές μηχανές RedVDS για να στείλουν στοχευμένα μηνύματα ηλεκτρονικού ψαρέματος που συγκέντρωναν διαπιστευτήρια από το Microsoft 365 και άλλες πλατφόρμες αλληλογραφίας.

Μόλις απέκτησαν πρόσβαση στο γραμματοκιβώτιο, παρακολούθησαν αθόρυβα αληθινά νήματα μεταξύ προμηθευτών, πελατών και εσωτερικών ομάδων, περιμένοντας τιμολόγια, τραπεζικά εμβάσματα ή οδηγίες κλεισίματος.

Την κατάλληλη στιγμή, έδωσαν ψεύτικες απαντήσεις με νέα τραπεζικά στοιχεία, δρομολογώντας μεγάλες πληρωμές σε λογαριασμούς που έλεγχαν.

αναλυτές της Microsoft αναγνωρισθείς ότι το RedVDS ενίσχυσε αυτήν την απάτη συνδυάζοντας υποδομή μεγάλου όγκου με εργαλεία τεχνητής νοημοσύνης που παρήγαγαν πειστικά μηνύματα ηλεκτρονικού ταχυδρομείου, ψεύτικα φωνητικά μηνύματα, ακόμη και βαθιά ψεύτικα βίντεο.

Τις ημέρες αιχμής, περισσότερες από 2.600 εικονικές μηχανές RedVDS έστειλαν περίπου ένα εκατομμύριο μηνύματα phishing μόνο σε πελάτες της Microsoft, βοηθώντας τους εγκληματίες να παραβιάσουν ή να καταχραστούν την πρόσβαση σε περισσότερους από 191.000 οργανισμούς παγκοσμίως.

.webp.jpeg)

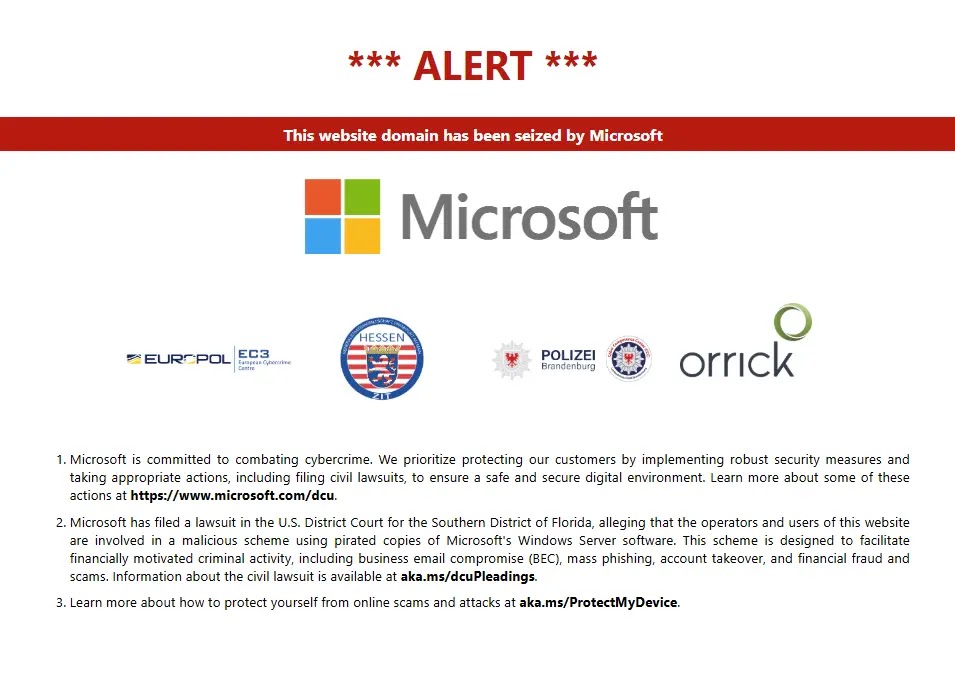

Η συντονισμένη κατάργηση κατέλαβε τομείς RedVDS, διέκοψε τα κανάλια πληρωμών του και αφαίρεσε έναν βασικό πυλώνα αυτού του οικοσυστήματος απάτης.

Οι ερευνητές παρακολούθησαν επίσης τη χρήση του RedVDS στην εκτροπή πληρωμών ακίνητης περιουσίας, όπου χρησιμοποιήθηκαν κλεμμένα γραμματοκιβώτια για πράκτορες και εταιρείες τίτλων για την αποστολή ψεύτικων οδηγιών κλεισίματος.

.webp.jpeg)

Σε πολλές περιπτώσεις, τα θύματα έστειλαν τις οικονομίες τους σε mule λογαριασμούς μέσα σε λίγα λεπτά από τη λήψη του πλαστού μηνύματος.

Πώς λειτούργησε η αλυσίδα RedVDS BEC

Σε τεχνικό επίπεδο, η αλυσίδα BEC ακολούθησε ένα επαναλαμβανόμενο σενάριο. Οι ηθοποιοί απειλών δημιούργησαν ή νοίκιασαν μια παρουσία RedVDS, ανέπτυξαν βασικά εργαλεία και περιστράφηκαν σε ζωντανά γραμματοκιβώτια χρησιμοποιώντας κλεμμένα διαπιστευτήρια.

Ένα κοινό μοτίβο περιελάμβανε σεναρισμένους ελέγχους σύνδεσης και σαρώσεις εισερχομένων:-

for user in target_users:

if login(user.email, user.passwd, proxy=redvds_host):

for msg in inbox.search("invoice OR payment OR wire"):

if "upcoming" in msg.body.lower():

mark_as_watchlist(msg.thread_id)Μόλις επισημάνθηκε ένα νήμα πληρωμής, ο ηθοποιός δημιούργησε μια απάντηση από τον παραβιασμένο λογαριασμό, χρησιμοποιώντας συχνά πραγματικές υπογραφές και υποσέλιδα:-

fake_reply = build_reply(original_thread,

body=new_bank_instructions,

from_account=compromised_mailbox)

send(fake_reply, via=redvds_host)Οι ερευνητές της Microsoft παρατήρησαν ότι αυτό το δομημένο βιβλίο παιχνιδιού, σε συνδυασμό με κόμβους RedVDS μιας χρήσης, έκανε την απάτη εύκολη στην κλίμακα και δύσκολο να εντοπιστεί.

Η πρόσφατη επιχείρηση δείχνει ότι η στόχευση της κοινής υποδομής εγκλήματος, όχι μόνο μεμονωμένων λογαριασμών, είναι το κλειδί για τη συρρίκνωση της παγκόσμιας επιφάνειας επιθέσεων BEC.