Η Microsoft έχει “μετριάσει” σιωπηλά μια ευπάθεια LNK των Windows υψηλής σοβαρότητας που την εκμεταλλεύονται πολλές ομάδες που υποστηρίζονται από το κράτος και οι ομάδες χάκερ εγκλήματος στον κυβερνοχώρο σε επιθέσεις zero-day.

Παρακολούθηση ως CVE-2025-9491αυτό το ελάττωμα ασφαλείας επιτρέπει στους εισβολείς να κρύβουν κακόβουλες εντολές μέσα στα αρχεία LNK των Windows, τα οποία μπορούν να χρησιμοποιηθούν για την ανάπτυξη κακόβουλου λογισμικού και την απόκτηση επιμονής σε παραβιασμένες συσκευές. Ωστόσο, οι επιθέσεις απαιτούν αλληλεπίδραση με τον χρήστη για να επιτύχουν, καθώς περιλαμβάνουν την εξαπάτηση πιθανών θυμάτων για να ανοίξουν κακόβουλα αρχεία Windows Shell Link (.lnk).

Οι φορείς απειλών διανέμουν αυτά τα αρχεία σε ZIP ή άλλα αρχεία, επειδή οι πλατφόρμες ηλεκτρονικού ταχυδρομείου συνήθως αποκλείουν τα συνημμένα .lnk λόγω της επικίνδυνης φύσης τους.

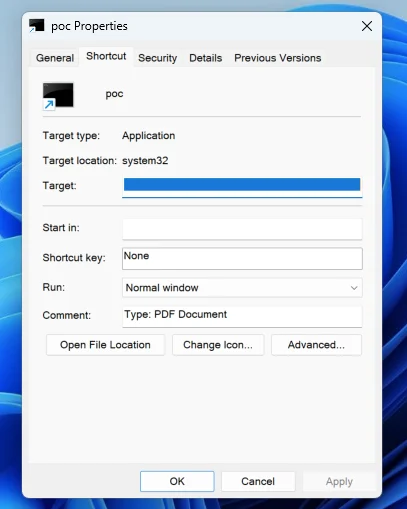

Η ευπάθεια έγκειται στον τρόπο με τον οποίο τα Windows χειρίζονται τα αρχεία .LNK, επιτρέποντας στους παράγοντες απειλής να εκμεταλλεύονται τον τρόπο που τα εμφανίζει το λειτουργικό σύστημα για να αποφύγουν τον εντοπισμό και να εκτελέσουν κώδικα σε ευάλωτες συσκευές χωρίς να το γνωρίζει ο χρήστης συμπληρώνοντας το πεδίο Target στα αρχεία Windows .LNK με κενά για να κρύψουν κακόβουλα ορίσματα γραμμής εντολών.

Αυτό διασφαλίζει ότι οι ιδιότητες του πεδίου Target του αρχείου εμφανίζουν μόνο τους πρώτους 260 χαρακτήρες λόγω των πρόσθετων κενών διαστημάτων, ώστε οι χρήστες να μην μπορούν να δουν την πραγματική εντολή που εκτελείται όταν γίνεται διπλό κλικ στο αρχείο LNK.

Όπως ανακάλυψαν οι αναλυτές απειλών της Trend Micro τον Μάρτιο του 2025, το CVE-2025-9491 είχε ήδη γίνει ευρέως αντικείμενο εκμετάλλευσης από 11 κρατικές ομάδες και συμμορίες εγκλήματος στον κυβερνοχώροσυμπεριλαμβανομένων των Evil Corp, Bitter, APT37, APT43 (γνωστό και ως Kimsuky), Mustang Panda, SideWinder, RedHotel, Konni και άλλων.

“Διάφορα ωφέλιμα φορτία κακόβουλου λογισμικού και φορτωτές όπως Ursnif, Gh0st RAT και Trickbot έχουν εντοπιστεί σε αυτές τις καμπάνιες, με πλατφόρμες κακόβουλου λογισμικού ως υπηρεσία (MaaS) που περιπλέκουν το τοπίο απειλών.” είπε η Trend Micro.

Η Arctic Wolf Labs ανέφερε επίσης τον Οκτώβριο ότι η υποστηριζόμενη από το κινεζικό κράτος ομάδα hacking Mustang Panda εκμεταλλευόταν αυτή την ευπάθεια των Windows σε επιθέσεις zero-day που στοχεύουν Ευρωπαίους διπλωμάτες στην Ουγγαρία, το Βέλγιο και άλλες ευρωπαϊκές χώρες για να αναπτύξουν το κακόβουλο λογισμικό PlugX Remote Access trojan (RAT).

Η Microsoft προωθεί το αθόρυβο “patch”

Η Microsoft είπε στο BleepingComputer τον Μάρτιο ότι θα «εξετάσει το ενδεχόμενο αντιμετώπισης» αυτού του ελαττώματος της μηδενικής ημέρας, παρόλο που «δεν πληρούσε τις προϋποθέσεις για άμεση εξυπηρέτηση».

Προστέθηκε επίσης σε α συμβουλευτική Νοεμβρίου ότι δεν το θεωρεί ευπάθεια “λόγω της αλληλεπίδρασης των χρηστών και του γεγονότος ότι το σύστημα ήδη προειδοποιεί τους χρήστες ότι αυτή η μορφή δεν είναι αξιόπιστη”, παρόλο που οι φορείς απειλών θα μπορούσαν να εκμεταλλευτούν μια ευπάθεια παράκαμψης του Mark of the Web για να παρακάμψουν αυτές τις προειδοποιήσεις και να εξασφαλίσουν την επιτυχία των επιθέσεων τους.

Παρόλα αυτά, όπως διαπίστωσε ο Διευθύνων Σύμβουλος της ACROS Security και συνιδρυτής του 0patch, Mitja Kolsek, Η Microsoft άλλαξε σιωπηλά τα αρχεία LNK στις ενημερώσεις του Νοεμβρίου σε μια προφανή προσπάθεια να μετριαστεί το ελάττωμα CVE-2025-9491. Μετά την εγκατάσταση των ενημερώσεων του προηγούμενου μήνα, οι χρήστες μπορούν πλέον να βλέπουν όλους τους χαρακτήρες στο πεδίο Target όταν ανοίγουν τις Ιδιότητες των αρχείων LNK, όχι μόνο τους πρώτους 260.

Ωστόσο, αυτό δεν είναι απαραίτητα μια διόρθωση, καθώς τα κακόβουλα ορίσματα που προστέθηκαν σε αρχεία LNK δεν θα διαγραφούν και ο χρήστης δεν λαμβάνει καμία προειδοποίηση όταν ανοίγει αρχεία LNK με συμβολοσειρά Target που υπερβαίνει τους 260 χαρακτήρες

Ένας εκπρόσωπος της Microsoft δεν ήταν άμεσα διαθέσιμος για σχόλια όταν επικοινώνησε η BleepingComputer νωρίτερα σήμερα για να επιβεβαιώσει εάν αυτή η αλλαγή αποτελεί προσπάθεια μετριασμού της ευπάθειας.

Διαθέσιμες ανεπίσημες ενημερώσεις κώδικα

Έως ότου η Microsoft αντιμετωπίσει επαρκώς αυτό το ελάττωμα ασφαλείας, η ACROS Security κυκλοφόρησε μια ανεπίσημη ενημέρωση κώδικα μέσω της πλατφόρμας micropatch 0Patch, η οποία περιορίζει όλες τις συμβολοσειρές στόχου συντομεύσεων στους 260 χαρακτήρες και προειδοποιεί τους χρήστες για τον πιθανό κίνδυνο ανοίγματος συντομεύσεων με ασυνήθιστα μεγάλες συμβολοσειρές στόχου.

“Η ενημερωμένη έκδοση κώδικα μας θα έσπασε τις 1000+ κακόβουλες συντομεύσεις που εντόπισε η Trend Micro για όλους τους στοχευμένους χρήστες, ενώ η ενημερωμένη έκδοση κώδικα της Microsoft θα επέτρεπε μόνο στους πιο προσεκτικούς από αυτούς τους χρήστες – οι οποίοι πιθανότατα δεν θα ξεκινούσαν τέτοιες συντομεύσεις ούτως ή άλλως – να δουν ολόκληρη τη συμβολοσειρά κακόβουλων εντολών”, είπε ο Kolsek.

“Αν και οι κακόβουλες συντομεύσεις θα μπορούσαν να δημιουργηθούν με λιγότερους από 260 χαρακτήρες, πιστεύουμε ότι η διακοπή πραγματικών επιθέσεων που ανιχνεύονται στη φύση μπορεί να κάνει μεγάλη διαφορά για αυτούς που στοχεύουν.”

της ACROS Security ανεπίσημο έμπλαστρο CVE-2025-9491 είναι διαθέσιμο για χρήστες 0patch με λογαριασμούς PRO ή Enterprise που χρησιμοποιούν εκδόσεις Windows που έχουν φτάσει στο τέλος της υποστήριξης (Windows 7 έως Windows 11 22H2 και Windows Server 2008 R2 έως Windows Server 2022).

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com

![Αυτές οι κρυφές λειτουργίες του iOS 26 είναι πραγματικά χρήσιμες [Video] Αυτές οι κρυφές λειτουργίες του iOS 26 είναι πραγματικά χρήσιμες [Video]](https://techreport.gr/wp-content/uploads/2025/12/1764779840_Io26-FI-450x236.jpg)