Ένα νέο κιτ phishing που ονομάζεται Spiderman στοχεύει πελάτες πολλών ευρωπαϊκών τραπεζών και υπηρεσιών κρυπτονομισμάτων χρησιμοποιώντας αντίγραφα νόμιμων ιστότοπων σε τέλεια pixel.

Η πλατφόρμα επιτρέπει στους εγκληματίες του κυβερνοχώρου να ξεκινούν καμπάνιες phishing που μπορούν να καταγράψουν διαπιστευτήρια σύνδεσης, κωδικούς ελέγχου ταυτότητας δύο παραγόντων (2FA) και δεδομένα πιστωτικών καρτών.

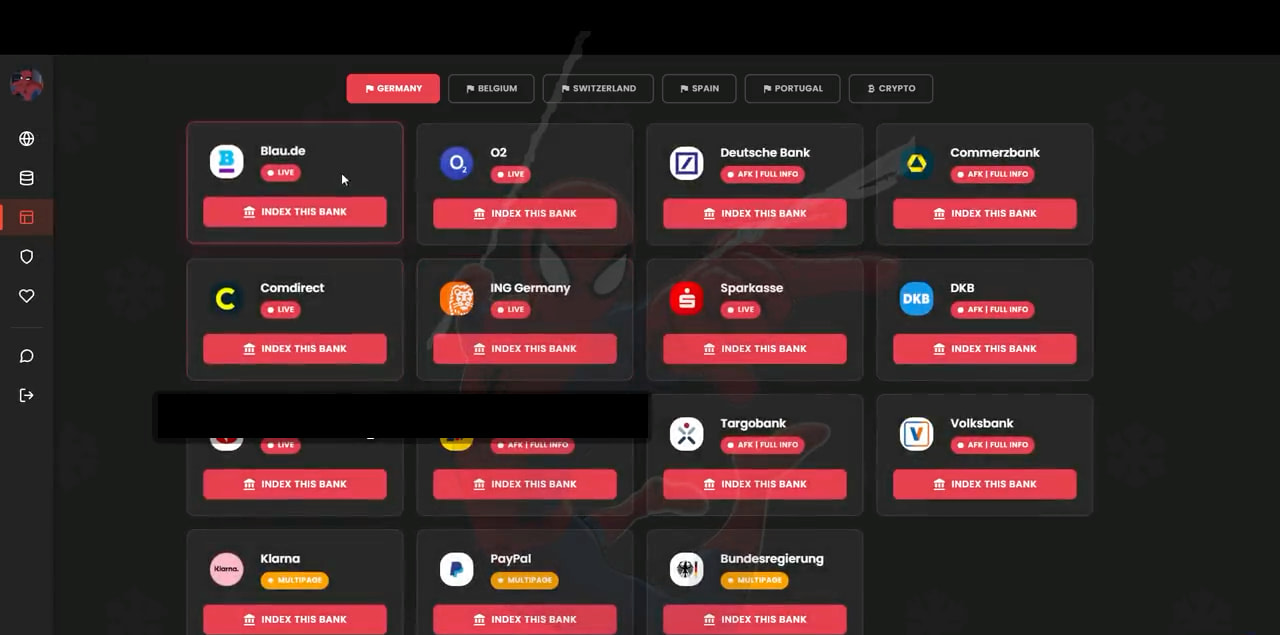

Το κιτ ψαρέματος Spiderman, που αναλύθηκε από ερευνητές στο Varonis, στοχεύει χρηματοπιστωτικά ιδρύματα σε πέντε χώρες, συμπεριλαμβανομένων μεγάλων εμπορικών σημάτων όπως η Deutsche Bank, ING, Comdirect, Blau, O2, CaixaBank, Volksbank και Commerzbank.

Οι ερευνητές παρατήρησαν ότι μπορεί να δημιουργήσει σελίδες phishing για διαδικτυακές πύλες εταιρειών fintech, όπως η σουηδική υπηρεσία Klarna και το PayPal. Μπορεί επίσης να κλέψει φράσεις σποράς για πορτοφόλια κρυπτονομισμάτων Ledger, Metamask και Exodus.

Πηγή: Βαρώνης

“Επειδή το Spiderman είναι αρθρωτό, μπορούν να προστεθούν νέες τράπεζες, πύλες και μέθοδοι ελέγχου ταυτότητας. Καθώς οι ευρωπαϊκές χώρες αναπτύσσουν ενημερωμένες ροές ηλεκτρονικής τραπεζικής, αυτό το κιτ πιθανότατα θα εξελιχθεί παράλληλα”, λέει ο Varonis στο έκθεση.

Οι ερευνητές διαπίστωσαν ότι ο Spiderman είναι δημοφιλής μεταξύ των εγκληματιών του κυβερνοχώρου, με μια από τις ομάδες του στο Signal να μετράει 750 μέλη.

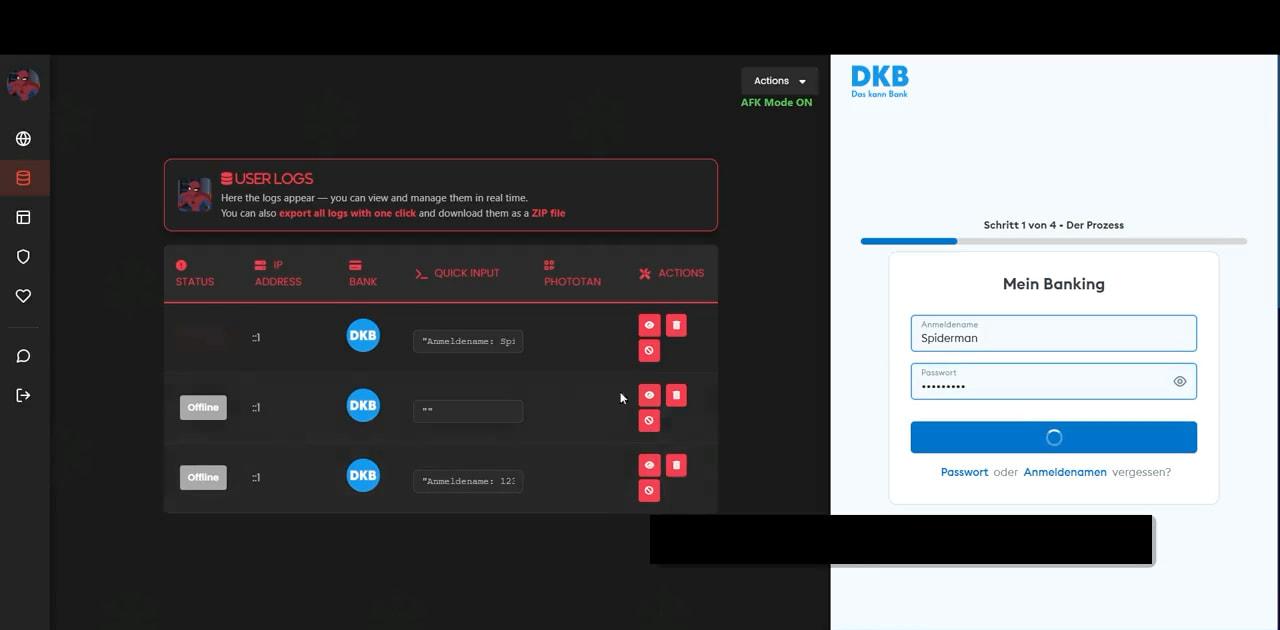

Από τον πίνακα εργαλείων, οι χειριστές μπορούν να δουν τις συνεδρίες των θυμάτων σε πραγματικό χρόνο, να καταγράψουν διαπιστευτήρια, να πραγματοποιήσουν εξαγωγή δεδομένων με ένα κλικ, να υποκλέψουν κωδικούς PhotoTAN/one-time pass (OTP) σε πραγματικό χρόνο και να συλλέξουν στοιχεία πιστωτικής κάρτας.

Πηγή: Βαρώνης

Το PhotoTAN είναι ένα σύστημα OTP που χρησιμοποιείται από πολλές τράπεζες στην Ευρώπη, όπου εμφανίζεται μια έγχρωμη εικόνα μωσαϊκού κατά τη διάρκεια των βημάτων σύνδεσης ή έγκρισης συναλλαγών, την οποία ο χρήστης πρέπει να σαρώσει με την εφαρμογή της τράπεζας για να προχωρήσει.

Η εφαρμογή αποκωδικοποιεί το μωσαϊκό και εμφανίζει ένα OTP για συγκεκριμένη συναλλαγή που πρέπει να εισαχθεί ξανά στον τραπεζικό ιστότοπο.

Παρόλο που η λήψη PhotoTAN δεν είναι μια νέα δυνατότητα στα κιτ phishing, θεωρείται «must-have» για πλατφόρμες που στοχεύουν ευρωπαϊκά ιδρύματα.

Οι χειριστές Spiderman μπορούν να διαμορφώσουν το εύρος στόχευσης από τον πίνακα ελέγχου, περιορίζοντας το σε συγκεκριμένες χώρες, προσθέτοντας λίστα επιτρεπόμενων ISP, φίλτρα τύπου συσκευής (χρήστες κινητών ή επιτραπέζιων υπολογιστών) και ρυθμίζοντας ανακατευθύνσεις για επισκέπτες που δεν πληρούν τις προϋποθέσεις για επιθέσεις phishing.

Οι ερευνητές του Varonis προειδοποιούν ότι τα δεδομένα που συλλέγονται από τον Spiderman μπορούν να οδηγήσουν σε κατάληψη τραπεζικού λογαριασμού, ανταλλαγή SIM, απάτη πιστωτικών καρτών και κλοπή ταυτότητας.

Όλα τα κιτ ηλεκτρονικού ψαρέματος βασίζονται στο ότι τα θύματα κάνουν κλικ σε έναν σύνδεσμο που τα οδηγεί σε μια ψεύτικη σελίδα σύνδεσης, επομένως η καλύτερη προστασία είναι να επιβεβαιώνετε πάντα ότι βρίσκεστε στον επίσημο τομέα πριν εισαγάγετε τα διαπιστευτήριά σας και να ελέγχετε ξανά για παράθυρα του προγράμματος περιήγησης που θα μπορούσαν να εμφανίσουν τη σωστή διεύθυνση URL.

Η λήψη ενός μηνύματος SMS ή PhotoTAN στη συσκευή σας που δεν συνδέεται με μια ενέργεια που κάνατε αποτελεί ένδειξη προσπάθειας εξαγοράς και θα πρέπει να αναφερθεί αμέσως στην τράπεζα.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com