Η ομάδα χάκερ ShinyHunters ισχυρίζεται ότι παραβίασε τα συστήματα της εταιρείας κυβερνοασφάλειας Resecurity και έκλεψε εσωτερικά δεδομένα, ενώ η Resecurity λέει ότι οι εισβολείς είχαν πρόσβαση μόνο σε ένα σκόπιμα αναπτυγμένο honeypot που περιείχε πλαστές πληροφορίες που χρησιμοποιούνται για την παρακολούθηση της δραστηριότητάς τους.

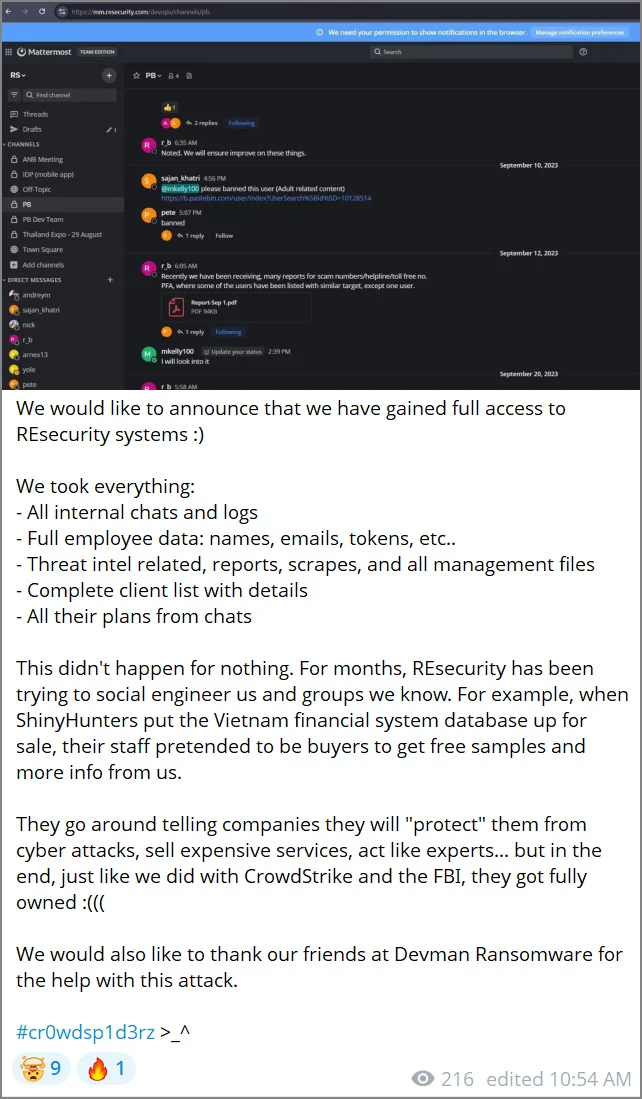

Σήμερα, οι ηθοποιοί των απειλών δημοσίευσαν στιγμιότυπα οθόνης στο Telegram για την υποτιθέμενη παραβίαση, ισχυριζόμενοι ότι έχουν κλέψει δεδομένα υπαλλήλων, εσωτερικές επικοινωνίες, αναφορές πληροφοριών απειλών και πληροφορίες πελατών.

«Θα θέλαμε να ανακοινώσουμε ότι αποκτήσαμε πλήρη πρόσβαση στα συστήματα REsecurity», έγραψε η ομάδα στο Telegram, υποστηρίζοντας ότι έχει κλέψει «όλες τις εσωτερικές συνομιλίες και αρχεία καταγραφής», «πλήρη δεδομένα εργαζομένων», «αναφορές που σχετίζονται με απειλές» και «πλήρη λίστα πελατών με λεπτομέρειες».

Πηγή: BleepingComputer

Ως απόδειξη των ισχυρισμών τους, οι ηθοποιοί απειλών δημοσίευσαν στιγμιότυπα οθόνης που ισχυρίζονται ότι είχαν κλαπεί από το Resecurity, συμπεριλαμβανομένου αυτού που φαίνεται να είναι ένα παράδειγμα συνεργασίας με το Mattermost που δείχνει επικοινωνίες μεταξύ υπαλλήλων του Resecurity και προσωπικού του Pastebin σχετικά με κακόβουλο περιεχόμενο που φιλοξενείται στην πλατφόρμα κοινής χρήσης κειμένου.

Οι ηθοποιοί απειλών, που αυτοαποκαλούνται “Scattered Lapsus$ Hunters” λόγω της υποτιθέμενης αλληλοεπικάλυψης μεταξύ των πρωταγωνιστών απειλών ShinyHunters, Lapsus$ και Scattered Spider, είπαν ότι η επίθεση ήταν αντίποινα για τις συνεχιζόμενες προσπάθειες της Resecurity να δημιουργήσει κοινωνικά την ομάδα και να μάθει περισσότερα για τις δραστηριότητές της.

Η ShinyHunters λέει ότι οι υπάλληλοι του Resecurity προσποιήθηκαν ότι ήταν αγοραστές κατά την πώληση μιας υποτιθέμενης βάσης δεδομένων του χρηματοπιστωτικού συστήματος του Βιετνάμ, αναζητώντας δωρεάν δείγματα και πρόσθετες πληροφορίες.

Εάν έχετε οποιαδήποτε πληροφορία σχετικά με αυτό το περιστατικό ή άλλες άγνωστες επιθέσεις, μπορείτε να επικοινωνήσετε μαζί μας εμπιστευτικά μέσω του Signal στο 646-961-3731 ή στο [email protected].

Το Resecurity λέει ότι ήταν ένα honeypot

Η Security αμφισβητεί τους ισχυρισμούς της ShinyHunters, δηλώνοντας ότι τα φερόμενα παραβιασμένα συστήματα δεν αποτελούν μέρος της νόμιμης υποδομής παραγωγής της, αλλά αντιθέτως ήταν ένα honeypot σχεδιασμένο για να προσελκύει και να παρακολουθεί τους παράγοντες της απειλής.

Αφού η BleepingComputer επικοινώνησε με την Resecurity σχετικά με την αξίωση, μοιράστηκαν μια αναφορά δημοσιεύθηκε στις 24 Δεκεμβρίου, όπου η εταιρεία λέει ότι εντόπισε για πρώτη φορά έναν παράγοντα απειλής που διερεύνησε τα δημόσια εκτεθειμένα συστήματά τους στις 21 Νοεμβρίου 2025.

Η εταιρεία λέει ότι η ομάδα DFIR της εντόπισε νωρίς δείκτες αναγνώρισης και κατέγραψε πολλαπλές διευθύνσεις IP που συνδέονται με τον ηθοποιό, συμπεριλαμβανομένων εκείνων που προέρχονται από την Αίγυπτο και τις υπηρεσίες VPN Mullvad.

Η Resecurity είπε ότι απάντησε αναπτύσσοντας έναν λογαριασμό “honeypot” σε ένα απομονωμένο περιβάλλον που επέτρεπε στον παράγοντα απειλής να συνδεθεί και να αλληλεπιδράσει με συστήματα που περιείχαν πλαστά δεδομένα εργαζομένων, πελατών και πληρωμών ενώ παρακολουθούνταν από τους ερευνητές.

Το honeypot είναι ένα εσκεμμένα εκτεθειμένο, παρακολουθούμενο σύστημα ή λογαριασμός που έχει σχεδιαστεί για να παρασύρει τους επιτιθέμενους, επιτρέποντάς τους να παρατηρούνται και να αναλύονται και να συλλέγουν πληροφορίες σχετικά με τη δραστηριότητά τους χωρίς να διακινδυνεύουν πραγματικά δεδομένα ή υποδομές.

Η εταιρεία λέει ότι συμπλήρωσε το honeypot με συνθετικά σύνολα δεδομένων που έχουν σχεδιαστεί για να μοιάζουν πολύ με τα πραγματικά επιχειρηματικά δεδομένα. Αυτές περιελάμβαναν περισσότερες από 28.000 συνθετικές εγγραφές καταναλωτών και περισσότερες από 190.000 συνθετικές εγγραφές συναλλαγών πληρωμής, και οι δύο δημιουργημένες από την επίσημη μορφή API της Stripe.

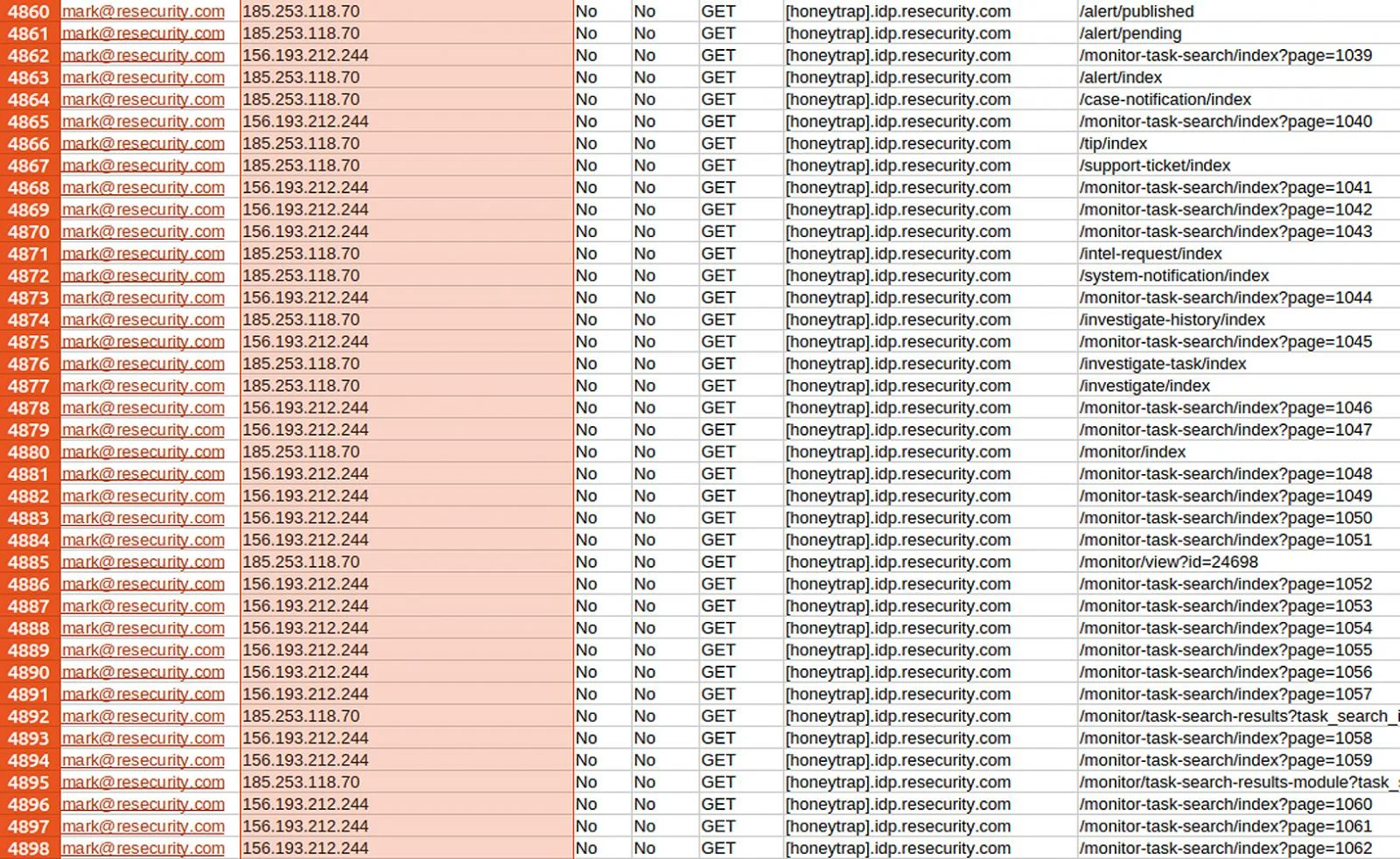

Σύμφωνα με το Resecurity, ο παράγοντας της απειλής άρχισε να προσπαθεί να αυτοματοποιήσει τη διείσδυση δεδομένων τον Δεκέμβριο, δημιουργώντας περισσότερα από 188.000 αιτήματα μεταξύ 12 Δεκεμβρίου και 24 Δεκεμβρίου, ενώ χρησιμοποιούσε μεγάλο αριθμό οικιακών διευθύνσεων IP μεσολάβησης.

Κατά τη διάρκεια αυτής της δραστηριότητας, η εταιρεία λέει ότι συνέλεξε τηλεμετρία σχετικά με τις τακτικές, τις τεχνικές και την υποδομή του εισβολέα.

Πηγή: Resecurity

Η Resecurity ισχυρίζεται ότι ο εισβολέας εξέθεσε για λίγο επιβεβαιωμένες διευθύνσεις IP σε πολλές περιπτώσεις λόγω αποτυχιών σύνδεσης διακομιστή μεσολάβησης και ότι η πληροφορία αναφέρθηκε στις αρχές επιβολής του νόμου.

Μετά την παρατήρηση πρόσθετης δραστηριότητας, η Resecurity λέει ότι πρόσθεσε περαιτέρω ψεύτικα σύνολα δεδομένων για να μελετήσει τη συμπεριφορά του εισβολέα, γεγονός που οδήγησε σε πρόσθετες αποτυχίες του OPSEC και βοήθησε να περιορίσει την υποδομή του παράγοντα απειλής.

Η εταιρεία λέει ότι αργότερα εντόπισε διακομιστές που χρησιμοποιούνται για την αυτοματοποίηση της επίθεσης μέσω οικιακών πληρεξούσιων και μοιράστηκε τις πληροφορίες και με τις αρχές επιβολής του νόμου.

“Μόλις ο ηθοποιός εντοπίστηκε χρησιμοποιώντας τις διαθέσιμες πληροφορίες δικτύου και χρονικές σημάνσεις, ένας ξένος οργανισμός επιβολής του νόμου, συνεργάτης του Resecurity, εξέδωσε αίτημα κλήτευσης σχετικά με τον παράγοντα απειλής”, λέει η Resecurity.

Τη στιγμή της σύνταξης της παρούσας, η ShinyHunters δεν έχει παράσχει άλλα στοιχεία, μόνο δημοσίευσε μια νέα ανάρτηση στο Telegram δηλώνοντας ότι περισσότερες πληροφορίες θα έρθουν σύντομα.

“Ωραίος έλεγχος ζημιών Resecurity. Περισσότερες πληροφορίες έρχονται σύντομα!”, ανάρτησαν οι ηθοποιοί απειλών.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com