Η SonicWall προειδοποίησε τους πελάτες σήμερα να επιδιορθώσουν μια ευπάθεια στην Κονσόλα διαχείρισης συσκευών SonicWall SMA1000 (AMC) που ήταν αλυσοδεμένη σε επιθέσεις zero-day για να κλιμακώσει τα προνόμια.

Σύμφωνα με το SonicWall, αυτό το ελάττωμα ασφαλείας κλιμάκωσης τοπικών προνομίων μέσης σοβαρότητας (CVE-2025-40602) αναφέρθηκε από τους Clément Lecigne και Zander Work της Google Threat Intelligence Group και δεν επηρεάζει το SSL-VPN που εκτελείται σε τείχη προστασίας SonicWall.

“Το SonicWall PSIRT συμβουλεύει σθεναρά τους χρήστες του προϊόντος SMA1000 να αναβαθμίσουν στην πιο πρόσφατη έκδοση επείγουσας επιδιόρθωσης για να αντιμετωπίσουν την ευπάθεια,” η εταιρεία είπε σε γνωμοδοτικό της Τετάρτης.

Οι απομακρυσμένοι μη επιβεβαιωμένοι εισβολείς αλυσόδεψαν αυτήν την ευπάθεια με ένα ελάττωμα κρίσιμης σοβαρότητας προ-αυθεντικοποίησης SMA1000 (CVE-2025-23006) σε επιθέσεις zero-day για να εκτελέσουν αυθαίρετες εντολές λειτουργικού συστήματος υπό συγκεκριμένες συνθήκες.

“Αυτή η ευπάθεια αναφέρθηκε ότι χρησιμοποιήθηκε σε συνδυασμό με το CVE-2025-23006 (βαθμολογία CVSS 9,8) για την επίτευξη μη επικυρωμένης απομακρυσμένης εκτέλεσης κώδικα με δικαιώματα root. Το CVE-2025-23006 αποκαταστάθηκε στην έκδοση build 12.4.3-reassho (platformxhighestho). 22 Ιανουαρίου 2025).»

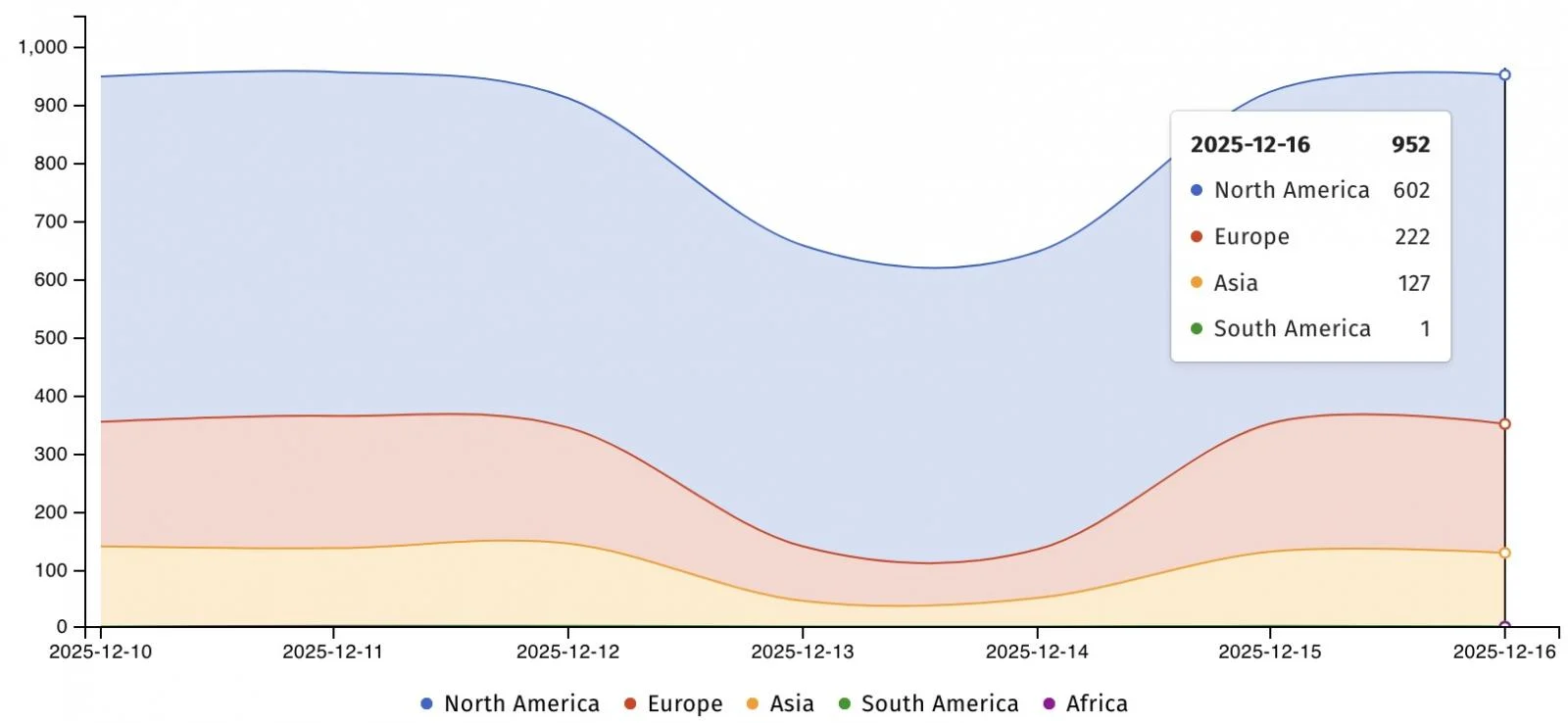

Ο επιτηρητής του Διαδικτύου Shadowserver παρακολουθεί αυτήν τη στιγμή πάνω από 950 συσκευές SMA1000 εκτίθενται στο διαδίκτυο, αν και ορισμένα μπορεί να έχουν ήδη επιδιορθωθεί σε αυτήν την αλυσίδα επιθέσεων.

Το SMA1000 είναι μια συσκευή ασφαλούς απομακρυσμένης πρόσβασης που χρησιμοποιείται από μεγάλους οργανισμούς για την παροχή πρόσβασης VPN σε εταιρικά δίκτυα. Δεδομένων των κρίσιμων ρόλων τους σε επιχειρήσεις, κυβερνήσεις και οργανισμούς υποδομών ζωτικής σημασίας, τα μη επιδιορθωμένα ελαττώματα αποτελούν ιδιαίτερα υψηλό κίνδυνο εκμετάλλευσης.

Τον περασμένο μήνα, η SonicWall συνέδεσε κρατικά υποστηριζόμενους χάκερ με μια παραβίαση ασφαλείας τον Σεπτέμβριο που αποκάλυψε τα αρχεία αντιγράφων ασφαλείας των ρυθμίσεων του τείχους προστασίας των πελατών, περίπου ένα μήνα αφότου οι ερευνητές προειδοποίησαν ότι περισσότεροι από 100 λογαριασμοί SonicWall SSLVPN είχαν παραβιαστεί χρησιμοποιώντας κλεμμένα διαπιστευτήρια.

Τον Σεπτέμβριο, κυκλοφόρησε επίσης μια ενημέρωση υλικολογισμικού για να βοηθήσει τους διαχειριστές IT να αφαιρέσουν κακόβουλο λογισμικό OVERSTEP rootkit που αναπτύσσεται σε επιθέσεις εναντίον συσκευών της σειράς SMA 100.

Ένα μήνα νωρίτερα, η SonicWall απέρριψε τους ισχυρισμούς ότι η συμμορία ransomware Akira χακάριζε τα τείχη προστασίας Gen 7 χρησιμοποιώντας μια πιθανή εκμετάλλευση zero-day και συνέδεσε τα περιστατικά με μια κρίσιμη ευπάθεια (CVE-2024-40766) που διορθώθηκε τον Νοέμβριο του 2024.

Η εταιρεία κυβερνοασφάλειας Rapid7 και το Αυστραλιανό Κέντρο Κυβερνοασφάλειας (ACSC) επιβεβαίωσαν αργότερα τα ευρήματα της SonicWall, λέγοντας ότι η συμμορία Akira εκμεταλλεύεται το CVE-2024-40766 για να στοχεύσει συσκευές SonicWall που δεν έχουν επιδιορθωθεί.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com