Οι φορείς απειλών κάνουν κατάχρηση της νόμιμης δυνατότητας σύνδεσης συσκευών για να κλέψουν λογαριασμούς WhatsApp μέσω κωδικών σύζευξης σε μια καμπάνια που ονομάζεται GhostPairing.

Αυτός ο τύπος επίθεσης δεν απαιτεί έλεγχο ταυτότητας, καθώς το θύμα ξεγελιέται για να συνδέσει το πρόγραμμα περιήγησης του εισβολέα με μια συσκευή WhatsApp.

Με αυτόν τον τρόπο, οι φορείς απειλών αποκτούν πρόσβαση στο πλήρες ιστορικό συνομιλιών και στα κοινόχρηστα μέσα και ενδέχεται να αξιοποιήσουν πληροφορίες για να πλαστογραφήσουν τους χρήστες ή να διαπράξουν απάτη.

Η Gen Digital (πρώην Symantec Corporation και NortonLifeLock) λέει ότι η καμπάνια εντοπίστηκε για πρώτη φορά στην Τσεχία, αλλά προειδοποιεί ότι ο μηχανισμός διάδοσης της επιτρέπει να εξαπλωθεί σε άλλες περιοχές, με τους παραβιασμένους λογαριασμούς να λειτουργούν ως εφαλτήρια για την επίτευξη νέων στόχων.

Πώς λειτουργεί το GhostPairing

Η επίθεση ξεκινά με ένα σύντομο μήνυμα από μια γνωστή επαφή, που μοιράζεται έναν σύνδεσμο που φέρεται να οδηγεί σε μια διαδικτυακή φωτογραφία του θύματος. Για να εμφυσήσετε κάποια εμπιστοσύνη, ο σύνδεσμος εμφανίζεται ως προεπισκόπηση περιεχομένου από το Facebook.

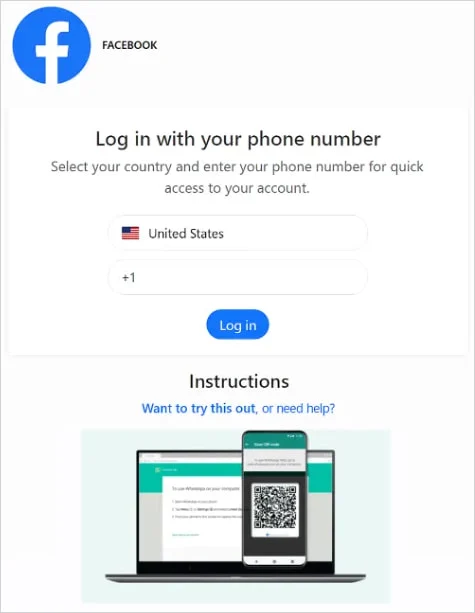

Πηγή: Gen Digital

Επιπλέον, ο σύνδεσμος οδηγεί το θύμα σε μια ψεύτικη σελίδα στο Facebook που φιλοξενείται σε τομείς με τυπογραφικά ή παρόμοια εμφάνιση, η οποία ενημερώνει ότι οι χρήστες πρέπει να επαληθευτούν μέσω σύνδεσης πριν αποκτήσουν πρόσβαση στο περιεχόμενο.

Η σελίδα επαλήθευσης είναι παραπλανητική και στην πραγματικότητα ενεργοποιεί τη ροή εργασιών σύζευξης συσκευών του WhatsApp. Ζητείται από τα θύματα τον αριθμό τηλεφώνου τους, τον οποίο χρησιμοποιεί ο εισβολέας για να ξεκινήσει μια νόμιμη διαδικασία σύνδεσης συσκευής ή σύνδεσης.

Πηγή: Gen Digital

Το WhatsApp δημιουργεί έναν κωδικό σύζευξης που ο εισβολέας εμφανίζει στην ψεύτικη σελίδα. Το WhatsApp ζητά επίσης από το θύμα να εισαγάγει τον κωδικό για να συνδέσει τη νέα συσκευή με τον λογαριασμό του.

Ενώ το μήνυμα του WhatsApp είναι σαφές ότι η ειδοποίηση αφορά μια προσπάθεια σύνδεσης μιας νέας συσκευής με τον λογαριασμό, οι χρήστες είναι πιθανό να τη χάσουν.

Μόλις το θύμα εισαγάγει τον κωδικό σύζευξης, ο εισβολέας έχει πλήρη πρόσβαση στον λογαριασμό χωρίς να χρειάζεται να παρακάμψει καμία προστασία.

Το WhatsApp Web παρέχει πρόσβαση σε νέα μηνύματα σε πραγματικό χρόνο και επιτρέπει την προβολή ή τη λήψη κοινόχρηστων πολυμέσων. Μπορεί να χρησιμοποιηθεί για την αποστολή μηνυμάτων και την προώθηση του ίδιου δέλεαρ σε διαθέσιμες επαφές και ομάδες.

«Πολλά θύματα δεν γνωρίζουν ότι έχει προστεθεί μια δεύτερη συσκευή στο παρασκήνιο, κάτι που κάνει την απάτη ακόμη πιο επικίνδυνη – οι εγκληματίες κρύβονται στον λογαριασμό σας, παρακολουθώντας κάθε συνομιλία σας χωρίς καν να το γνωρίζετε». Η Gen Digital προειδοποιεί.

Ο μόνος τρόπος για να αποκαλύψετε τον συμβιβασμό είναι να μεταβείτε στις Ρυθμίσεις → Συνδεδεμένες συσκευές και να ελέγξετε για μη εξουσιοδοτημένες συσκευές που είναι συνδεδεμένες με τον λογαριασμό.

Οι χρήστες ενθαρρύνονται να αποκλείουν και να αναφέρουν ύποπτα μηνύματα και να ενεργοποιούν την προστασία λογαριασμού ελέγχου ταυτότητας δύο παραγόντων. Εάν βιαστείτε να αναλάβετε δράση, θα πρέπει πάντα να αφιερώνετε χρόνο, να αναλύετε το μήνυμα που λάβατε, εάν έχει νόημα και εάν το άτομο που επικοινωνεί μαζί σας είναι πράγματι αυτό που ισχυρίζονται.

Θα πρέπει να σημειωθεί ότι η σύνδεση συσκευών είναι επίσης δυνατή με σάρωση ενός κωδικού QR χρησιμοποιώντας την εφαρμογή WhatsApp για κινητά.

Η δυνατότητα είναι διαθέσιμη σε πολλές εφαρμογές ανταλλαγής μηνυμάτων και έχει χρησιμοποιηθεί από Ρώσους παράγοντες απειλών στο παρελθόν για να αποκτήσουν πρόσβαση σε λογαριασμούς Signal που ενδιαφέρουν.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com