Η ομάδα ασφαλείας AWS GuardDuty της Amazon προειδοποιεί για μια συνεχιζόμενη καμπάνια εξόρυξης κρυπτονομισμάτων που στοχεύει το Elastic Compute Cloud (EC2) και την Elastic Container Service (ECS) χρησιμοποιώντας παραβιασμένα διαπιστευτήρια για Identity and Access Management (IAM).

Η επιχείρηση ξεκίνησε στις 2 Νοεμβρίου και χρησιμοποίησε έναν μηχανισμό εμμονής που επέκτεινε τις εργασίες εξόρυξης και εμπόδισε τους ανταποκριτές σε περιστατικά.

Ο ηθοποιός απειλών χρησιμοποίησε μια εικόνα Docker Hub που δημιουργήθηκε στα τέλη Οκτωβρίου και είχε περισσότερα από 100.000 τραβήγματα.

Η υπηρεσία Amazon EC2 επιτρέπει στους χρήστες να εκτελούν εικονικές μηχανές σε AWS, ενώ το ECS επιτρέπει την εκτέλεση εφαρμογών με κοντέινερ (π.χ. εφαρμογές Docker) στην πλατφόρμα cloud.

Η εγκατάσταση crypto-miners σε αυτές τις περιπτώσεις επιτρέπει στους παράγοντες απειλών να επωφεληθούν οικονομικά εις βάρος των πελατών της AWS και της Amazon, οι οποίοι πρέπει να επωμιστούν το βάρος της εξάντλησης των υπολογιστικών πόρων.

Η Amazon λέει ότι ο εισβολέας δεν χρησιμοποίησε μια ευπάθεια, αλλά χρησιμοποίησε έγκυρα διαπιστευτήρια σε λογαριασμούς πελατών.

Λειτουργίες εξόρυξης κρυπτογράφησης

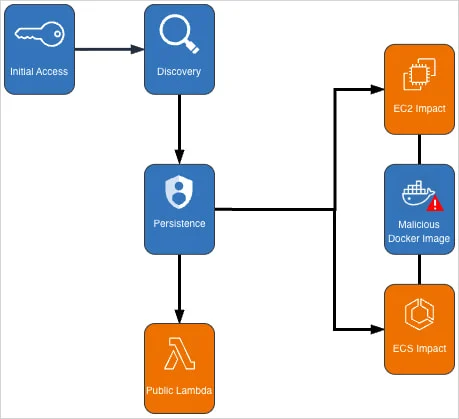

Η AWS ανέφερε σε μια αναφορά που δόθηκε στη δημοσιότητα σήμερα ότι ο εισβολέας άρχισε την κρυπτοεξόρυξη εντός 10 λεπτών από την αρχική πρόσβαση, μετά από αναγνώριση των ποσοστώσεων υπηρεσιών EC2 και των αδειών IAM.

Αυτό ήταν δυνατό με την καταχώριση ενός ορισμού εργασίας που δείχνει την εικόνα του Docker Hub yenik65958/μυστικόπου δημιουργήθηκε στις 29 Οκτωβρίου, το οποίο περιελάμβανε ένα SBRMiner-MULTI cryptominer και ένα σενάριο εκκίνησης για αυτόματη εκκίνηση κατά την εκκίνηση του κοντέινερ.

Κάθε εργασία διαμορφώθηκε με 16.384 μονάδες CPU και 32 GB μνήμης και ο επιθυμητός αριθμός για εργασίες ECS Fargate ορίστηκε σε 10.

Πηγή: Amazon

Στο Amazon EC2, ο εισβολέας δημιούργησε δύο πρότυπα εκκίνησης με σενάρια εκκίνησης που ξεκινούσαν αυτόματα την κρυπτοεξόρυξη, μαζί με 14 ομάδες αυτόματης κλιμάκωσης διαμορφωμένες να αναπτύσσουν τουλάχιστον 20 παρουσίες η καθεμία, με μέγιστη χωρητικότητα έως και 999 μηχανές.

Νέα μέθοδος επιμονής

Μόλις λειτουργούσαν τα μηχανήματα, ο εισβολέας ενεργοποίησε μια ρύθμιση που εμποδίζει τους διαχειριστές να τα τερματίσουν εξ αποστάσεως, αναγκάζοντας τους ανταποκριτές να απενεργοποιήσουν ρητά την προστασία πριν τους τερματίσουν. Αυτό πιθανότατα εισήχθη για να καθυστερήσει την απόκριση και να μεγιστοποιήσει τα κέρδη της κρυπτονομίας.

«Μια ενδιαφέρουσα τεχνική που παρατηρήθηκε σε αυτήν την εκστρατεία ήταν η χρήση απειλών από τον ηθοποιό ModifyInstanceAttribute σε όλες τις λανσαρισμένες παρουσίες EC2 για να απενεργοποιήσετε τον τερματισμό API”, η Amazon εξηγεί.

“Αν και η προστασία τερματισμού παρουσίας αποτρέπει τον τυχαίο τερματισμό της παρουσίας, προσθέτει μια πρόσθετη προσοχή στις δυνατότητες απόκρισης περιστατικών και μπορεί να διαταράξει τους αυτοματοποιημένους ελέγχους αποκατάστασης”, λέει η εταιρεία.

Αφού εντόπισε την καμπάνια, η Amazon ειδοποίησε τους επηρεαζόμενους πελάτες σχετικά με τη δραστηριότητα της κρυπτοεξόρυξης και την ανάγκη εναλλαγής των παραβιασμένων διαπιστευτηρίων IAM.

Επίσης, η κακόβουλη εικόνα Docker Hub έχει αφαιρεθεί από την πλατφόρμα, αλλά η Amazon προειδοποιεί ότι ο παράγοντας της απειλής θα μπορούσε να αναπτύξει παρόμοιες εικόνες με διαφορετικά ονόματα και λογαριασμούς εκδοτών.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com