Το Γραφείο Εθνικής Ασφάλειας στην Ταϊβάν αναφέρει ότι οι επιθέσεις της Κίνας στον ενεργειακό τομέα της χώρας δεκαπλασιάστηκαν το 2025 σε σύγκριση με το προηγούμενο έτος.

Μια έκθεση από την υπηρεσία τονίζει ότι οι επιτιθέμενοι στόχευσαν κρίσιμες υποδομές σε εννέα βασικούς τομείς και ο συνολικός αριθμός των κυβερνοσυμβάντων που συνδέονται με την Κίνα αυξήθηκε κατά 6%.

Οι τομείς έκτακτης ανάγκης διάσωσης και νοσοκομείων σημείωσαν αύξηση στις κυβερνοεπιθέσεις κατά 54%, ενώ οι επικοινωνίες και οι μεταδόσεις κατέγραψαν 6,7% περισσότερα περιστατικά.

Η απειλητική δραστηριότητα σε βιομηχανικά πάρκα και τρόφιμα παρέμεινε αμετάβλητη, οι διοικητικοί φορείς κατέγραψαν μικρή μείωση, ενώ οι τομείς των οικονομικών και των υδάτινων πόρων παρουσίασαν σημαντική μείωση.

Ωστόσο, το Γραφείο Εθνικής Ασφάλειας της Ταϊβάν (NSB) σημειώνει ότι η πιο σημαντική δραστηριότητα καταγράφηκε στον ενεργειακό τομέα, όπου ο αριθμός των κυβερνοεπιθέσεων αυξήθηκε κατά 1.000% το 2025 σε σύγκριση με το 2024.

.jpg)

πηγή: nsb.gov.tw

Η Ταϊβάν ισχυρίζεται ότι πολλές από αυτές τις επιθέσεις συντονίστηκαν με στρατιωτική δραστηριότητα και παρατηρήθηκαν αιχμές κατά τη διάρκεια μεγάλων πολιτικών γεγονότων, κυβερνητικών ανακοινώσεων και επισκέψεων ανώτερων αξιωματούχων στο εξωτερικό.

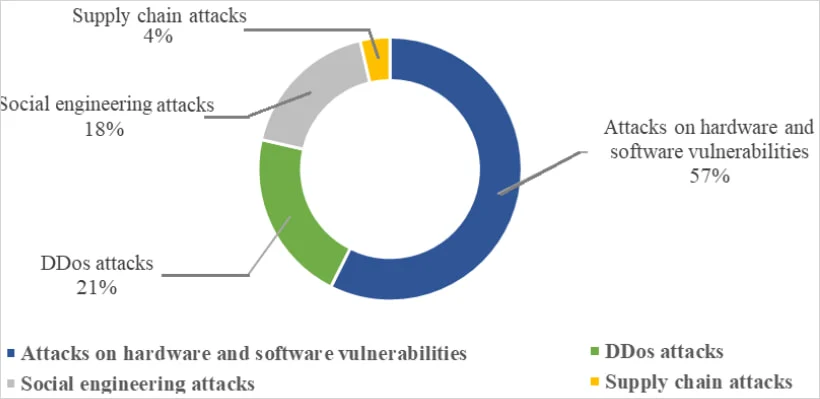

Σύμφωνα με το έκθεσητέσσερις μέθοδοι επίθεσης ξεχώρισαν, η πιο διαδεδομένη αξιοποιούσε τρωτά σημεία υλικού και λογισμικού. Άλλες τακτικές που παρατηρήθηκαν περιελάμβαναν κατανεμημένη άρνηση παροχής υπηρεσιών (DDoS), επιθέσεις κοινωνικής μηχανικής και περιστατικά εφοδιαστικής αλυσίδας.

Όσον αφορά τη δραστηριότητα που στοχεύει συγκεκριμένα τον ενεργειακό τομέα, αυτό περιλάμβανε στόχευση συστημάτων βιομηχανικού ελέγχου και παρακολούθηση ευκαιριών έγχυσης κακόβουλου λογισμικού κατά τη διάρκεια προγραμματισμένων αναβαθμίσεων λογισμικού.

«Ο κυβερνοστρατός της Κίνας ερευνά εντατικά τον εξοπλισμό δικτύου και τα βιομηχανικά συστήματα ελέγχου των δημοσίων και ιδιωτικών ενεργειακών εταιρειών της Ταϊβάν, συμπεριλαμβανομένων εκείνων στους τομείς του πετρελαίου, της ηλεκτρικής ενέργειας και του φυσικού αερίου», αναφέρει η έκθεση της NSB.

«Επιπλέον, όταν οι εταιρείες ενέργειας της Ταϊβάν πραγματοποιούν αναβαθμίσεις λογισμικού, οι Κινέζοι χάκερ θα εκμεταλλεύονταν την ευκαιρία να εμφυτεύσουν κακόβουλο λογισμικό στα συστήματά τους, ώστε να παρακολουθούν τον επιχειρησιακό σχεδιασμό του ενεργειακού τομέα της Ταϊβάν σχετικά με τους λειτουργικούς μηχανισμούς, την προμήθεια υλικών και τη δημιουργία εφεδρικών συστημάτων».

Πηγή: nsb.gov.tw

Ο τομέας των επικοινωνιών στοχοποιήθηκε μέσω επιθέσεων αντιπάλου στη μέση (AitM) και επίμονης πρόσβασης μέσω σφαλμάτων δικτύου. Οι κυβερνητικές υπηρεσίες στοχοποιήθηκαν σε επιθέσεις phishing και κλοπής δεδομένων. Ο τεχνολογικός τομέας στοχοποιήθηκε σε επιθέσεις εφοδιαστικής αλυσίδας και κοινωνικής μηχανικής που επιχειρούσαν κλοπή δεδομένων προηγμένων τσιπ και βιομηχανικών τεχνολογιών.

Η NSB απέδωσε τη δραστηριότητα στον κυβερνοχώρο σε κινεζικές ομάδες χάκερ γνωστές ως BlackTech, Flax Typhoon, Mustang Panda, APT41 και UNC3886.

Η υπηρεσία συνεργάζεται με περισσότερες από 30 χώρες που προσδιορίζουν την Κίνα ως σημαντική απειλή στον κυβερνοχώρο και εμπλέκεται σε ανταλλαγή πληροφοριών και κοινές έρευνες για κακόβουλες υποδομές.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com