Η ασφάλεια στον κυβερνοχώρο υπόκειται σε έντονο έλεγχο αυτές τις μέρες, ειδικά καθώς περισσότερες επιθέσεις που βασίζονται στην τεχνητή νοημοσύνη, όπως το Scattered Spider, μπορούν να χρησιμοποιήσουν μια ποικιλία μεθόδων που ζουν εκτός της ξηράς για να εξαπλώσουν και να επιταχύνουν τον αντίκτυπό τους και να συγκαλύψουν τις δραστηριότητές τους. Αυτό σημαίνει ότι η υπεράσπιση των σημερινών δικτύων απαιτεί ταχύτερη και πιο εξελιγμένη, σε βάθος απόκριση.

Το επιθετικό AI αρχίζει να ευδοκιμεί: Η ομάδα Threat Intelligence της Google έχει παρακολουθήσει νέες και ωριμασμένες μεθόδους επίθεσης που τροφοδοτούνται από AI, συμπεριλαμβανομένων εργαλείων AI που μπορούν να παρακάμψουν προστατευτικά κιγκλιδώματα, να δημιουργήσουν κακόβουλα σενάρια και να αποφύγουν αυτόματα τον εντοπισμό. Anthropic έχει παρατηρήσει Αυτό που αποκαλεί την πρώτη γνωστή χρήση της ενορχήστρωσης που βασίζεται σε AI για τη συρραφή διαφορετικών κομματιών κακόβουλου λογισμικού για την εκτέλεση αναγνώρισης δικτύου, την ανακάλυψη τρωτών σημείων, τη μετακίνηση πλευρικά σε ένα δίκτυο-στόχο και τη συλλογή δεδομένων.

Αυτή η ενορχήστρωση τεχνητής νοημοσύνης μπορεί να συμβεί με ταχύτητα και κλίμακα που θα μπορούσε εύκολα να κατακλύσει τις μεθόδους χειροκίνητης ανίχνευσης και αποκατάστασης. Πρόκειται για νέες επιθέσεις με όλη τη σημασία της λέξης και χρησιμοποιούν την αυτοματοποίηση και την ευφυΐα ενός αλγορίθμου μηχανικής μάθησης για να ανατρέψουν τις ψηφιακές άμυνες.

Αυτές οι επιθέσεις είναι μόνο η αρχή του τρόπου με τον οποίο η τεχνητή νοημοσύνη μπορεί να χρησιμοποιηθεί για να παρακάμψει τις παραδοσιακές προστασίες ασφαλείας. Ενώ η ιστορία του συμβιβασμού των διαπιστευτηρίων πηγαίνει πίσω δεκαετίες, αυτό που είναι νέο είναι το επίπεδο κλίμακας που μπορεί να επιτευχθεί με λίγες μόνο προτροπές τεχνητής νοημοσύνης και πώς αυτό μπορεί να αξιοποιήσει τη συλλογή με τεχνητή νοημοσύνη για τη συλλογή τεράστιου όγκου κλεμμένων δεδομένων.

Αυτός είναι μόνο ένας τρόπος με τον οποίο οι κακοί ηθοποιοί χρησιμοποιούν την τεχνητή νοημοσύνη. Αυτή η αναφορά του Cloud Security Alliance από τον Ιούνιο του 2025 απαριθμεί περισσότερους από 70 διαφορετικούς τρόπους με τους οποίους μπορούν να χρησιμοποιηθούν αυτόνομοι πράκτορες που βασίζονται σε AI για να επιτεθούν σε εταιρικά συστήματα και δείχνει πώς αυτοί οι πράκτορες επεκτείνουν σημαντικά την επιφάνεια επίθεσης πέρα από τα παραδοσιακά όρια εμπιστοσύνης και πρακτικές ασφάλειας.

Πραγματικά, τίποτα δεν είναι πλέον ασφαλές, και βρισκόμαστε σταθερά τώρα στην εποχή της μηδενικής εμπιστοσύνης. Από τότε που ο όρος επινοήθηκε για πρώτη φορά από τον John Kindervag το 2009 όταν ήταν στην Forrester Research, έχει ανθίσει σε ένα σχεδόν καθολικό σύνολο περιστάσεων. Η διαφορά με τα σημερινά δίκτυα είναι ότι οι αναλυτές SOC δεν μπορούν επίσης να θεωρήσουν τίποτα δεδομένο και πρέπει να γίνουν πιο αποτελεσματικοί στην εύρεση και τη διακοπή των επιθέσεων από όπου κι αν προέρχονται.

Γιατί το NDR έχει σημασία έναντι επιθέσεων που τροφοδοτούνται από AI

Καθώς οι οργανισμοί αναζητούν καλύτερους τρόπους υπεράσπισης νέων απειλών τεχνητής νοημοσύνης, στρέφονται στην προβολή του δικτύου για να κατανοήσουν πώς αυτές οι τεχνικές μπορούν να είναι χρήσιμες ως αμυντικός μηχανισμός.

Σε αντίθεση με τις παλαιού τύπου λύσεις που εστιάζουν στο μπλοκάρισμα γνωστών κυκλοφοριακών υπογραφών ή βασίζονται στη μη αυτόματη έρευνα, συστήματα εντοπισμού και απόκρισης δικτύου (NDR). παρακολουθεί και αναλύει συνεχώς δεδομένα δικτύου, παρέχει πληροφορίες σε πραγματικό χρόνο για τον εντοπισμό ταχέως κινούμενων, παραπλανητικών απειλών που βασίζονται σε τεχνητή νοημοσύνη και εντοπίζει αυτόματα μη φυσιολογικές μεταφορές δεδομένων και μοτίβα κίνησης δικτύου. Αυτά τα συστήματα αυξάνουν την απλή ορατότητα του δικτύου με αναλύσεις σε πραγματικό χρόνο.

Τα σημερινά αμυντικά συστήματα παλαιού τύπου σχεδιάστηκαν για να επικεντρώνονται σε αυτές τις γνωστές απειλές την εποχή που η τεχνητή νοημοσύνη μπορούσε να δημιουργήσει χιλιάδες προσαρμοσμένες παραλλαγές κακόβουλου λογισμικού.

Αυτός θα μπορούσε να είναι ένας λόγος για τον οποίο η αναζήτηση για “Λύσεις ανίχνευσης και απόκρισης δικτύου” αυξάνεται, σύμφωνα με το Google Trends και Gartner’s Magic Quadrant™ για ανίχνευση και απόκριση δικτύου έκθεση.

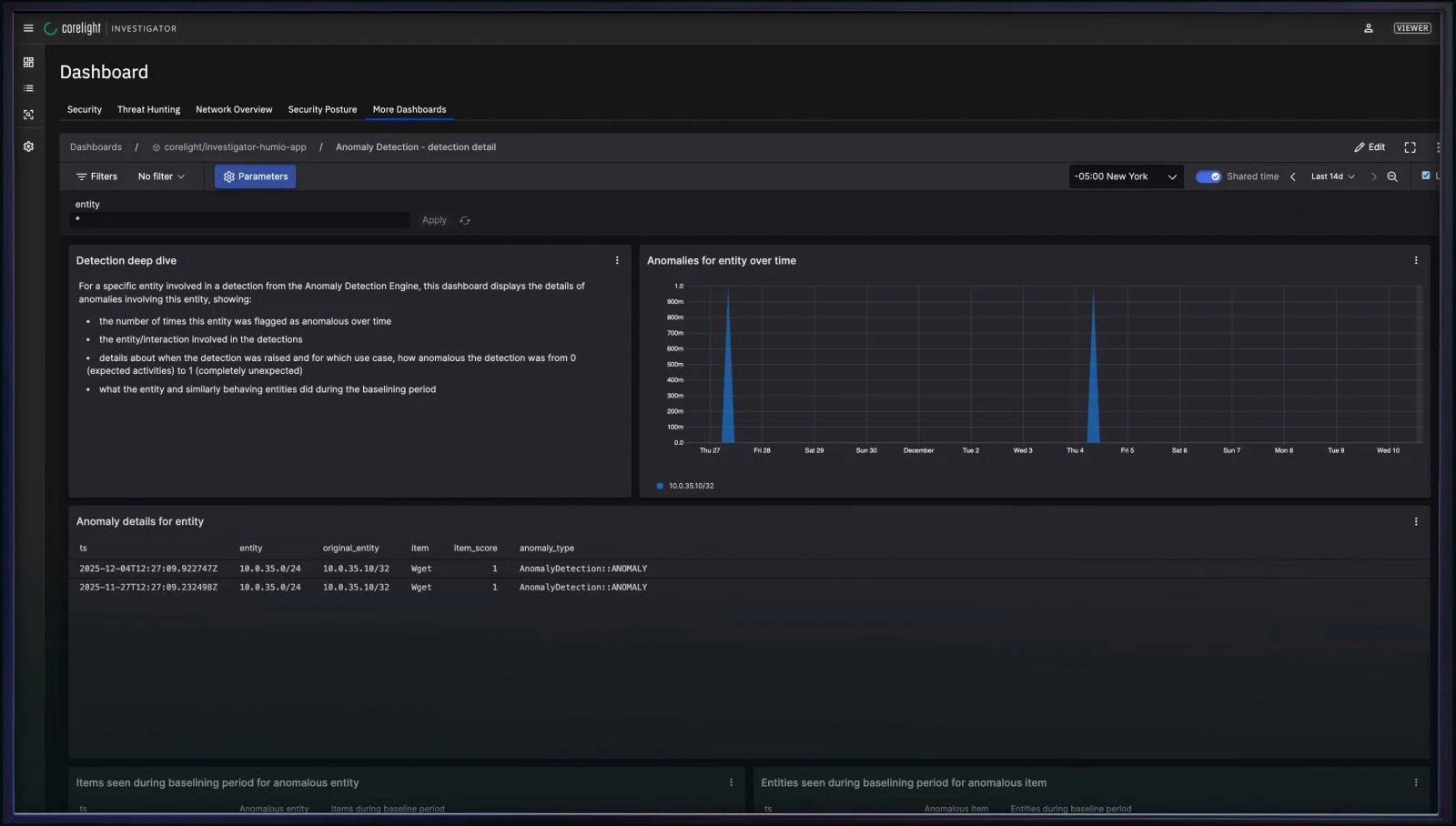

Έχοντας εμπιστοσύνη στην υπεράσπιση των πιο ευαίσθητων δικτύων του κόσμου, η πλατφόρμα Network Detection & Response (NDR) της Corelight συνδυάζει τη βαθιά ορατότητα με προηγμένες ανιχνεύσεις συμπεριφοράς και ανωμαλιών για να βοηθήσει το SOC σας να αποκαλύψει νέες απειλές που τροφοδοτούνται από AI.

Δείτε πώς τα σημερινά συστήματα NDR μπορούν να αντιμετωπίσουν επιθέσεις που βασίζονται σε AI:

— Εντοπισμός και αντιμετώπιση εκστρατειών αναγνώρισης που τροφοδοτούνται από AI και άλλων ταχέως κινούμενων πολυμορφικών επιθέσεων. Το κοινό χαρακτηριστικό αυτών των επιθέσεων είναι η δυνατότητα χρήσης αυτοματοποιημένων τεχνικών για τον έλεγχο για μη προστατευμένα σημεία εισόδου ή για μη επιδιορθωμένα τρωτά σημεία. Είναι σαν ένας διαρρήκτης να μπόρεσε να κουνήσει γρήγορα μια σειρά από εκατοντάδες κλειδωμένες πόρτες για να βρει αυτή που έμεινε κατά λάθος ανοιχτή. Μια λύση NDR μπορεί να συμβαδίσει με υψηλότερους όγκους κίνησης που δημιουργούνται από αυτά τα αυτοματοποιημένα συστήματα—και είναι σε θέση να επεξεργάζεται όλα αυτά τα δεδομένα έγκαιρα—πράγμα που είναι κρίσιμο για την εύρεση του εισβολέα που κρύβεται ανάμεσα στην κανονική δραστηριότητα.

Τα συστήματα NDR χρησιμοποιούν παρακολούθηση σε πραγματικό χρόνο για να επιθεωρήσουν όλη την κίνηση του δικτύου. Αυτό τους δίνει τη δυνατότητα να εντοπίζουν απειλές και να ανασυνθέτουν χρονοδιαγράμματα και στοιχεία διαφόρων τύπων επιθέσεων. Για παράδειγμα, αυτά τα συστήματα συχνά περιλαμβάνουν διάφορες μεθόδους αυτοματισμού και AI/ML για να αποκαλύψουν πράγματα όπως η πλευρική κίνηση απειλής δικτύου ή άλλη ανώμαλη συμπεριφορά που αποτελεί ένδειξη των προσεγγίσεων αποφυγής ενός κακού ηθοποιού. Μια λύση NDR θα πρέπει επίσης να είναι σε θέση να διαχωρίζει τα ψευδώς θετικά από τα αληθινά θετικά ειδοποιήσεις, παρέχοντας παράλληλα το περιβάλλον περιβάλλον και τις συνέπειες που βασίζονται στο δίκτυο για τη διερεύνηση πραγματικών απειλών.

— Δεύτερον, να συνοψίσουμε και να αναλύσουμε τι συμβαίνει στα δίκτυα μιας επιχείρησης και στα cloud estate. Αυτό θα μπορούσε να είναι ο υπολογισμός της αναλογίας κρυπτογραφημένης προς μη κρυπτογραφημένη κίνηση, για παράδειγμα, και η σύγκρισή της με μια ιστορική γραμμή βάσης ή η παρατήρηση ότι ένας δρομολογητής δικτύου δεν έχει χρησιμοποιήσει ποτέ SSH για σύνδεση στο διαδίκτυο στο παρελθόν και τώρα χρησιμοποιεί αυτό το πρωτόκολλο. Ή, θα μπορούσε να αναγνωρίσει συνδέσεις με νέες υπηρεσίες ή διευθύνσεις IP. Τέτοιες πληροφορίες είναι χρήσιμες για τις ομάδες ασφαλείας, δίνοντάς τους καλύτερο πλαίσιο κατά τη διάρκεια των ερευνών τους και βοηθώντας τους να κατανοήσουν πώς αλλάζει η κυκλοφορία του δικτύου με την πάροδο του χρόνου.

— Τρίτον, μπορείτε να αποθηκεύσετε αυτά τα μοτίβα σε κάποιο μέσο αποθήκευσης για μελλοντική επιθεώρηση και ανάλυση. Το σύστημα μπορεί να αναγνωρίσει και να εξαγάγει μεμονωμένα αρχεία και να τα αναλύσει για περαιτέρω ενέργειες, όπως να ρυθμίσει συγκεκριμένες πολιτικές για την αποτροπή αυτής της συμπεριφοράς ή να δει τι συνέβη στο παρελθόν για να παρακάμψει τις άμυνες. Ένα παράδειγμα είναι η εγγραφή μιας ακατάλληλης μεταφόρτωσης αρχείου που χρησιμοποιεί μια επέκταση εικόνας, όπως .jpg ή .png, αλλά στην πραγματικότητα είναι ένα εκτελέσιμο αρχείο που θα μπορούσε να αποτελέσει τη βάση μιας επίθεσης.

— Τέλος, να είναι σε θέση να εκδώσει ετυμηγορία σχετικά με το εάν κάποιο γεγονός είναι καλοήθη, ύποπτο ή κακόβουλοκαι να το κάνετε χρησιμοποιώντας αυτοματοποιημένες μεθόδους για να προχωρήσετε πέρα από την αναγνώριση απλών υπογραφών ή συμπεριφορών κακόβουλου λογισμικού. Αυτό μπορεί να βοηθήσει στη μείωση των πιέσεων στους αναλυτές SOC και στην εξάλειψη των ψευδών θετικών στοιχείων. Χρησιμοποιώντας το παράδειγμα εκμετάλλευσης κυκλοφορίας SSH που αναφέρθηκε παραπάνω, ενώ το NDR δεν μπορεί να κοιτάξει μέσα στην κρυπτογραφημένη κίνηση, μπορεί εύκολα να αναγνωρίσει ότι πρόκειται για μια νέα κατάσταση και να την επισημάνει ως πιθανή κατάχρηση χάρη στις δυνάμεις ορατότητας του δικτύου του. Καθώς οι επιτιθέμενοι ενισχύουν το παιχνίδι τους με περισσότερους τρόπους για να κρύψουν τις προσπάθειές τους, γίνεται πιο σημαντικό να ελέγχετε γρήγορα οποιοδήποτε δυνητικά επιβλαβές συμβάν.

Καθώς οι αντίπαλοι κλίνουν όλο και περισσότερο στην τεχνητή νοημοσύνη για να αποφύγουν τις παλαιού τύπου άμυνες, η ορατότητα του δικτύου βοηθά τους SOC να εντοπίσουν τις κινήσεις τους. Είτε διερευνούν σημεία εισόδου, είτε κινούνται πλευρικά είτε κρύβονται σε κοινή θέα, τα SOC τα αναχαιτίζουν πριν προκληθεί πραγματική ζημιά.

Η μοναδική δύναμη του NDR έγκειται στην παροχή πρακτικών πληροφοριών για τους αναλυτές για την αντιμετώπιση προβλημάτων που τα παραδοσιακά εργαλεία αγνοούν ή θάβουν βαθιά στα αρχεία καταγραφής τους. Οι συσκευές αντιμετώπισης συμβάντων μπορούν να διερευνήσουν γρήγορα την ασυνήθιστη κίνηση δικτύου ή την ύποπτη χρήση εφαρμογών, να εντοπίσουν κρυφό κακόβουλο λογισμικό ή εισβολείς και να επιλύσουν τα περιστατικά πιο γρήγορα. Τους δίνεται η δυνατότητα να μειώσουν την ακτίνα έκρηξης μιας μόλυνσης από κακόβουλο λογισμικό ή να αποτρέψουν έναν κακό ηθοποιό από το να κλέψει ιδιόκτητα δεδομένα.

Με ευρεία περιβαλλοντική ορατότητα και ταχύτερη απόκριση, το NDR προσφέρει στους οργανισμούς ευελιξία, προετοιμάζοντάς τους για ένα μέλλον στο οποίο οι επιτιθέμενοι αξιοποιούν τις διαρκώς εξελισσόμενες τακτικές που καθοδηγούνται από την τεχνητή νοημοσύνη.

Για να ανακαλύψετε περισσότερα για το Corelight NDR, επίσκεψη corelight.com/elidefense.

Χορηγός και γραμμένος από Corelight.

VIA: bleepingcomputer.com