Σε μια άνευ προηγουμένου επιχείρηση πληροφοριών, ερευνητές ασφαλείας εξέθεσαν πώς οι Βορειοκορεάτες στρατολόγοι IT στοχεύουν και παρασύρουν προγραμματιστές να νοικιάσουν την ταυτότητά τους για παράνομη συγκέντρωση χρημάτων.

Η διάσημη Chollima (επίσης γνωστή ως WageMole), μέλος της κρατικής χορηγίας της ομάδας Lazarus της Βόρειας Κορέας, είναι γνωστή για τις κοινωνικές-μηχανικές εκστρατείες διείσδυσης σε δυτικές εταιρείες για κατασκοπεία και δημιουργία εσόδων για το καθεστώς.

Κατάφεραν να ξεγελάσουν στρατολόγους και να εξασφαλίσουν θέσεις εργασίας σε εταιρείες του Fortune 500 αξιοποιώντας κλεμμένες ταυτότητες και πολλή τεχνητή νοημοσύνη, συμπεριλαμβανομένων των ψεύτικα βίντεο, και αποφεύγοντας να εμφανιστούν στην κάμερα κατά τη διάρκεια συνεντεύξεων.

Μια άλλη μέθοδος είναι να προσλάβετε νόμιμους μηχανικούς και να τους πείσετε να ενεργήσουν ως πρωταγωνιστής στη λειτουργία των πρακτόρων της ΛΔΚ για να βρουν μια απομακρυσμένη εργασία σε μια στοχευμένη εταιρεία.

Ο frontman θα έπρεπε να είναι το πρόσωπο των πρακτόρων στην αλληλεπίδραση με την εταιρεία κατά τη διάρκεια των συνεντεύξεων και θα λάμβανε ένα ποσοστό του μισθού, μεταξύ 20% και 35% για τη διάρκεια του συμβολαίου.

Για να πάρει ένα μεγαλύτερο ποσό, ο παραβιασμένος μηχανικός θα έπρεπε να αφήσει τους πράκτορες της ΛΔΚ να χρησιμοποιούν τον υπολογιστή τους.

Αυτό γίνεται για να κρύψουν την τοποθεσία του Βορειοκορεάτη και τα ίχνη τους, αφού θα χρησιμοποιούσαν τον υπολογιστή και τον μηχανικό ως πληρεξούσιο για κακόβουλες δραστηριότητες.

Μάουρο ΈλντριτςΟ , ειδικός πληροφοριών χάκερ και απειλών στην BCA LTD, λέει ότι ο παραβιασμένος μηχανικός αναλαμβάνει όλο το ρίσκο καθώς νοίκιασε την ταυτότητά του και θα είναι ο μόνος υπεύθυνος για οποιαδήποτε ζημιά γίνει.

Spamming αποθετηρίων GitHub

Ο Έλντριτς είναι εξοικειωμένος με τις τακτικές στρατολόγησης του Famous Chollima ενώ ηγείται της ομάδας Quetzal, της ερευνητικής ομάδας Web3 Threats στην εταιρεία ψηφιακών χρηματοοικονομικών υπηρεσιών Bitso.

Κατέγραψε αρκετές συναντήσεις με πράκτορες της ΛΔΚ που αναζητούσαν ευκολόπιστους μηχανικούς ή προγραμματιστές έτοιμους να βγάλουν γρήγορα χρήματα [1, 2, 3, 4, 5].

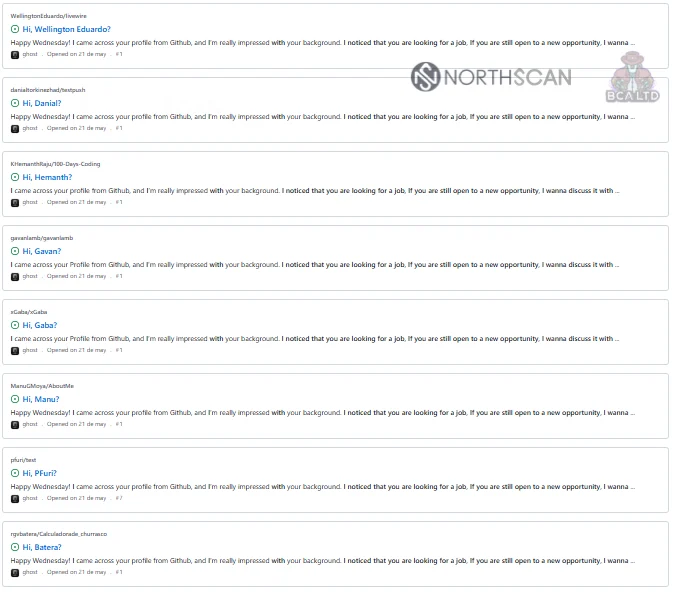

Πρόσφατα, βρήκε πολλούς λογαριασμούς στο GitHub που έστελναν αποθετήρια ανεπιθύμητης αλληλογραφίας με μια ανακοίνωση πρόσληψης για άτομα που θα συμμετείχαν σε τεχνικές συνεντεύξεις (.NET, Java, C#, Python, JavaScript, Ruby, Golang, Blockchain) με παρεχόμενη ψεύτικη ταυτότητα.

πηγή: Mauro Eldritch και Heiner García

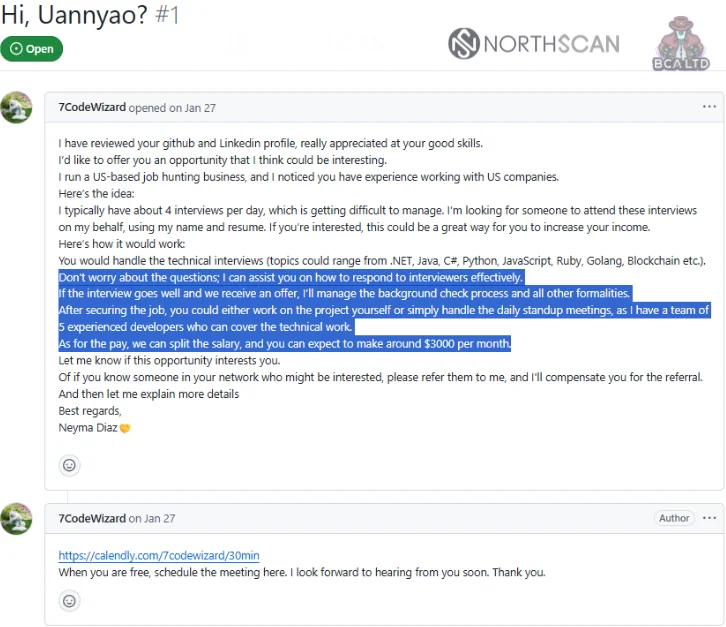

Ο υποψήφιος δεν θα έπρεπε να είναι ικανός στους τεχνικούς τομείς, καθώς ο υπεύθυνος πρόσληψης θα βοηθούσε «να ανταποκριθεί αποτελεσματικά στους συνεντευξιαζόμενους».

Για να κάνει την προσφορά πιο ελκυστική, ο πράκτορας της ΛΔΚ έθεσε τις οικονομικές προσδοκίες σε “περίπου $3000 το μήνα”.

πηγή: Mauro Eldritch και Heiner García

Ο Έλντριτς αποδέχτηκε την πρόκληση και ανέπτυξε ένα σχέδιο με τον Χάινερ Γκαρθία από την πρωτοβουλία πληροφοριών απειλών NorthScan για την αποκάλυψη της διείσδυσης εργαζομένων στον τομέα της πληροφορικής της Βόρειας Κορέας.

Οι δύο ερευνητές χρησιμοποίησαν το ANY.RUN sandbox και την πλατφόρμα ανάλυσης κακόβουλου λογισμικού για να δημιουργήσουν ένα προσομοιωμένο honeypot φάρμας φορητών υπολογιστών που θα μπορούσε να καταγράφει τη δραστηριότητα σε πραγματικό χρόνο για μετέπειτα ανάλυση των τακτικών και των εργαλείων που χρησιμοποιούνται στην επιχείρηση.

Ο Γκαρθία ανέλαβε το ρόλο του αρχάριου μηχανικού που ανταποκρίθηκε στην προσφορά πρόσληψης. Πόζαρε ως άτομο με το οποίο είχαν έρθει σε επαφή προηγουμένως, ένας προγραμματιστής ονόματι Andy Jones, με έδρα τις Ηνωμένες Πολιτείες.

Οι ερευνητές δημιούργησαν ένα νέο προφίλ GitHub που μιμήθηκε τον Jones μέχρι τα δημόσια αποθετήρια και τις σχετικές λεπτομέρειες.

Μετά από πολλαπλές αλληλεπιδράσεις με τον πράκτορα της ΛΔΚ για να λάβει πληροφορίες σχετικά με την επιχείρηση, ο Βορειοκορεάτης υπεύθυνος προσλήψεων ζήτησε απομακρυσμένη πρόσβαση 24/7 στον φορητό υπολογιστή του Eldritch μέσω του AnyDesk για «απομακρυσμένη εργασία».

Σιγά-σιγά, ο πράκτορας αποκάλυψε ότι χρειαζόταν την ταυτότητα, το πλήρες όνομα, την κατάσταση βίζας και τη διεύθυνση για να υποβάλει αίτηση για συνεντεύξεις ως Άντι Τζόουνς.

Για να παίξει ως frontman στις συνεντεύξεις, η περσόνα του Έλντριτς θα λάμβανε το 20% του μισθού, ή «10% για τη χρήση μόνο των πληροφοριών και του φορητού υπολογιστή μου ενώ διεξάγει ο ίδιος τις συνεντεύξεις».

Ο πράκτορας της ΛΔΚ ζήτησε επίσης τον αριθμό κοινωνικής ασφάλισης, για ελέγχους ιστορικού και εξήγησε ότι όλοι οι λογαριασμοί πρέπει να επαληθεύονται σε πλατφόρμες συμβατές με το KYC.

Απομακρυσμένη είσοδος μέσω Astrill VPN

Αφού δημιούργησαν το περιβάλλον sandboxed ANY.RUN, με έδρα τη Γερμανία, και διέλυσαν τη σύνδεση μέσω ενός οικιακού διακομιστή μεσολάβησης για να εμφανιστεί με έδρα τις ΗΠΑ, οι ερευνητές ήταν έτοιμοι να αφήσουν τον “στρατολόγο” να συνδεθεί εξ αποστάσεως με τον “φορητό υπολογιστή” τους.

Οι ερευνητές είχαν τον πλήρη έλεγχο του περιβάλλοντος και μπορούσαν να εμποδίσουν τον παράγοντα απειλής να περιηγηθεί ενώ διατηρούσε ενεργή την απομακρυσμένη σύνδεση και να καταστρέψουν το μηχάνημα κατά βούληση, για να αρνηθούν την κακόβουλη δραστηριότητα εναντίον οποιουδήποτε τρίτου μέρους.

Αφού συνδέθηκε με το μηχάνημα των ερευνητών εξ αποστάσεως, ο παράγοντας απειλής άρχισε να ελέγχει το υλικό στο σύστημα, να ορίζει το Google Chrome ως το προεπιλεγμένο πρόγραμμα περιήγησης και να επαληθεύει τη θέση του σταθμού.

Οι ερευνητές παρατήρησαν ότι η απομακρυσμένη σύνδεση προήλθε μέσω του Astrill VPN, μιας δημοφιλής υπηρεσίας μεταξύ των βορειοκορεατών ψεύτικων εργαζομένων στον τομέα της πληροφορικής.

Εργαλεία και κόλπα του εμπορίου

Οι δύο ερευνητές προσπάθησαν να σταματήσουν τη δραστηριότητα του Βορειοκορεάτη όσο το δυνατόν περισσότερο, ωθώντας την υπομονή του στα άκρα, συντρίβοντας τη μηχανή και αφαιρώντας όλη την πρόοδο ή καθυστερώντας την απάντησή τους στα μηνύματα.

Κατηγόρησαν ακόμη και για όλα τα τεχνικά «ατυχήματα» μια εσφαλμένη διαμόρφωση δικτύου ή τη χρήση σύνδεσης VPN από τον πράκτορα.

Σε μια περίπτωση, οι ερευνητές παγίδευσαν τον πράκτορα της ΛΔΚ σε έναν βρόχο σύνδεσης και CAPTCHA όπου πέρασε σχεδόν μια ώρα προσπαθώντας να ξεφύγει.

Ωστόσο, όλες αυτές οι ενέργειες οδήγησαν στην απόκτηση περισσότερων πληροφοριών σχετικά με την επιχείρηση, τα εμπλεκόμενα άτομα, τους πιθανούς εταίρους από διαφορετικές χώρες και τα εργαλεία και τα κόλπα που χρησιμοποιήθηκαν.

Οι ερευνητές παρατήρησαν πολλαπλές επεκτάσεις με τεχνητή νοημοσύνη, όπως το AIApply, το Simplify Copilot, το Final Round AI και τα Saved Prompts που βοήθησαν τον παράγοντα απειλών να συμπληρώσει αυτόματα τις εφαρμογές εργασίας και να δημιουργήσει βιογραφικά, να αποθηκεύσει τις προτροπές ChatGPT LLM και να λάβει απαντήσεις σε πραγματικό χρόνο κατά τη διάρκεια των συνεντεύξεων.

Εκτός από αυτό, ο ηθοποιός της απειλής αποκάλυψε επίσης επεκτάσεις ελέγχου ταυτότητας OTP, τη χρήση του Google Remote Desktop και συνήθεις τακτικές αναγνώρισης συστήματος.

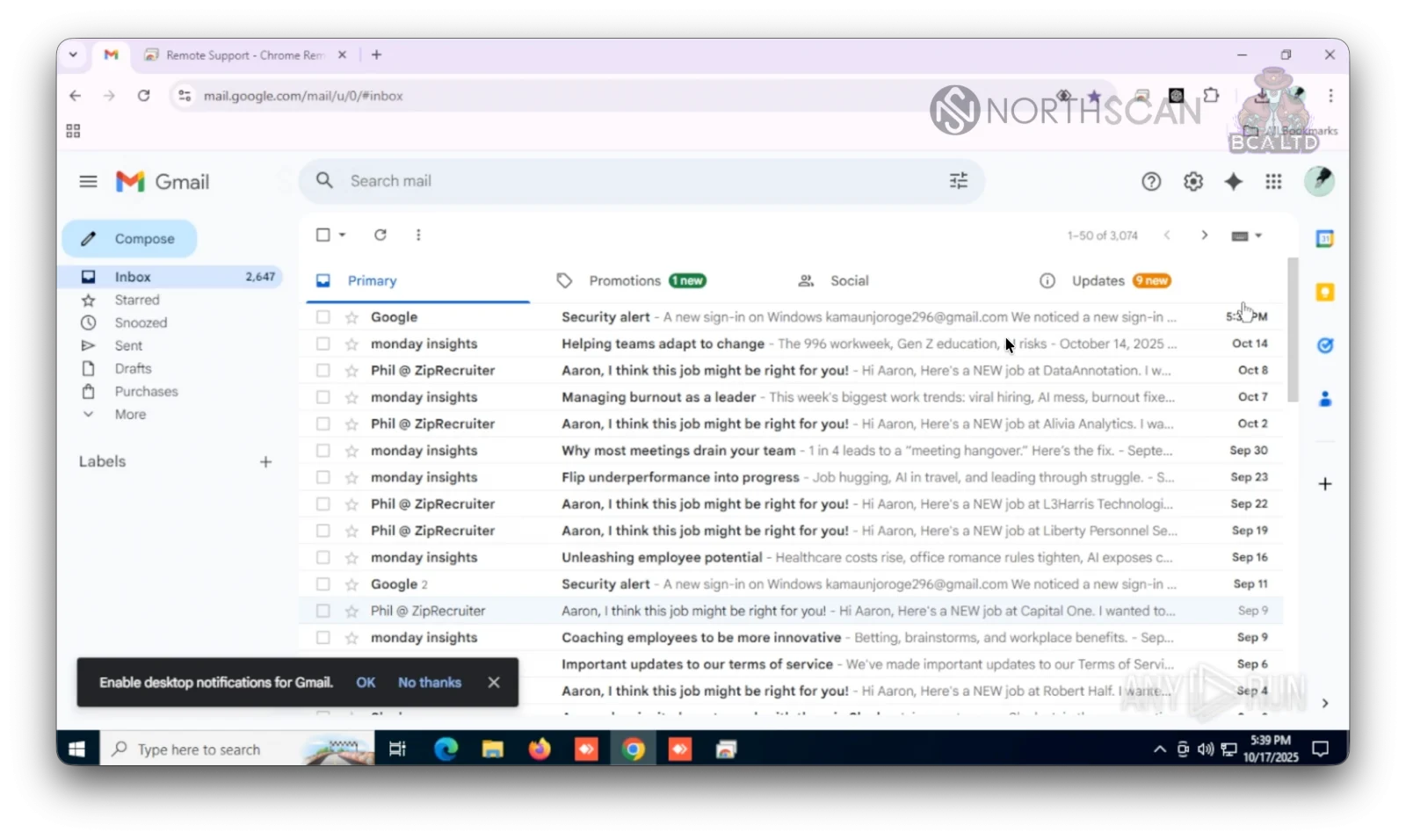

Κάποια στιγμή, ο ψεύτικος recruiter συνδέθηκε στον λογαριασμό του στο Google και ενεργοποίησε την επιλογή συγχρονισμού, η οποία φόρτωσε στο πρόγραμμα περιήγησης όλες τις προτιμήσεις που σχετίζονται με το προφίλ και έδωσε πρόσβαση στα εισερχόμενα του email του.

πηγή: Mauro Eldritch και Heiner García

Ο García και ο Eldritch μπορούσαν να δουν πολλαπλές συνδρομές σε πλατφόρμες αναζήτησης εργασίας, να εγκαταστήσουν τις επεκτάσεις του προγράμματος περιήγησης και τους χώρους εργασίας Slack και μερικές συνομιλίες.

«Μιλούσε τακτικά με ένα άτομο που ονομαζόταν Zeeshan Jamshed ο οποίος σε μια αρχική συνομιλία δήλωσε ότι θα ήταν έξω για το Eid, τη μουσουλμανική γιορτή», αναφέρουν οι ερευνητές σε μια αναφορά που κοινοποιήθηκε στο BleepingComputer.

Σύμφωνα με το ρεπορτάζ, η ομάδα των Famous Chollima που συμμετείχε σε αυτή την επιχείρηση αποτελούνταν από έξι μέλη, τα οποία χρησιμοποιούσαν τα ονόματα Mateo, Julián, Aaron,

Ο Χεσούς, ο Σεμπαστιάν και ο Αλφρέντο.

Ωστόσο, πρέπει να αναφερθεί ότι υπάρχουν πολλές βορειοκορεατικές ομάδες που συμμετέχουν σε επιχειρήσεις Famous Chollima, μερικές από τις οποίες έχουν δέκα μέλη, και ανταγωνίζονται μεταξύ τους, κυνηγώντας πιθανά θύματα, όπως επισημαίνουν επίσης οι Eldritch και García στην έκθεση.

Οι πληροφορίες που συλλέγονται από την αλληλεπίδραση με τον βορειοκορεάτη παράγοντα απειλών θα μπορούσαν να χρησιμεύσουν στους υπερασπιστές τόσο σε μικρές όσο και σε μεγάλες επιχειρήσεις ως έγκαιρη προειδοποίηση για πιθανή απόπειρα διείσδυσης.

Τα δεδομένα θα μπορούσαν να τους βοηθήσουν να προβλέψουν τις συμπεριφορές της ομάδας, να διαταράξουν τις ροές εργασίας και να βελτιώσουν τον εντοπισμό πέρα από την τυπική αντιστοίχιση του IoC κακόβουλου λογισμικού.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com