Το RansomHouse έχει αναδειχθεί ως σημαντική απειλή στο τοπίο του ransomware, το οποίο λειτουργεί από μια ομάδα που παρακολουθείται ως Jolly Scorpius.

Αυτή η πλατφόρμα ransomware ως υπηρεσία συνδυάζει την κλοπή δεδομένων με την κρυπτογράφηση, δημιουργώντας ένα σημείο διπλής πίεσης που αναγκάζει τα θύματα σε δύσκολες αποφάσεις.

Από τον Δεκέμβριο του 2021, ο όμιλος έχει στοχεύσει τουλάχιστον 123 οργανισμούς σε κρίσιμους τομείς, με αποτέλεσμα μεγάλες οικονομικές απώλειες και σοβαρές παραβιάσεις δεδομένων για οργανισμούς στον τομέα της υγείας, των οικονομικών, των μεταφορών και της κυβέρνησης.

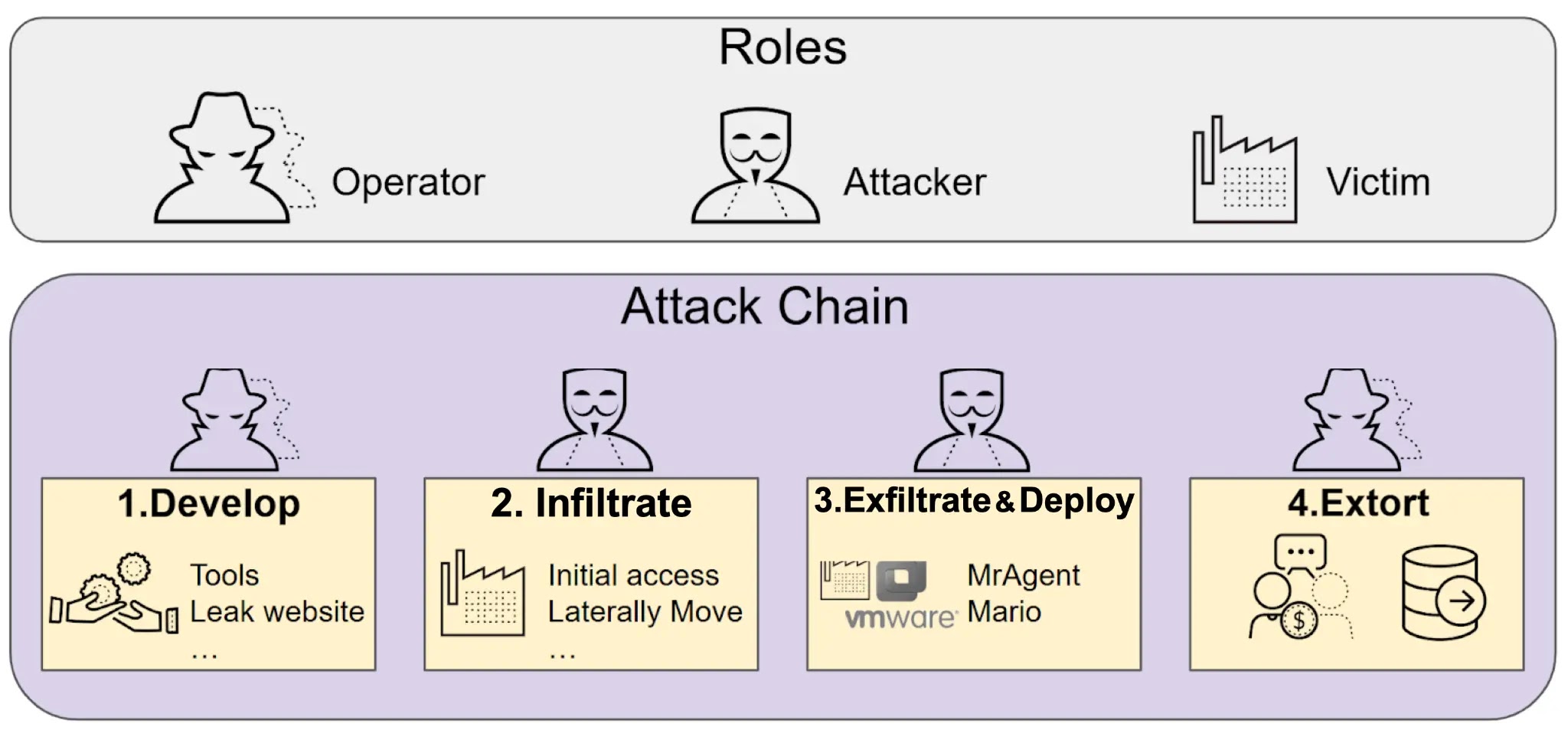

Η επιχείρηση χρησιμοποιεί μια εξελιγμένη αλυσίδα επιθέσεων που διαχωρίζει τις ευθύνες μεταξύ χειριστών, επιτιθέμενων και παρόχων υποδομής.

Οι επιτιθέμενοι συνήθως αποκτούν αρχική πρόσβαση μέσω ηλεκτρονικών μηνυμάτων ηλεκτρονικού “ψαρέματος” ή ευάλωτων συστημάτων και, στη συνέχεια, δημιουργούν πλευρική κίνηση εντός των δικτύων θυμάτων για να εντοπίσουν πολύτιμα δεδομένα και κρίσιμη υποδομή.

Μόλις τοποθετηθούν στο περιβάλλον, αυτοί οι παράγοντες απειλών αναπτύσσουν εξειδικευμένα εργαλεία για να μεγιστοποιήσουν τη ζημιά στα εικονικά συστήματα.

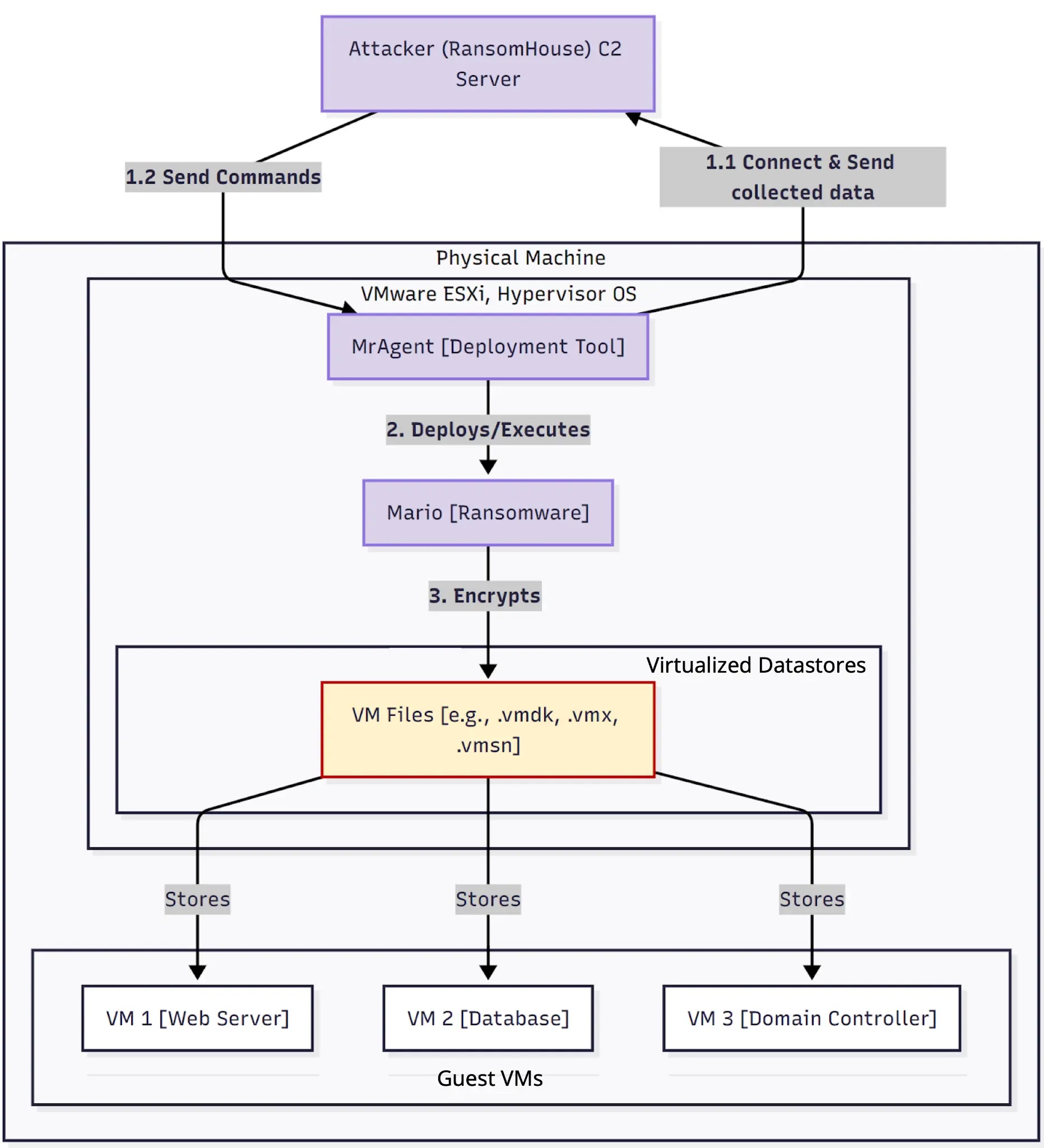

Αναλυτές της Palo Alto Networks αναγνωρισθείς ότι το RansomHouse στοχεύει ειδικά τους υπερεπόπτες VMware ESXi, επειδή η παραβίαση αυτής της υποδομής επιτρέπει στους εισβολείς να κρυπτογραφούν δεκάδες ή εκατοντάδες εικονικές μηχανές ταυτόχρονα.

Αυτή η στρατηγική στόχευσης δημιουργεί διαδοχικές λειτουργικές διαταραχές, δίνοντας στους επιτιθέμενους τη μέγιστη δυνατή μόχλευση κατά τις διαπραγματεύσεις για εκβιασμό.

Τα Τεχνικά Μηχανήματα Πίσω από το RansomHouse

Η εργαλειοθήκη RansomHouse αποτελείται από δύο αρθρωτά στοιχεία που λειτουργούν παράλληλα. Το MrAgent λειτουργεί ως εργαλείο διαχείρισης και ανάπτυξης, δημιουργώντας μόνιμες συνδέσεις με διακομιστές εντολών και ελέγχου εισβολέων, ενώ αυτοματοποιεί την ανάπτυξη ransomware σε περιβάλλοντα ESXi.

Αυτό το στοιχείο χειρίζεται κρίσιμες λειτουργίες, όπως η αναγνώριση κεντρικού υπολογιστή, η απενεργοποίηση του τείχους προστασίας και η συντονισμένη ενορχήστρωση κρυπτογράφησης.

Το Mario, το στοιχείο κρυπτογράφησης, αντιπροσωπεύει την πιο πρόσφατη τεχνική πρόοδο της λειτουργίας. Η αναβαθμισμένη έκδοση του Mario εισάγει μια διαδικασία κρυπτογράφησης δύο σταδίων που χρησιμοποιεί τόσο πρωτεύοντα όσο και δευτερεύοντα κλειδιά, περιπλέκοντας σημαντικά τις προσπάθειες αποκρυπτογράφησης.

Αντί να επεξεργάζεται αρχεία σε απλές γραμμικές ακολουθίες, η αναβαθμισμένη έκδοση εφαρμόζει τεμαχισμένη επεξεργασία με υπολογισμούς δυναμικού μεγέθους.

Η αρχική παραλλαγή Mario χρησιμοποιούσε απλή κρυπτογράφηση με ένα πέρασμα με σταθερά μήκη τμημάτων. Η αναβαθμισμένη έκδοση χρησιμοποιεί αραιές τεχνικές κρυπτογράφησης που επεξεργάζονται μόνο συγκεκριμένα μπλοκ αρχείων σε υπολογισμένες μετατοπίσεις, καθιστώντας τη στατική ανάλυση πολύ πιο δύσκολη.

.webp.jpeg)

Αυτή η βελτιωμένη προσέγγιση επεξεργάζεται αρχεία μη γραμμικά χρησιμοποιώντας πολύπλοκους μαθηματικούς τύπους που καθορίζουν τη σειρά επεξεργασίας με βάση το μέγεθος του αρχείου.

Το Mario στοχεύει επεκτάσεις αρχείων ειδικά για εικονικοποίηση, συμπεριλαμβανομένων αρχείων VMDK, VMEM, VMSD, VMSN και VSWP, μαζί με αρχεία αντιγράφων ασφαλείας Veeam.

Ο κρυπτογραφητής προσθέτει επεκτάσεις που περιέχουν “mario” σε κρυπτογραφημένα αρχεία, με αποτέλεσμα ονόματα αρχείων όπως “.emario”.

.webp)

Μετά την ολοκλήρωση της κρυπτογράφησης, ο Mario εμφανίζει λεπτομερή στατιστικά στοιχεία, συμπεριλαμβανομένων των αριθμών αρχείων, των όγκων κρυπτογραφημένων δεδομένων και των αποτελεσμάτων επεξεργασίας.

Η εξέλιξη από την απλή κρυπτογράφηση σε εξελιγμένες προσεγγίσεις πολλαπλών επιπέδων δείχνει πώς οι φορείς ransomware βελτιώνουν συνεχώς τις τεχνικές τους δυνατότητες, απαιτώντας έτσι από τους υπερασπιστές να υιοθετήσουν εξίσου προηγμένες στρατηγικές ανίχνευσης και απόκρισης.