Αποκαλύφθηκε η βασική υποδομή LockBit 5.0, αποκαλύπτοντας τη διεύθυνση IP 205.185.116.233 και ο τομέας karma0.xyz φιλοξενεί τον πιο πρόσφατο ιστότοπο διαρροής της ομάδας ransomware.

Σύμφωνα με τον ερευνητή Rakesh Krishnan, που φιλοξενείται υπό το AS53667 (PONYNET, που διαχειρίζεται η FranTech Solutions), ένα δίκτυο που χρησιμοποιείται συχνά για παράνομες δραστηριότητες, ο διακομιστής εμφανίζει μια σελίδα προστασίας DDoS με την επωνυμία “LOCKBITS.5.0”, επιβεβαιώνοντας τον ρόλο του στις λειτουργίες του ομίλου.

Αυτό το λειτουργικό σφάλμα ασφαλείας φτάνει εν μέσω της αναζωπύρωσης του LockBit με βελτιωμένες δυνατότητες κακόβουλου λογισμικού.

Ο Krishnan δημοσίευσε για πρώτη φορά τα ευρήματα στις 5 Δεκεμβρίου 2025, μέσω του X (πρώην Twitter), σημειώνοντας την πρόσφατη εγγραφή του τομέα και τους άμεσους δεσμούς με τις δραστηριότητες του LockBit 5.0.

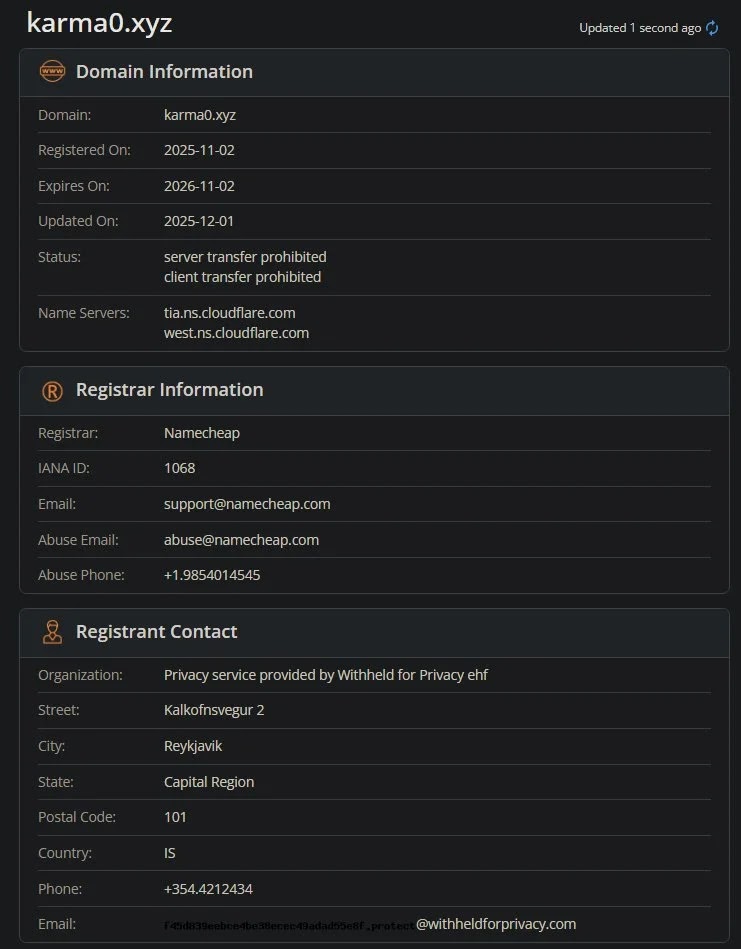

Τα αρχεία του WHOIS δείχνουν ότι το karma0.xyz εγγράφηκε στις 12 Απριλίου 2025, με λήξη τον Απρίλιο του 2026, χρησιμοποιώντας διακομιστές ονομάτων Cloudflare (iris.ns.cloudflare.com και tom.ns.cloudflare.com) και την προστασία απορρήτου Namecheap που καταγράφει το Ρέικιαβικ, Ισλανδία, ως τοποθεσία επικοινωνίας.

Η κατάσταση τομέα υποδηλώνει ότι η μεταφορά πελάτη απαγορεύεται, υποδηλώνοντας προσπάθειες για κλείδωμα του ελέγχου εν μέσω ελέγχου.

Οι σαρώσεις αποκαλύπτουν πολλές ανοιχτές θύρες στο 205.185.116.233, συμπεριλαμβανομένης της ευάλωτης απομακρυσμένης πρόσβασης, εκθέτοντας τον διακομιστή σε πιθανή διακοπή.

| Λιμάνι | Πρωτόκολλο | Συστατικό |

|---|---|---|

| 21 | TCP | Διακομιστής FTP |

| 80 | TCP | Apache/2.4.58 (Win64) OpenSSL/3.1.3 PHP/8.0.30 G7gGBXkXcAAcgxa.jpg |

| 3389 | TCP | RDP (WINDOWS-401V6QI) |

| 5000 | TCP | HTTP |

| 5985 | TCP | WinRM |

| 47001 | TCP | HTTP |

| 49666 | TCP | Διακομιστής αρχείων |

Το RDP στη θύρα 3389 ξεχωρίζει ως φορέας υψηλού κινδύνου, που ενδεχομένως επιτρέπει μη εξουσιοδοτημένη πρόσβαση στον κεντρικό υπολογιστή των Windows.

Το LockBit 5.0, το οποίο εμφανίστηκε γύρω στον Σεπτέμβριο του 2025, υποστηρίζει Windows, Linux και ESXi, διαθέτει τυχαιοποιημένες επεκτάσεις αρχείων, διαφυγή βάσει γεωγραφικής τοποθεσίας (παράλειψη ρωσικών συστημάτων) και επιταχυνόμενη κρυπτογράφηση μέσω XChaCha20.

Αυτή η έκθεση υπογραμμίζει τις συνεχιζόμενες αποτυχίες opsec για την ομάδα, που έχουν διακοπεί πολλές φορές, αλλά επίμονες. Οι υπερασπιστές θα πρέπει να αποκλείσουν αμέσως την IP και τον τομέα. οι ερευνητές μπορούν να παρακολουθούν για περαιτέρω διαρροές.