Η ιρανική ομάδα χάκερ MuddyWater που χρηματοδοτείται από το κράτος έχει βάλει στο στόχαστρο περισσότερες από 100 κυβερνητικές οντότητες σε επιθέσεις που ανέπτυξαν την έκδοση 4 του backdoor του Phoenix.

Ο παράγοντας απειλής είναι επίσης γνωστός ως Static Kitten, Mercury και Seedworm και στοχεύει συνήθως κυβερνητικούς και ιδιωτικούς οργανισμούς στην περιοχή της Μέσης Ανατολής.

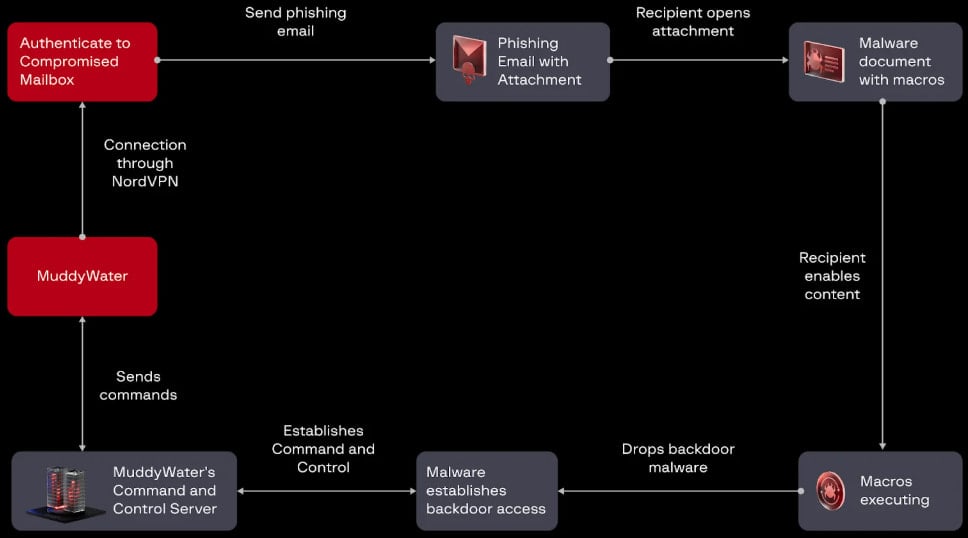

Από τις 19 Αυγούστου, οι χάκερ ξεκίνησαν μια καμπάνια phishing από έναν παραβιασμένο λογαριασμό στον οποίο είχαν πρόσβαση μέσω της υπηρεσίας NordVPN.

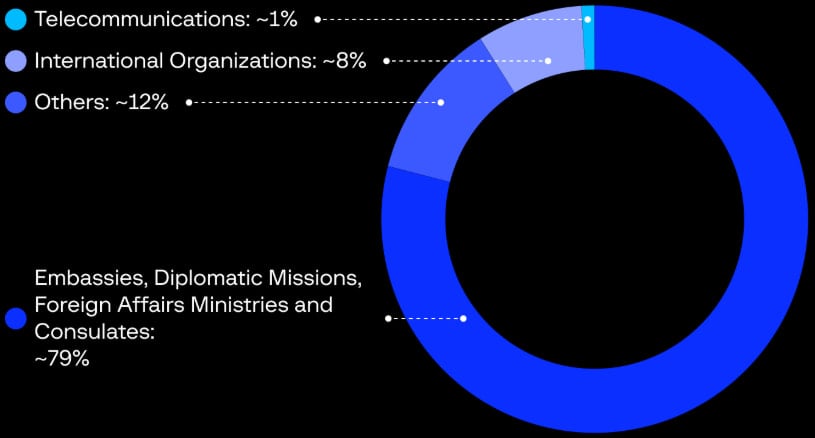

Τα μηνύματα ηλεκτρονικού ταχυδρομείου στάλθηκαν σε πολλούς κυβερνητικούς και διεθνείς οργανισμούς στη Μέση Ανατολή και τη Βόρεια Αφρική, αναφέρει σε σημερινή της έκθεση η εταιρεία κυβερνοασφάλειας Group-IB.

Σύμφωνα με τους ερευνητές, ο παράγοντας απειλής κατέρριψε το στοιχείο εντολής και ελέγχου (C2) του διακομιστή και του διακομιστή στις 24 Αυγούστου, πιθανώς υποδηλώνοντας ένα νέο στάδιο της επίθεσης που βασιζόταν σε άλλα εργαλεία και κακόβουλο λογισμικό για τη συλλογή πληροφοριών από παραβιασμένα συστήματα.

Οι περισσότεροι από τους στόχους αυτής της εκστρατείας MuddyWater είναι πρεσβείες, διπλωματικές αποστολές, υπουργεία εξωτερικών υποθέσεων και προξενεία.

Πηγή: Group-IB

Επιστροφή στις επιθέσεις μακροεντολών

Group-IB’s έρευνα αποκάλυψε ότι το MuddyWater χρησιμοποίησε μηνύματα ηλεκτρονικού ταχυδρομείου με κακόβουλα έγγραφα του Word με κώδικα μακροεντολής που αποκωδικοποιούσε και έγραφε στο δίσκο του προγράμματος φόρτωσης κακόβουλου λογισμικού FakeUpdate.

Τα μηνύματα ηλεκτρονικού ταχυδρομείου επισυνάπτουν κακόβουλα έγγραφα του Word που καθοδηγούν τους παραλήπτες να «ενεργοποιήσουν περιεχόμενο» στο Microsoft Office. Αυτή η ενέργεια ενεργοποιεί μια μακροεντολή VBA που εγγράφει το πρόγραμμα φόρτωσης κακόβουλου λογισμικού “FakeUpdate” στο δίσκο.

Δεν είναι σαφές τι ώθησε το MuddyWater να παραδώσει κακόβουλο λογισμικό μέσω κώδικα μακροεντολών που ήταν κρυμμένο στα έγγραφα του Office, καθώς η τεχνική ήταν δημοφιλής πριν από αρκετά χρόνια, όταν οι μακροεντολές εκτελούνταν αυτόματα κατά το άνοιγμα ενός εγγράφου.

Εφόσον η Microsoft απενεργοποίησε τις μακροεντολές από προεπιλογή, οι παράγοντες απειλών μετακινήθηκαν σε άλλες μεθόδους, μια πιο πρόσφατη ήταν η ClickFix, που χρησιμοποιήθηκε επίσης από το MuddyWater σε προηγούμενες καμπάνιες.

Οι ερευνητές του Group-IB λένε ότι ο φορτωτής στις πιο πρόσφατες επιθέσεις του MuddyWater αποκρυπτογραφεί την κερκόπορτα του Phoenix, η οποία είναι ένα ενσωματωμένο ωφέλιμο φορτίο κρυπτογραφημένο με AES.

Το κακόβουλο λογισμικό είναι γραμμένο στο “C:\ProgramData\sysprocupdate.exe” και καθορίζει την επιμονή τροποποιώντας την καταχώρηση μητρώου των Windows με διαμορφώσεις για τον τρέχοντα χρήστη, συμπεριλαμβανομένης της εφαρμογής που θα πρέπει να εκτελείται ως κέλυφος μετά τη σύνδεση στο σύστημα.

Πηγή: Group-IB

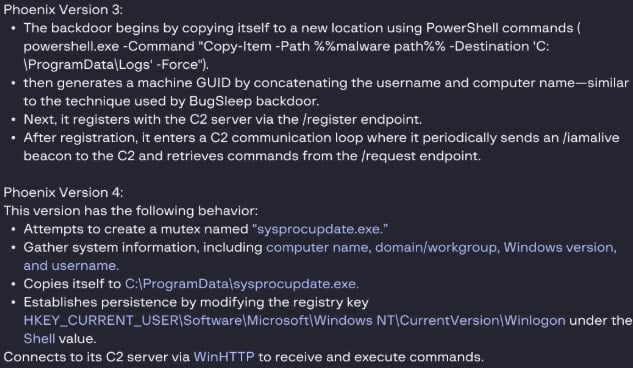

Κλέφτης Phoenix και Chrome

Η κερκόπορτα του Phoenix έχει τεκμηριωθεί σε προηγούμενες επιθέσεις MuddyWater και η παραλλαγή που χρησιμοποιείται σε αυτήν την καμπάνια, η έκδοση 4, περιλαμβάνει έναν πρόσθετο μηχανισμό επιμονής που βασίζεται σε COM και αρκετές λειτουργικές διαφορές.

Πηγή: Group-IB

Το κακόβουλο λογισμικό συλλέγει πληροφορίες σχετικά με το σύστημα, όπως όνομα υπολογιστή, τομέα, έκδοση Windows και όνομα χρήστη, για το προφίλ του θύματος. Συνδέεται με το command-and-control (C2) μέσω WinHTTP και αρχίζει να κάνει beacon και poll για εντολές.

Το Group-IB έχει επιβεβαιώσει ότι οι ακόλουθες εντολές υποστηρίζονται στο Phoenix v4:

- 65 — Κοιμήσου

- 68 — Μεταφόρτωση αρχείου

- 85 — Λήψη αρχείου

- 67 — Κέλυφος εκκίνησης

- 83 — Ενημέρωση του διαστήματος ύπνου

Ένα άλλο εργαλείο που χρησιμοποιείται το MuddyWater σε αυτές τις επιθέσεις είναι ένας προσαρμοσμένος infostealer που επιχειρεί να εκμεταλλευτεί τη βάση δεδομένων από τα προγράμματα περιήγησης Chrome, Opera, Brave και Edge, να εξαγάγει διαπιστευτήρια και να αρπάξει το κύριο κλειδί για να τα αποκρυπτογραφήσει.

Στην υποδομή C2 του MuddyWater, οι ερευνητές βρήκαν επίσης το βοηθητικό πρόγραμμα PDQ για ανάπτυξη και διαχείριση λογισμικού και το εργαλείο Action1 RMM (Remote Monitoring and Management). Το PDQ έχει χρησιμοποιηθεί σε επιθέσεις που αποδίδονται σε Ιρανούς χάκερ.

Το Group-IB αποδίδει τις επιθέσεις στο MuddyWater με υψηλή εμπιστοσύνη, με βάση τη χρήση οικογενειών κακόβουλου λογισμικού και μακροεντολών που παρατηρήθηκαν σε προηγούμενες καμπάνιες, τη χρήση κοινών τεχνικών αποκωδικοποίησης συμβολοσειρών σε νέο κακόβουλο λογισμικό παρόμοιο με παλαιότερα χρησιμοποιούμενες οικογένειες και τα συγκεκριμένα μοτίβα στόχευσης.

VIA: bleepingcomputer.com