Μια παγκόσμια εταιρεία αποθήκευσης δεδομένων και υποδομής έπεσε θύμα μιας σοβαρής επίθεσης ransomware που ενορχηστρώθηκε από τον Howling Scorpius, την ομάδα που είναι υπεύθυνη για τη διανομή του Akira ransomware.

Το περιστατικό ξεκίνησε με αυτό που φαινόταν να είναι ένας συνήθης έλεγχος ασφαλείας σε έναν παραβιασμένο ιστότοπο αντιπροσωπείας αυτοκινήτων. Ένας υπάλληλος έκανε κλικ σε κάτι που φαινόταν σαν μια τυπική προτροπή επαλήθευσης για να αποδείξει ότι ήταν άνθρωπος.

Αυτή η μεμονωμένη αλληλεπίδραση πυροδότησε έναν συμβιβασμό 42 ημερών που αποκάλυψε κρίσιμα τρωτά σημεία στην υποδομή ασφαλείας της εταιρείας και έδειξε πώς η κοινωνική μηχανική συνεχίζει να παρακάμπτει ακόμη και τις άμυνες εταιρικής ποιότητας.

Η επίθεση αξιοποίησε το ClickFix, μια εξελιγμένη τακτική κοινωνικής μηχανικής που συγκαλύπτει την παράδοση κακόβουλου λογισμικού ως νόμιμους ελέγχους ασφαλείας.

Όταν ο ανυποψίαστος υπάλληλος αλληλεπιδρούσε με το ψεύτικο CAPTCHA, κατέβασε εν αγνοία του κακόβουλο λογισμικό SectopRAT, ένα Trojan απομακρυσμένης πρόσβασης που βασίζεται σε .NET. Αυτό το κακόβουλο λογισμικό έδωσε στον Howling Scorpius την αρχική του βάση στο δίκτυο του οργανισμού.

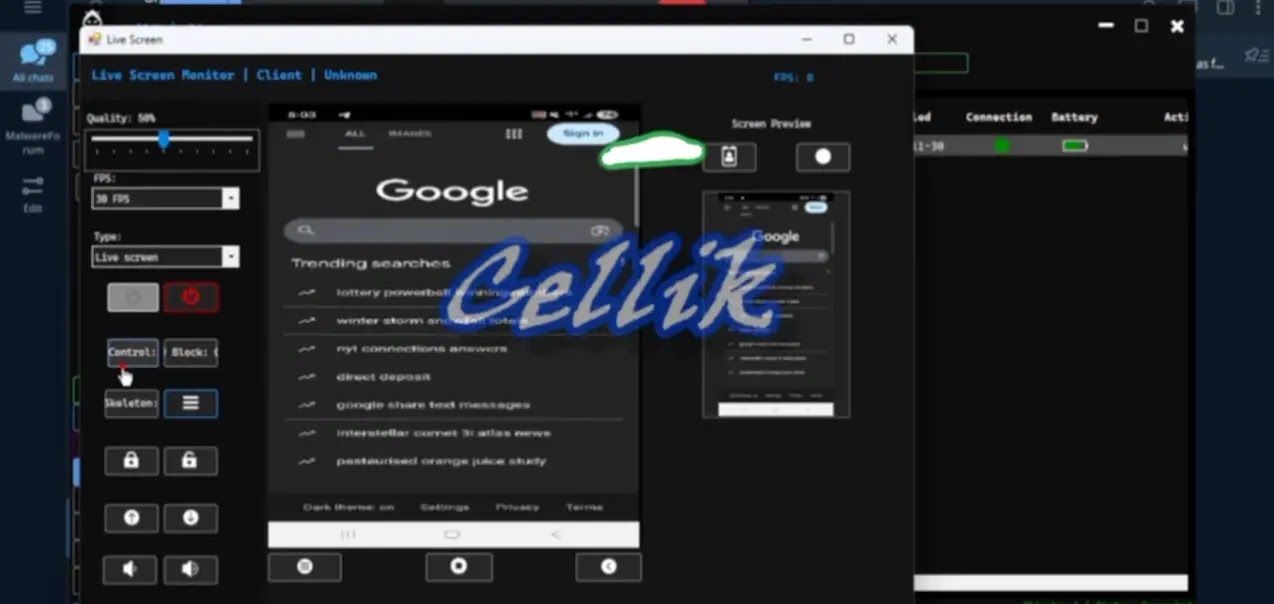

Αναλυτές ασφαλείας της Palo Alto Networks αναγνωρισθείς ότι το SectopRAT λειτουργεί σε κατάσταση μυστικότητας, επιτρέποντας στους εισβολείς να ελέγχουν απομακρυσμένα τα μολυσμένα συστήματα, να παρακολουθούν τη δραστηριότητα των χρηστών, να κλέβουν ευαίσθητα δεδομένα και να εκτελούν εντολές χωρίς εντοπισμό.

Οι εισβολείς δημιούργησαν μια κερκόπορτα εντολών και ελέγχου σε έναν διακομιστή και άρχισαν αμέσως να χαρτογραφούν την εικονική υποδομή για να σχεδιάσουν τις επόμενες κινήσεις τους.

Μηχανισμός μόλυνσης

Ο μηχανισμός μόλυνσης απέδειξε την τεχνική πολυπλοκότητα των επιτιθέμενων. Τις επόμενες 42 ημέρες, ο Howling Scorpius παραβίασε πολλούς προνομιούχους λογαριασμούς, συμπεριλαμβανομένων των διαχειριστών τομέα.

Μετακινήθηκαν πλευρικά μέσω του δικτύου χρησιμοποιώντας πρωτόκολλα Remote Desktop Protocol (RDP), Secure Shell (SSH) και Server Message Block (SMB).

Η ομάδα είχε πρόσβαση σε ελεγκτές τομέα, οργάνωσε τεράστια αρχεία δεδομένων χρησιμοποιώντας το WinRAR σε πολλαπλά κοινόχρηστα αρχεία και περιστράφηκε από έναν τομέα επιχειρηματικής μονάδας στο εταιρικό περιβάλλον και τελικά στους πόρους cloud.

Πριν από την ανάπτυξη του ωφέλιμου φορτίου ransomware Akira, οι εισβολείς διέγραψαν κοντέινερ αποθήκευσης αντιγράφων ασφαλείας και διέφυγαν σχεδόν ένα terabyte δεδομένων χρησιμοποιώντας το FileZillaPortable.

Στη συνέχεια ανέπτυξαν το Akira ransomware σε διακομιστές σε τρία ξεχωριστά δίκτυα, με αποτέλεσμα οι εικονικές μηχανές να βγουν εκτός σύνδεσης και να σταματήσουν εντελώς τις λειτουργίες. Οι δράστες ζήτησαν λύτρα.

Το περιστατικό αποκάλυψε ένα κρίσιμο κενό ασφαλείας: ενώ ο οργανισμός είχε αναπτύξει δύο λύσεις ανίχνευσης και απόκρισης τερματικού σημείου (EDR) εταιρικής ποιότητας που καταγράφουν όλες τις κακόβουλες δραστηριότητες, αυτά τα εργαλεία παρήγαγαν πολύ λίγες ειδοποιήσεις.

Τα αρχεία καταγραφής ασφαλείας περιείχαν πλήρη αρχεία για κάθε ύποπτη σύνδεση και πλευρική κίνηση, αλλά η έλλειψη κατάλληλης ειδοποίησης άφησε κρίσιμα στοιχεία κρυμμένα σε κοινή θέα.

Το Palo Alto Networks Unit 42 απάντησε διεξάγοντας μια περιεκτική έρευνα, ανακατασκευάζοντας την πλήρη διαδρομή επίθεσης και διαπραγματεύοντας τη ζήτηση λύτρων μειώνοντας κατά περίπου 68 τοις εκατό.