Ένα νέο δείγμα της κερκόπορτας ToneShell, που εμφανίζεται συνήθως σε κινεζικές καμπάνιες κυβερνοκατασκοπείας, έχει παραδοθεί μέσω ενός φορτωτή λειτουργίας πυρήνα σε επιθέσεις εναντίον κυβερνητικών οργανισμών.

Η κερκόπορτα έχει αποδοθεί στον όμιλο Mustang Panda, γνωστό και ως HoneyMyte ή Bronze President, που στοχεύει συνήθως κυβερνητικές υπηρεσίες, ΜΚΟ, δεξαμενές σκέψης και άλλους οργανισμούς υψηλού προφίλ παγκοσμίως.

Ερευνητές ασφαλείας της Kaspersky ανέλυσαν ένα κακόβουλο πρόγραμμα οδήγησης αρχείων που βρέθηκε σε συστήματα υπολογιστών στην Ασία και ανακάλυψαν ότι έχει χρησιμοποιηθεί σε εκστρατείες τουλάχιστον από τον Φεβρουάριο του 2025 εναντίον κυβερνητικών οργανισμών στη Μιανμάρ, την Ταϊλάνδη και άλλες ασιατικές χώρες.

Τα στοιχεία έδειξαν ότι οι παραβιασμένες οντότητες είχαν προηγούμενες μολύνσεις με παλαιότερες παραλλαγές ToneShell, κακόβουλο λογισμικό PlugX ή τον ιό τύπου worm ToneDisk USB, που επίσης αποδόθηκε σε Κινέζους χάκερ που χρηματοδοτούνται από το κράτος.

Νέο rootkit σε λειτουργία πυρήνα

Σύμφωνα με την Kaspersky, η νέα κερκόπορτα ToneShell αναπτύχθηκε από ένα πρόγραμμα οδήγησης μίνι φίλτρου που ονομάζεται ProjectConfiguration.sys και υπογεγραμμένο με κλεμμένο ή διαρροή πιστοποιητικό, το οποίο ισχύει μεταξύ 2012 και 2015 και έχει εκδοθεί στην Guangzhou Kingteller Technology Co., Ltd.

Τα μίνι φίλτρα είναι προγράμματα οδήγησης σε λειτουργία πυρήνα που συνδέονται στη στοίβα I/O του συστήματος αρχείων των Windows και μπορούν να επιθεωρήσουν, να τροποποιήσουν ή να αποκλείσουν λειτουργίες αρχείων. Λογισμικό ασφαλείας, εργαλεία κρυπτογράφησης και βοηθητικά προγράμματα δημιουργίας αντιγράφων ασφαλείας συνήθως χρησιμοποιούν τους.

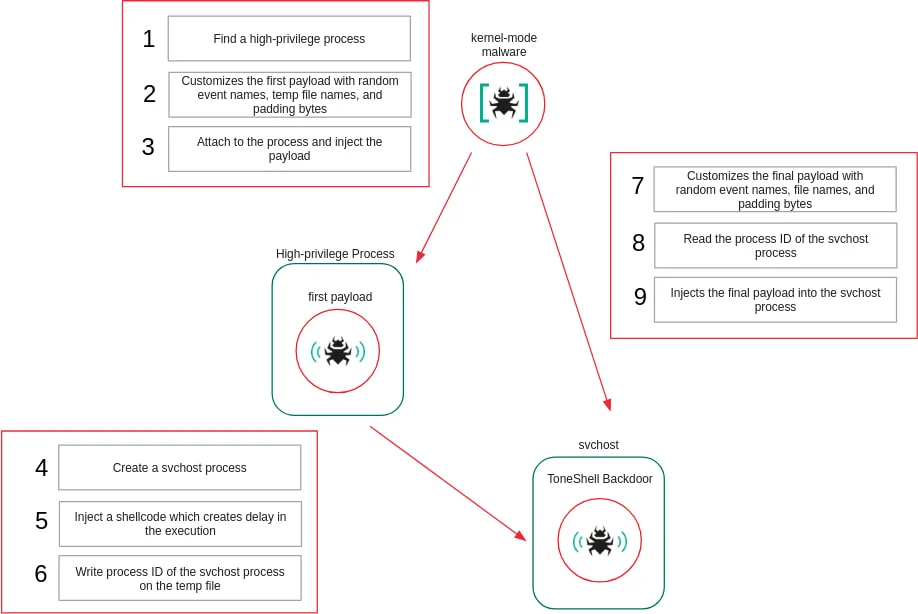

ProjectConfiguration.sys ενσωματώνει δύο κελύφους λειτουργίας χρήστη στην ενότητα .data, ο καθένας εκτελούμενος ως ξεχωριστό νήμα λειτουργίας χρήστη που θα εισαχθεί σε διαδικασίες λειτουργίας χρήστη.

Για να αποφύγει τη στατική ανάλυση, το πρόγραμμα οδήγησης επιλύει τα απαιτούμενα API του πυρήνα κατά το χρόνο εκτέλεσης απαριθμώντας φορτωμένες μονάδες πυρήνα και αντιστοίχιση κατακερματισμών συναρτήσεων, αντί να εισάγει απευθείας συναρτήσεις.

Εγγράφεται ως πρόγραμμα οδήγησης μίνι φίλτρου και παρεμποδίζει τις λειτουργίες του συστήματος αρχείων που σχετίζονται με τη διαγραφή και τη μετονομασία. Όταν τέτοιες λειτουργίες στοχεύουν το ίδιο το πρόγραμμα οδήγησης, μπλοκάρονται αναγκάζοντας το αίτημα να αποτύχει.

Το πρόγραμμα οδήγησης προστατεύει επίσης τα κλειδιά μητρώου που σχετίζονται με την υπηρεσία καταχωρώντας μια επανάκληση μητρώου και αρνούμενοι τις προσπάθειες δημιουργίας ή ανοίγματός τους. Για να εξασφαλίσει προτεραιότητα σε σχέση με τα προϊόντα ασφαλείας, επιλέγει ένα υψόμετρο μίνι φίλτρου πάνω από το δεσμευμένο εύρος προστασίας από ιούς.

Επιπλέον, το rootkit παρεμβαίνει στο Microsoft Defender τροποποιώντας τη διαμόρφωση του προγράμματος οδήγησης WdFilter, ώστε να μην φορτώνεται στη στοίβα I/O.

Για να προστατεύσει τα ωφέλιμα φορτία λειτουργίας χρήστη με έγχυση, το πρόγραμμα οδήγησης διατηρεί μια λίστα με προστατευμένα αναγνωριστικά διεργασιών, αρνείται την πρόσβαση χειρισμού σε αυτές τις διεργασίες κατά την εκτέλεση των ωφέλιμων φορτίων και αφαιρεί την προστασία μόλις ολοκληρωθεί η εκτέλεση.

“Είναι η πρώτη φορά που βλέπουμε το ToneShell να παραδίδεται μέσω ενός φορτωτή λειτουργίας πυρήνα, παρέχοντάς του προστασία από την παρακολούθηση της λειτουργίας χρήστη και επωφελούμενο από τις δυνατότητες rootkit του προγράμματος οδήγησης που κρύβει τη δραστηριότητά του από εργαλεία ασφαλείας.” λέει η Kaspersky.

Πηγή: Kaspersky

Νέα παραλλαγή ToneShell

Η νέα παραλλαγή της κερκόπορτας ToneShell που ανέλυσε η Kaspersky διαθέτει αλλαγές και stealth βελτιώσεις. Το κακόβουλο λογισμικό χρησιμοποιεί τώρα ένα νέο σχήμα αναγνώρισης κεντρικού υπολογιστή που βασίζεται σε μια αγορά αναγνωριστικού κεντρικού υπολογιστή 4 byte αντί για το GUID των 16 byte που χρησιμοποιήθηκε προηγουμένως, και επίσης εφαρμόζει συσκότιση της κυκλοφορίας δικτύου με ψεύτικες κεφαλίδες TLS.

Όσον αφορά τις υποστηριζόμενες απομακρυσμένες λειτουργίες, το backdoor υποστηρίζει πλέον τις ακόλουθες εντολές:

- 0x1 — Δημιουργήστε ένα προσωρινό αρχείο για εισερχόμενα δεδομένα

- 0x2 / 0x3 — Λήψη αρχείου

- 0x4 — Ακύρωση λήψης

- 0x7 — Δημιουργήστε ένα απομακρυσμένο κέλυφος μέσω ενός σωλήνα

- 0x8 — Λήψη εντολής χειριστή

- 0x9 — Τερματικό κέλυφος

- 0xA / 0xB — Μεταφόρτωση αρχείου

- 0xC — Ακύρωση μεταφόρτωσης

- 0xD — Κλείσιμο σύνδεσης

Η Kaspersky συμβουλεύει ότι η εγκληματολογία μνήμης είναι το κλειδί για την αποκάλυψη λοιμώξεων ToneShell που υποστηρίζονται από το νέο εγχυτήρα λειτουργίας πυρήνα.

Οι ερευνητές έχουν μεγάλη εμπιστοσύνη στο να αποδώσουν το νέο δείγμα κερκόπορτας ToneShell στην ομάδα κυβερνοκατασκοπείας Mustang Panda. Εκτιμούν ότι ο παράγοντας απειλής έχει εξελίξει τις τακτικές, τις τεχνικές και τις διαδικασίες του για να αποκτήσει επιχειρησιακή μυστικότητα και ανθεκτικότητα.

Η εταιρεία κυβερνοασφάλειας παρέχει στην έκθεσή της μια σύντομη λίστα δεικτών συμβιβασμού (IoCs) για να βοηθήσει τους οργανισμούς να εντοπίσουν εισβολές Mustang Panda και να αμυνθούν εναντίον τους.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com