Οι εισβολείς εκμεταλλεύονται μια ευπάθεια κλιμάκωσης προνομίων κρίσιμης σοβαρότητας (CVE-2025–8489) στην προσθήκη King Addons for Elementor για το WordPress, η οποία τους επιτρέπει να αποκτούν δικαιώματα διαχείρισης κατά τη διαδικασία εγγραφής.

Η δραστηριότητα απειλής ξεκίνησε στις 31 Οκτωβρίου, μόλις μια μέρα μετά τη δημόσια αποκάλυψη του θέματος. Μέχρι στιγμής, ο σαρωτής ασφαλείας Wordfence από την Defiant, μια εταιρεία που παρέχει υπηρεσίες ασφαλείας για ιστότοπους WordPress, έχει μπλοκάρει περισσότερες από 48.400 προσπάθειες εκμετάλλευσης.

Το King Addons είναι ένα πρόσθετο τρίτου μέρους για το Elementor, ένα δημοφιλές πρόσθετο δημιουργίας οπτικών σελίδων για ιστότοπους WordPress. Χρησιμοποιείται σε περίπου 10.000 ιστότοπους, παρέχοντας πρόσθετα widget, πρότυπα και δυνατότητες.

Το CVE-2025–8489, που ανακαλύφθηκε από τον ερευνητή Peter Thaleikis, είναι ένα ελάττωμα στον χειριστή εγγραφής της προσθήκης που επιτρέπει σε οποιονδήποτε εγγράφεται να προσδιορίζει τον ρόλο χρήστη του στον ιστότοπο, συμπεριλαμβανομένου του ρόλου διαχειριστή, χωρίς να επιβάλλει κανέναν περιορισμό.

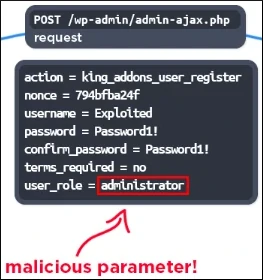

Σύμφωνα με παρατηρήσεις από το Wordfenceοι επιτιθέμενοι στέλνουν ένα επεξεργασμένοadmin-ajax.php“αίτημα διευκρινίζοντας”user_role=διαχειριστήςγια να δημιουργήσετε απατεώνες λογαριασμούς διαχειριστή σε στοχευμένους ιστότοπους.

Πηγή: Wordfence

Οι ερευνητές παρατήρησαν μια κορύφωση στη δραστηριότητα εκμετάλλευσης μεταξύ 9 και 10 Νοεμβρίου, με δύο διευθύνσεις IP να είναι οι πιο ενεργές: 45.61.157.120 (28.900 προσπάθειες) και 2602:fa59:3:424::1 (16.900 προσπάθειες).

Το Wordfence παρέχει μια πιο εκτενή λίστα με προσβλητικές διευθύνσεις IP και συνιστά στους διαχειριστές του ιστότοπου να τις αναζητούν στα αρχεία καταγραφής. Η παρουσία νέων λογαριασμών διαχειριστή είναι επίσης ένα σαφές σημάδι συμβιβασμού.

Συνιστάται στους ιδιοκτήτες ιστοτόπων να κάνουν αναβάθμιση στην έκδοση 51.1.35 του King Addons, η οποία απευθύνεται στο CVE-2025–8489, που κυκλοφόρησε στις 25 Σεπτεμβρίου.

Οι ερευνητές του Wordfence προειδοποιούν επίσης για μια άλλη κρίσιμη ευπάθεια στο Advanced Custom Fields: Extended plugin, ενεργό σε περισσότερους από 100.000 ιστότοπους WordPress, το οποίο μπορεί να εκμεταλλευτεί ένας εισβολέας χωρίς έλεγχο ταυτότητας για την εκτέλεση κώδικα από απόσταση.

Το ελάττωμα επηρεάζει τις εκδόσεις 0.9.0.5 έως 0.9.1.1 της προσθήκης και επί του παρόντος παρακολουθείται ως CVE-2025-13486. Ανακαλύφθηκε και αναφέρθηκε υπεύθυνα από Marcin Dudekεπικεφαλής της εθνικής ομάδας αντιμετώπισης καταστάσεων έκτακτης ανάγκης υπολογιστών (CERT) στην Πολωνία.

Η ευπάθεια οφείλεται στο ότι η συνάρτηση δέχεται την είσοδο του χρήστη και στη συνέχεια τη μεταβιβάζει μέσω call_user_func_array(),» Wordfence εξηγεί.

“Αυτό καθιστά δυνατό για τους εισβολείς χωρίς έλεγχο ταυτότητας να εκτελούν αυθαίρετο κώδικα στον διακομιστή, ο οποίος μπορεί να αξιοποιηθεί για την εισαγωγή κερκόπορτων ή τη δημιουργία νέων λογαριασμών χρηστών διαχειριστή.”

Το ζήτημα ασφαλείας αναφέρθηκε στις 18 Νοεμβρίου και ο προμηθευτής προσθηκών το αντιμετώπισε στην έκδοση 0.9.2 του Advanced Custom Fields: Extended, που κυκλοφόρησε μια ημέρα μετά τη λήψη της αναφοράς ευπάθειας.

Δεδομένου ότι το ελάττωμα μπορεί να αξιοποιηθεί χωρίς έλεγχο ταυτότητας μόνο μέσω ενός επεξεργασμένου αιτήματος, η δημόσια αποκάλυψη τεχνικών λεπτομερειών είναι πιθανό να προκαλέσει κακόβουλη δραστηριότητα.

Συνιστάται στους κατόχους ιστοτόπων να μετακινηθούν στην πιο πρόσφατη έκδοση το συντομότερο δυνατό ή να απενεργοποιήσουν την προσθήκη στους ιστότοπούς τους.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com