Η Επιχείρηση ForumTrol, μια προηγμένη ομάδα επίμονων απειλών, έχει ξεκινήσει μια νέα στοχευμένη εκστρατεία phishing εναντίον Ρώσων πολιτικών επιστημόνων και ερευνητών.

Αυτή η εξελιγμένη επιχείρηση συνεχίζει το μοτίβο κυβερνοεπιθέσεων της ομάδας που ξεκίνησε τον Μάρτιο του 2025 με την εκμετάλλευση του CVE-2025-2783, μιας ευπάθειας μηδενικής ημέρας στο Google Chrome.

Η ομάδα απειλών ανέπτυξε στο παρελθόν σπάνιο κακόβουλο λογισμικό όπως το LeetAgent backdoor και το λογισμικό υποκλοπής Dante, που αναπτύχθηκε από την Memento Labs.

Σε αντίθεση με την ανοιξιάτικη εκστρατεία τους που στόχευε οργανισμούς, αυτή η πρόσφατη επιχείρηση επικεντρώνεται σε μεμονωμένους μελετητές στις πολιτικές επιστήμες, τις διεθνείς σχέσεις και τα παγκόσμια οικονομικά σε μεγάλα ρωσικά πανεπιστήμια και ερευνητικά ιδρύματα.

Η καμπάνια επίθεσης χρησιμοποιεί προσεκτικά δημιουργημένα μηνύματα ηλεκτρονικού ψαρέματος που αποστέλλονται από το support@e-library[.]wiki, που υποδύεται τη νόμιμη επιστημονική ηλεκτρονική βιβλιοθήκη eLibrary.

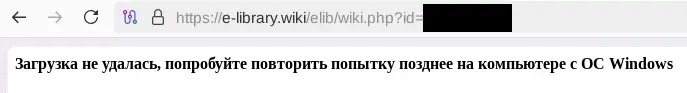

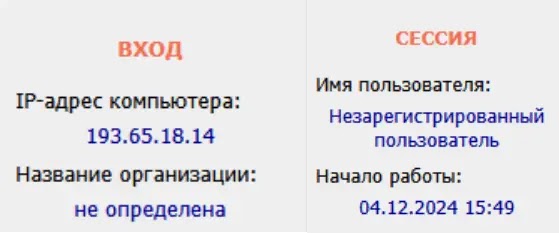

Οι παραλήπτες λαμβάνουν μηνύματα που τους προτρέπουν να κατεβάσουν αναφορές λογοκλοπής μέσω κακόβουλων συνδέσμων που έχουν μορφοποιηθεί ως https://e-library[.]wiki/elib/wiki.php?id=.

Κάνοντας κλικ σε αυτούς τους συνδέσμους γίνονται λήψη εξατομικευμένων αρχείων αρχειοθέτησης με το πλήρες όνομα του θύματος σε μορφή LastName_FirstName_Patronymic.zip.

Οι φορείς απειλών επέδειξαν προηγμένη προετοιμασία με την εγγραφή του κακόβουλου τομέα τον Μάρτιο του 2025, έξι μήνες πριν από την έναρξη της καμπάνιας, επιτρέποντας στον τομέα να αποκτήσει φήμη και να αποφύγει τα φίλτρα ανεπιθύμητης αλληλογραφίας.

Επίσης, κλωνοποίησαν τη νόμιμη αρχική σελίδα της ηλεκτρονικής βιβλιοθήκης και εφάρμοσαν προστατευτικούς μηχανισμούς για τον περιορισμό των επαναλαμβανόμενων λήψεων, εμποδίζοντας την ανάλυση ασφαλείας.

Securelist ερευνητές αναγνωρισθείς αυτή τη νέα καμπάνια τον Οκτώβριο του 2025, λίγες μέρες πριν παρουσιάσουν την έκθεσή τους για το ForumTrol στο Security Analyst Summit.

Η έρευνα αποκάλυψε ότι οι επιτιθέμενοι εξατομίκευσαν προσεκτικά την προσέγγισή τους, ερευνώντας συγκεκριμένους στόχους και προσαρμόζοντας κάθε επίθεση.

Ο κακόβουλος ιστότοπος εντόπισε ακόμη και συσκευές που δεν ήταν Windows και ώθησε τους χρήστες να έχουν πρόσβαση στο περιεχόμενο από υπολογιστές Windows, δείχνοντας την τεχνική πολυπλοκότητα της λειτουργίας.

Αυτή η στοχευμένη προσέγγιση, σε συνδυασμό με τεχνικές γήρανσης τομέα, καταδεικνύει τη δέσμευση της ομάδας να αποφύγει τον εντοπισμό και να μεγιστοποιήσει τα ποσοστά επιτυχίας μόλυνσης.

Αλυσίδα μόλυνσης και παράδοση ωφέλιμου φορτίου

Τα κακόβουλα αρχεία περιέχουν ένα αρχείο συντόμευσης με το όνομα του θύματος και έναν κατάλογο .Thumbs με περίπου 100 αρχεία εικόνων με ρωσική ονομασία που προστέθηκαν ως δόλωμα για να αποφευχθεί η δημιουργία υποψιών.

.webp.jpeg)

Όταν οι χρήστες κάνουν κλικ στη συντόμευση, εκτελεί μια δέσμη ενεργειών PowerShell που κατεβάζει και εκτελεί ένα ωφέλιμο φορτίο που βασίζεται σε PowerShell από τον κακόβουλο διακομιστή.

Αυτό το ωφέλιμο φορτίο έρχεται σε επαφή με το https://e-library[.]wiki/elib/query.php για να ανακτήσετε ένα αρχείο DLL, το οποίο αποθηκεύεται στο %localappdata%\Microsoft\Windows\Explorer\iconcache_.dll.

Το κακόβουλο λογισμικό αποκαθιστά την επιμονή χρησιμοποιώντας το COM Hijacking γράφοντας τη διαδρομή DLL στο κλειδί μητρώου HKCR\CLSID{1f486a52-3cb1-48fd-8f50-b8dc300d9f9d}\InProcServer32, μια τεχνική ForumTrol που χρησιμοποιήθηκε σε προηγούμενες επιθέσεις άνοιξης.

Τέλος, ένα decoy PDF που περιέχει μια θολή αναφορά λογοκλοπής ανοίγει αυτόματα για να διατηρήσει την εξαπάτηση, ενώ ο φορτωτής με ασάφεια OLLVM αναπτύσσει το πλαίσιο Tuoni, ένα εμπορικό κόκκινο εργαλείο ομαδοποίησης που παρέχει στους εισβολείς δυνατότητες απομακρυσμένης πρόσβασης.