Πολλοί παράγοντες απειλών διακυβεύουν λογαριασμούς Microsoft 365 σε επιθέσεις phishing που αξιοποιούν τον μηχανισμό εξουσιοδότησης κώδικα συσκευής OAuth.

Οι εισβολείς εξαπατούν τα θύματα να εισαγάγουν έναν κωδικό συσκευής στη νόμιμη σελίδα σύνδεσης συσκευής της Microsoft, εξουσιοδοτώντας εν αγνοία τους μια εφαρμογή που ελέγχεται από τον εισβολέα και παραχωρώντας τους πρόσβαση στον λογαριασμό-στόχο χωρίς να κλέψουν διαπιστευτήρια ή να παρακάμψουν τον έλεγχο ταυτότητας πολλαπλών παραγόντων (MFA).

Αν και η μέθοδος δεν είναι καινούργια, η εταιρεία ασφάλειας email Proofpoint λέει ότι αυτές οι επιθέσεις έχουν αυξηθεί σημαντικά σε όγκο από τον Σεπτέμβριο και αφορούν τόσο κυβερνοεγκληματίες με οικονομικά κίνητρα, όπως το TA2723, όσο και παράγοντες απειλών που ευθυγραμμίζονται με το κράτος.

“Η Proofpoint Threat Research παρατήρησε πολλαπλά συμπλέγματα απειλών που χρησιμοποιούν phishing κώδικα συσκευής για να εξαπατήσουν τους χρήστες ώστε να παραχωρήσουν σε έναν παράγοντα απειλής πρόσβαση στον λογαριασμό τους στο Microsoft 365″, προειδοποίησε η εταιρεία ασφαλείας, προσθέτοντας ότι οι εκτεταμένες καμπάνιες που χρησιμοποιούν αυτές τις ροές επιθέσεων είναι “εξαιρετικά ασυνήθιστες”.

Εργαλεία και καμπάνιες

Οι αλυσίδες επιθέσεων που παρατήρησε η Proofpoint στις καμπάνιες έχουν μικρές παραλλαγές, αλλά όλες περιλαμβάνουν την εξαπάτηση των θυμάτων ώστε να εισάγουν έναν κωδικό συσκευής στις νόμιμες πύλες σύνδεσης συσκευών της Microsoft.

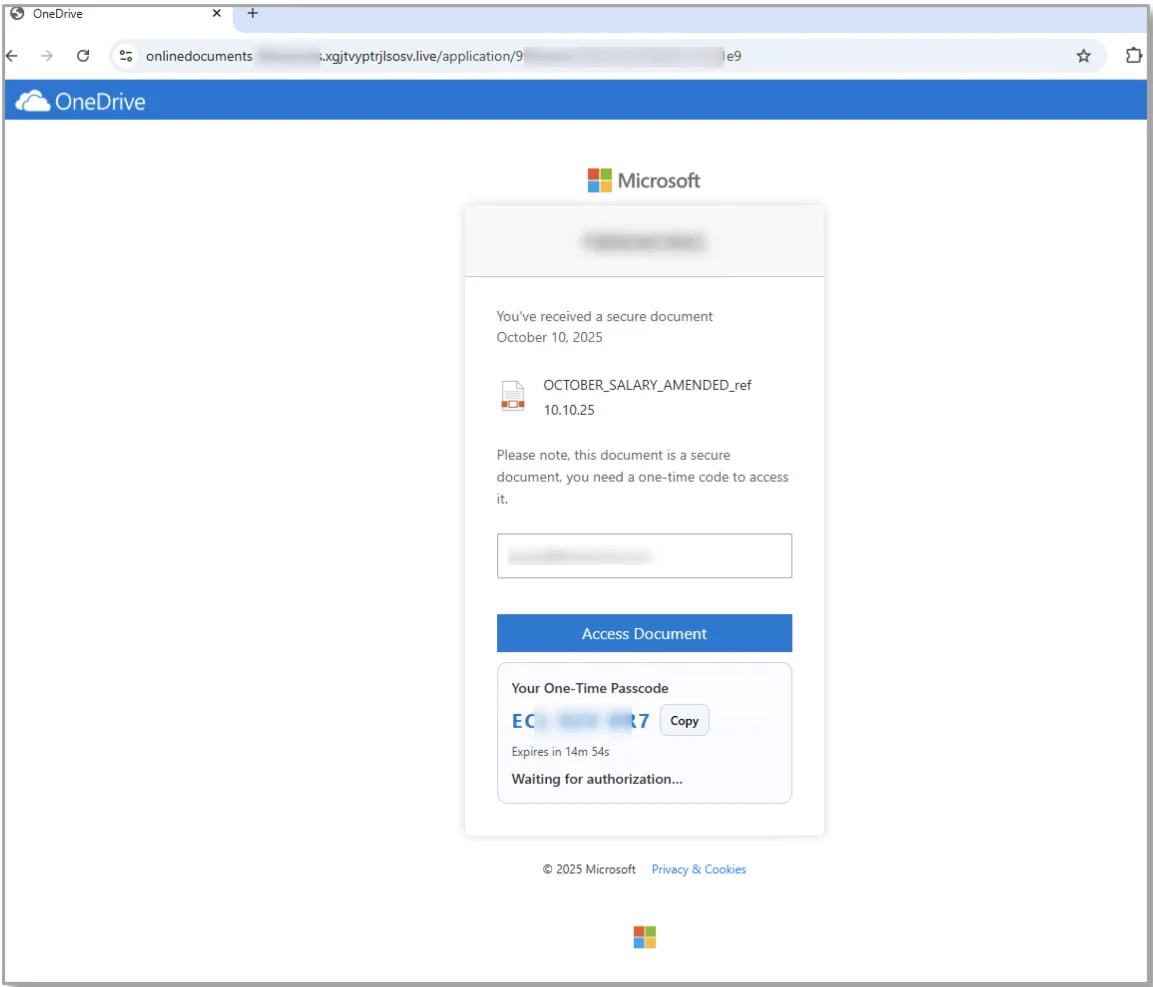

Σε ορισμένες περιπτώσεις, ο κωδικός της συσκευής παρουσιάζεται ως κωδικός πρόσβασης μίας χρήσης, ενώ το δέλεαρ μπορεί να είναι μια συμβολική ειδοποίηση εκ νέου εξουσιοδότησης σε άλλες.

Οι ερευνητές παρατήρησαν δύο κιτ phishing που χρησιμοποιήθηκαν στις επιθέσεις, συγκεκριμένα το SquarePhish v1 και v2 και το Graphish, τα οποία απλοποιούν τη διαδικασία phishing.

Το SquarePhish είναι ένα δημοσίως διαθέσιμο κόκκινο εργαλείο ομαδοποίησης που στοχεύει τις ροές εξουσιοδότησης εκχώρησης συσκευών OAuth μέσω κωδικών QR, μιμούμενοι τις νόμιμες ρυθμίσεις Microsoft MFA/TOTP.

Το Graphish είναι ένα κακόβουλο κιτ ηλεκτρονικού ψαρέματος που μοιράζεται σε υπόγεια φόρουμ, υποστηρίζοντας κατάχρηση OAuth, Εγγραφές εφαρμογών Azure και επιθέσεις αντιπάλου στη μέση (AiTM).

Όσον αφορά τις εκστρατείες που παρατήρησαν το Proofpoint, οι ερευνητές τόνισαν τρεις στην έκθεση:

- Επιθέσεις μπόνους μισθού – Μια καμπάνια που χρησιμοποιεί δολώματα κοινής χρήσης εγγράφων και τοπικό branding εταιρείας για να δελεάσει τους παραλήπτες να κάνουν κλικ σε συνδέσμους σε ιστότοπους που ελέγχονται από τους εισβολείς. Στη συνέχεια, τα θύματα λαμβάνουν οδηγίες να ολοκληρώσουν τον “ασφαλή έλεγχο ταυτότητας” εισάγοντας έναν παρεχόμενο κωδικό στη νόμιμη σελίδα σύνδεσης συσκευής της Microsoft, η οποία εξουσιοδοτεί μια εφαρμογή που ελέγχεται από τους εισβολείς.

.jpg)

Πηγή: Proofpoint

- Επιθέσεις TA2723 – Ένας ηθοποιός που ασχολείται με το ψάρεμα διαπιστευτηρίων μεγάλου όγκου, γνωστός στο παρελθόν για την πλαστογράφηση των Microsoft OneDrive, LinkedIn και DocuSign, που άρχισε να χρησιμοποιεί το ηλεκτρονικό ψάρεμα κωδικών συσκευής OAuth τον Οκτώβριο. Η Proofpoint εκτιμά ότι οι πρώτες φάσεις αυτών των καμπανιών πιθανότατα χρησιμοποιούσαν το SquarePhish2, με τα μεταγενέστερα κύματα να μετατοπίζονται ενδεχομένως στο κιτ ψαρέματος του Graphish.

Πηγή: Proofpoint

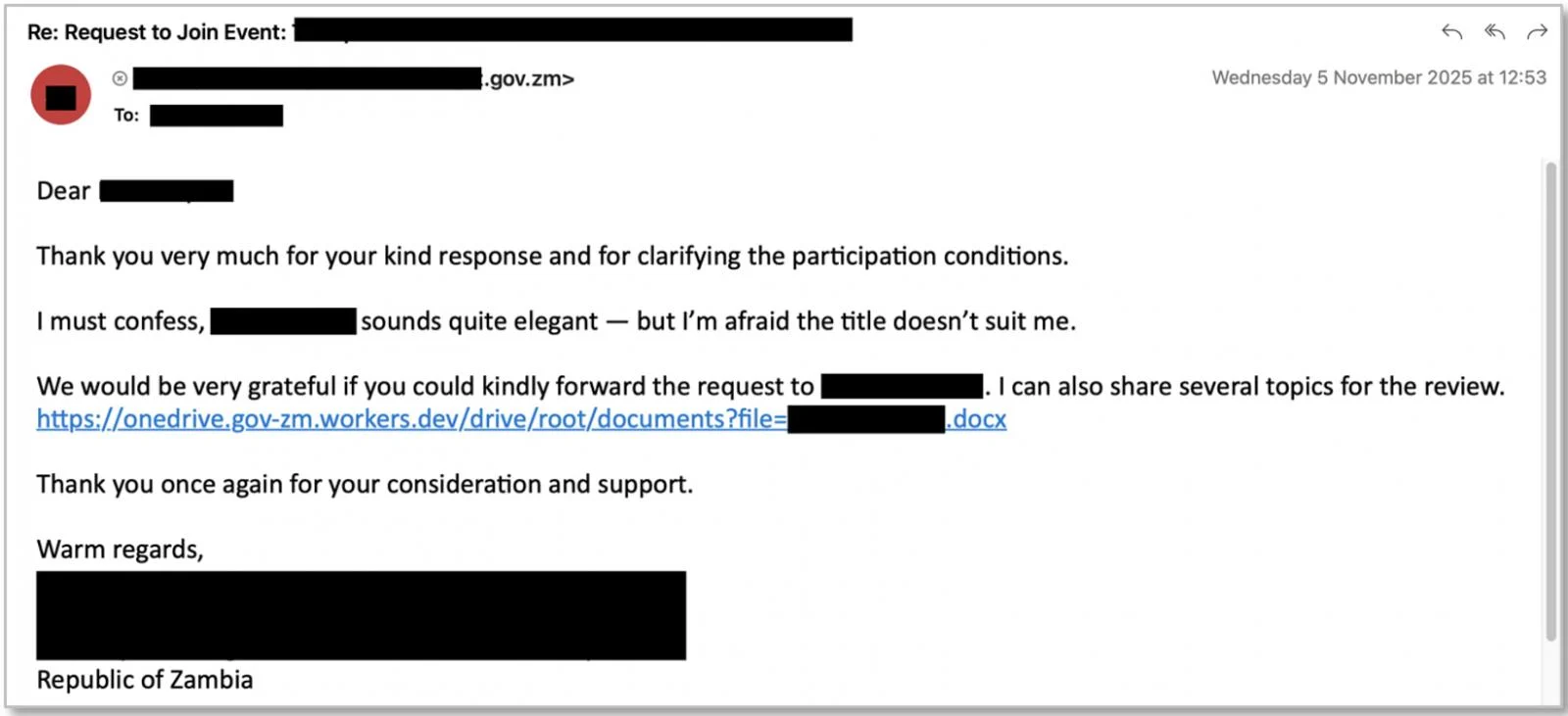

- Δραστηριότητα ευθυγραμμισμένη με το κράτος – Από τον Σεπτέμβριο του 2025, η Proofpoint παρατήρησε έναν ύποπτο παράγοντα απειλής ευθυγραμμισμένου με τη Ρωσία, ο οποίος παρακολουθείται ως UNK_AcademicFlare, ο οποίος καταχράται την εξουσιοδότηση κωδικού συσκευής OAuth για εξαγορά λογαριασμού. Ο ηθοποιός χρησιμοποιεί παραβιασμένους κυβερνητικούς και στρατιωτικούς λογαριασμούς email για να δημιουργήσει σχέσεις προτού κοινοποιήσει συνδέσμους που παραπλανούν το OneDrive, οδηγώντας τα θύματα σε μια ροή εργασιών ηλεκτρονικού ψαρέματος κωδικών συσκευής. Η δραστηριότητα στοχεύει κυρίως τους τομείς της κυβέρνησης, του ακαδημαϊκού, του think tank και των μεταφορών στις ΗΠΑ και την Ευρώπη.

Πηγή: Proofpoint

Για τον αποκλεισμό αυτών των επιθέσεων, η Proofpoint συνιστά στους οργανισμούς να χρησιμοποιούν την Microsoft Entra Conditional Access όπου είναι δυνατόν και να εξετάσουν το ενδεχόμενο εισαγωγής μιας πολιτικής σχετικά με την προέλευση εισόδου.

Το σπασμένο IAM δεν είναι απλώς ένα πρόβλημα πληροφορικής – ο αντίκτυπος κυματίζεται σε ολόκληρη την επιχείρησή σας.

Αυτός ο πρακτικός οδηγός καλύπτει γιατί οι παραδοσιακές πρακτικές IAM αποτυγχάνουν να συμβαδίζουν με τις σύγχρονες απαιτήσεις, παραδείγματα για το πώς φαίνεται το “καλό” IAM και μια απλή λίστα ελέγχου για τη δημιουργία μιας επεκτάσιμης στρατηγικής.

VIA: bleepingcomputer.com