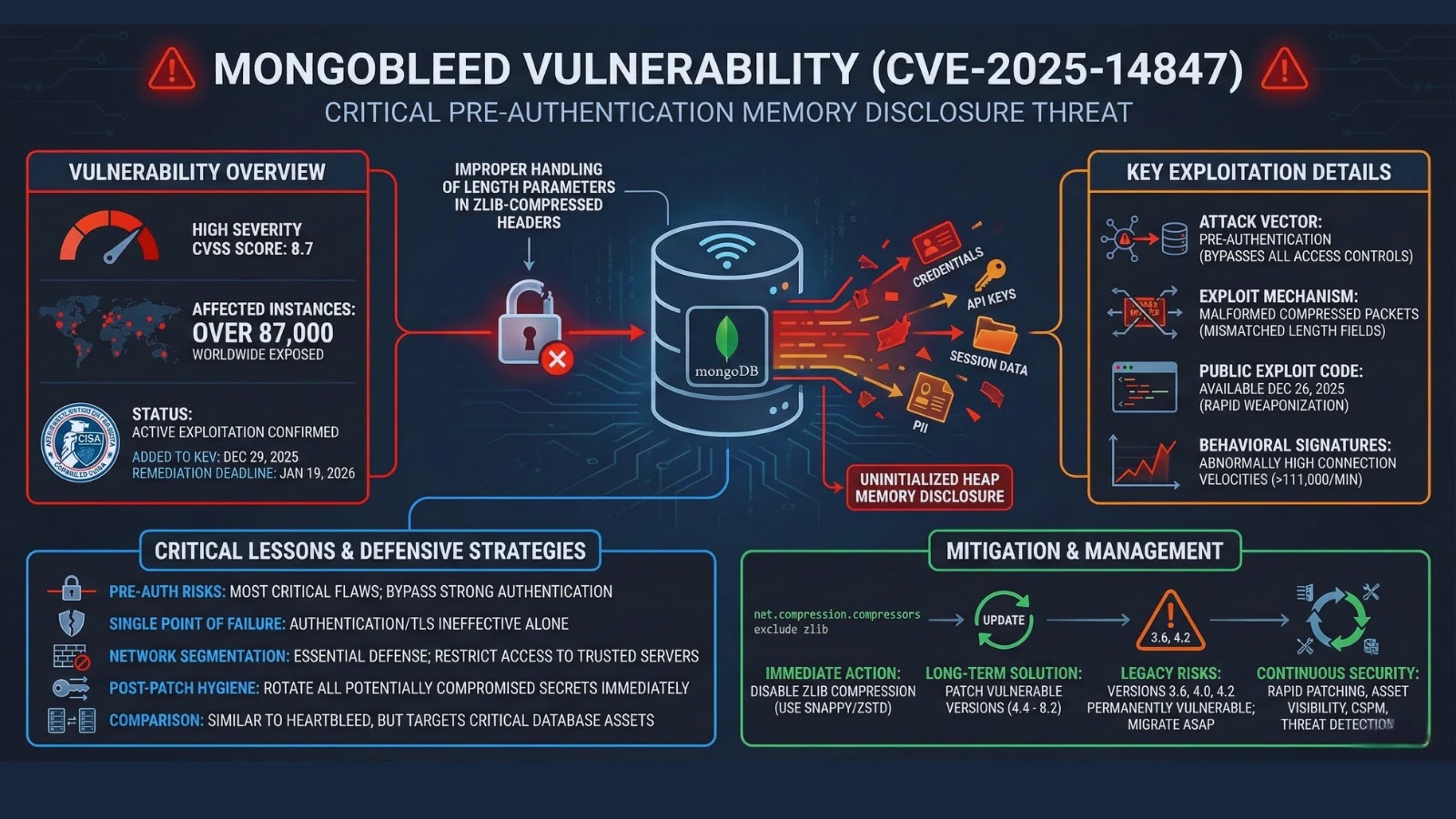

Η κοινότητα της κυβερνοασφάλειας ανησυχούσε στα τέλη Δεκεμβρίου 2025, όταν η MongoDB ανακοίνωσε μια σοβαρή ευπάθεια που ονομάζεται “Mongobleed” (CVE-2025-14847). Αυτό το υψηλής σοβαρότητας ελάττωμα επιτρέπει σε μη επαληθευμένους εισβολείς να κλέβουν ευαίσθητα δεδομένα απευθείας από τη μνήμη διακομιστή.

Με βαθμολογία CVSS 8,7 και περισσότερες από 87.000 δυνητικά ευάλωτες παρουσίες MongoDB εκτεθειμένες σε όλο τον κόσμο, αυτή η ευπάθεια αποκάλυψης μνήμης πριν από τον έλεγχο ταυτότητας έχει γίνει γρήγορα μια από τις πιο ανησυχητικές απειλές για την ασφάλεια της βάσης δεδομένων του έτους.

Η Υπηρεσία Κυβερνοασφάλειας και Ασφάλειας Υποδομών των ΗΠΑ (CISA) πρόσθεσε το CVE-2025-14847 στον κατάλογο Γνωστών Εκμεταλλευόμενων Ευπαθειών (KEV) στις 29 Δεκεμβρίου 2025, επιβεβαιώνοντας την ενεργή εκμετάλλευση στη φύση και ορίζοντας μια προθεσμία για την αποκατάσταση ομοσπονδιακών υπηρεσιών στις 19 Ιανουαρίου 2026.

Η ευπάθεια Mongobleed προέρχεται από ακατάλληλο χειρισμό ασυνεπειών παραμέτρων μήκους σε κεφαλίδες μηνυμάτων δικτύου συμπιεσμένων με zlib εντός του διακομιστή MongoDB.

Κατά την επεξεργασία συμπιεσμένων μηνυμάτων με λανθασμένη μορφή, οι διακομιστές MongoDB ενδέχεται να επιστρέψουν μη αρχικοποιημένη μνήμη σωρού σε απομακρυσμένους πελάτες χωρίς να απαιτείται έλεγχος ταυτότητας.

Αυτό το θεμελιώδες ελάττωμα στη λογική αποσυμπίεσης μηνυμάτων επιτρέπει στους εισβολείς να διαρρέουν απομακρυσμένα τμήματα ευαίσθητων δεδομένων στη μνήμη, συμπεριλαμβανομένων των διαπιστευτηρίων βάσης δεδομένων, των κλειδιών API, των διακριτικών ελέγχου ταυτότητας, των δεδομένων περιόδου σύνδεσης και των στοιχείων προσωπικής ταυτοποίησης (PII).

Αυτό που καθιστά αυτήν την ευπάθεια ιδιαίτερα επικίνδυνη είναι ότι η εκμετάλλευσή της λαμβάνει χώρα κατά τη φάση προ-έλεγξης του χειρισμού σύνδεσης, πράγμα που σημαίνει ότι οποιοσδήποτε διακομιστής MongoDB που εκτίθεται στο Διαδίκτυο με ενεργοποιημένη τη συμπίεση zlib γίνεται αμέσως ευάλωτος.

Οι ερευνητές ασφαλείας επιβεβαίωσαν ότι ο δημόσιος κώδικας εκμετάλλευσης απόδειξης ιδέας έγινε διαθέσιμος στις 26 Δεκεμβρίου 2025, μειώνοντας δραματικά το εμπόδιο εισόδου τόσο για τους ευκαιριακούς επιτιθέμενους όσο και για τους εξελιγμένους παράγοντες απειλών.

Ο μηχανισμός εκμετάλλευσης απαιτεί από τους εισβολείς να στέλνουν ειδικά δημιουργημένα συμπιεσμένα πακέτα με πεδία μήκους που δεν ταιριάζουν, ξεγελώντας τον διακομιστή να εκχωρήσει buffer μνήμης μεγαλύτερα από όσα χρειάζεται και επιστρέφοντας μη αρχικοποιημένη “βρώμικη” μνήμη που περιέχει υπολείμματα προηγούμενων λειτουργιών.

Κρίσιμα μαθήματα σχετικά με τα τρωτά σημεία πριν από τον έλεγχο ταυτότητας

Το περιστατικό Mongobleed ενισχύει μια θεμελιώδη αρχή ασφάλειας: τα τρωτά σημεία προ-έλεγξης αντιπροσωπεύουν την πιο κρίσιμη κατηγορία ελαττωμάτων ασφαλείας, επειδή παρακάμπτουν όλους τους παραδοσιακούς ελέγχους πρόσβασης.

Σε αντίθεση με τα exploits μετά τον έλεγχο ταυτότητας που απαιτούν έγκυρα διαπιστευτήρια, το CVE-2025-14847 επιτρέπει σε εντελώς αγνώστους να επιτεθούν στην υποδομή βάσης δεδομένων απλώς εγκαθιστώντας συνδεσιμότητα δικτύου.

Αυτό το διάνυσμα επίθεσης πριν από τον έλεγχο ταυτότητας εξαλείφει την προστατευτική αξία των ισχυρών κωδικών πρόσβασης, του ελέγχου ταυτότητας πολλαπλών παραγόντων και των ελέγχων πρόσβασης βάσει ρόλου, αποδεικνύοντας ότι οι οργανισμοί δεν μπορούν να βασίζονται αποκλειστικά σε μηχανισμούς ελέγχου ταυτότητας για την προστασία της υποδομής ζωτικής σημασίας.

Οι ειδικοί ασφαλείας έχουν κάνει παραλληλισμούς μεταξύ του Mongobleed και της περίφημης ευπάθειας του Heartbleed που επηρέασε το OpenSSL το 2014, σημειώνοντας ότι και τα δύο μοιράζονται παρόμοια χαρακτηριστικά αποκάλυψης μνήμης.

Ωστόσο, η Mongobleed στοχεύει συγκεκριμένα την υποδομή βάσεων δεδομένων που συνήθως αποθηκεύει τα πιο πολύτιμα και ευαίσθητα περιουσιακά στοιχεία ενός οργανισμού.

Ένα από τα πιο σημαντικά διδάγματα από το Mongobleed είναι ότι το να βασίζεσαι σε έναν μόνο έλεγχο ασφαλείας δημιουργεί καταστροφικά σημεία αστοχίας.

Οργανισμοί που εξέθεσαν περιπτώσεις MongoDB απευθείας στο διαδίκτυο ανακάλυψαν ότι η επένδυσή τους στον έλεγχο ταυτότητας, την κρυπτογράφηση και τα στοιχεία ελέγχου πρόσβασης παρείχαν μηδενική προστασία έναντι αυτής της ευπάθειας.

Η επίθεση επιτυγχάνεται ανεξάρτητα από το εάν είναι ενεργοποιημένη η κρυπτογράφηση TLS/SSL, αποδεικνύοντας ότι η κρυπτογράφηση δικτύου από μόνη της δεν μπορεί να αποτρέψει την εκμετάλλευση σε επίπεδο πρωτοκόλλου.

Η τμηματοποίηση δικτύου αναδύεται ως ένα κρίσιμο αμυντικό επίπεδο που θα είχε αποτρέψει την εκμετάλλευση στα περισσότερα σενάρια. Οι διακομιστές βάσεων δεδομένων δεν πρέπει ποτέ να είναι άμεσα προσβάσιμοι από μη αξιόπιστα δίκτυα ή από το δημόσιο Διαδίκτυο.

Η εφαρμογή κανόνων τείχους προστασίας, εικονικά ιδιωτικά σύννεφα (VPC) και ο περιορισμός της πρόσβασης στη θύρα MongoDB 27017 μόνο σε αξιόπιστους διακομιστές εφαρμογών μειώνει σημαντικά την επιφάνεια επίθεσης.

Οι ερευνητές ασφαλείας παρατήρησαν ότι οι απόπειρες εκμετάλλευσης παρουσιάζουν χαρακτηριστικές υπογραφές συμπεριφοράς, συμπεριλαμβανομένων ασυνήθιστα υψηλών ταχυτήτων σύνδεσης που ξεπερνούν τις 111.000 συνδέσεις ανά λεπτό σε σύγκριση με τη νόμιμη κίνηση από 0,2 έως 3,2 συνδέσεις ανά λεπτό.

Ένα κρίσιμο αλλά συχνά παραβλέπεται μάθημα από Η Mongobleed ασχολείται με την υγιεινή ασφαλείας μετά την ενημέρωση.

Επειδή η ευπάθεια διαρρέει μη αρχικοποιημένα περιεχόμενα μνήμης, οι οργανισμοί δεν μπορούν να προσδιορίσουν με βεβαιότητα ποια ευαίσθητα δεδομένα μπορεί να έχουν εκτεθεί πριν από την αποκατάσταση.

Οι ειδικοί σε θέματα ασφάλειας συνιστούν καθολικά ότι η ενημέρωση κώδικα από μόνη της είναι ανεπαρκής.

Αυτό περιλαμβάνει περιστρεφόμενους κωδικούς πρόσβασης βάσης δεδομένων, κλειδιά API εφαρμογών, διαπιστευτήρια πρόσβασης στο cloud (όπως κλειδιά AWS), διακριτικά περιόδου λειτουργίας και οποιοδήποτε υλικό ελέγχου ταυτότητας που μπορεί να βρίσκεται στη μνήμη διακομιστή MongoDB κατά τη διάρκεια του παραθύρου ευπάθειας.

Η φύση του “παιχνιδιού της τύχης” της αποκάλυψης μνήμης σημαίνει ότι οι εισβολείς μπορεί να έχουν αποσπάσει με επιτυχία πολύτιμα διαπιστευτήρια, ακόμη και αν οι οργανισμοί δεν εντόπισαν εμφανείς δείκτες παραβίασης.

Η εγκληματολογική ανάλυση θα πρέπει να επικεντρωθεί στον εντοπισμό ασυνήθιστων μοτίβων σύνδεσης, στη διαμάχη CPU και μνήμης από αιτήματα με κακή μορφή και σε μεγάλες μεταφορές δεδομένων από μη επικυρωμένες πηγές.

Ταχύτητα και ορατότητα διαχείρισης ευπάθειας

Η ταχεία οπλοποίηση του CVE-2025-14847 υπογραμμίζει την κρίσιμη σημασία του αποθέματος περιουσιακών στοιχείων και της ταχύτητας διαχείρισης ευπάθειας.

Οι οργανισμοί πρέπει να διατηρούν ολοκληρωμένη ορατότητα σε όλες τις αναπτύξεις MongoDB, συμπεριλαμβανομένων των ξεχασμένων περιπτώσεων ανάπτυξης, των σκιωδών βάσεων δεδομένων IT και των παλαιών συστημάτων που δεν παρακολουθούνται σε βάσεις δεδομένων διαχείρισης διαμόρφωσης.

Τα εργαλεία διαχείρισης στάσης ασφαλείας του νέφους (CSPM) και οι πλατφόρμες διαχείρισης επιφανειών επίθεσης αποδείχθηκαν απαραίτητα για την ανακάλυψη εσφαλμένων αναπτύξεων cloud όπου η έκθεση του δικτύου υπερβαίνει προβλεπόμενες πολιτικές ασφαλείας.

Το χρονοδιάγραμμα από την αποκάλυψη έως την ενεργή εκμετάλλευση συμπιεσμένο δραματικά δημόσιο κώδικα απόδειξης ιδέας εμφανίστηκε εντός επτά ημερών από την αρχική αποκάλυψη της 19ης Δεκεμβρίου 2025, με επιβεβαιωμένη άγρια εκμετάλλευση να αναφέρεται αμέσως μετά.

Αυτός ο επιταχυνόμενος κύκλος απειλών απαιτεί από τους οργανισμούς να δημιουργήσουν δυνατότητες και διαδικασίες ταχείας ενημέρωσης κώδικα που επιτρέπουν ενημερώσεις ασφαλείας έκτακτης ανάγκης εκτός των κανονικών παραθύρων διαχείρισης αλλαγών όταν εμφανίζονται κρίσιμα τρωτά σημεία με ενεργή εκμετάλλευση.

Για περιβάλλοντα όπου η άμεση ενημέρωση κώδικα αποδεικνύεται λειτουργικά αδύνατη, η MongoDB και οι ερευνητές ασφαλείας εντόπισαν μια προσωρινή λύση: την απενεργοποίηση της συμπίεσης zlib διατηρώντας παράλληλα εναλλακτικούς αλγόριθμους συμπίεσης όπως snappy ή zstd.

Αυτός ο έλεγχος αντιστάθμισης εξαλείφει την ευάλωτη διαδρομή κώδικα χωρίς να καταργεί εντελώς τη λειτουργία συμπίεσης, αν και μπορεί να επηρεάσει την απόδοση του δικτύου σε περιβάλλοντα με περιορισμό εύρους ζώνης.

Οι οργανισμοί που εφαρμόζουν αυτήν την λύση θα πρέπει να διαμορφώσουν την επιλογή networkMessageCompressors ή net.compression.compressors για να εξαιρούν ρητά το zlib από τους ενεργοποιημένους συμπιεστές.

Οι συνεχείς δοκιμές ασφαλείας, συμπεριλαμβανομένης της ασάφειας, της στατικής ανάλυσης και της αναθεώρησης του αντίθετου κώδικα, πρέπει να ισχύουν ακόμη και για στοιχεία υποδομής που έχουν δοκιμαστεί στη μάχη.

Οι οργανισμοί που εκτελούν μη υποστηριζόμενες εκδόσεις MongoDB αντιμετωπίζουν ιδιαίτερο κίνδυνο, καθώς οι εκδόσεις στο τέλος του κύκλου ζωής τους δεν θα λάβουν ποτέ ενημερωμένες εκδόσεις κώδικα ασφαλείας, γεγονός που απαιτεί τη μετάβαση κατά προτεραιότητα σε υποστηριζόμενες εκδόσεις που λαμβάνουν συνεχή συντήρηση ασφαλείας.

Το περιστατικό ενισχύει ότι η ασφάλεια της βάσης δεδομένων απαιτεί ολοκληρωμένη ανίχνευση απειλών που εκτείνεται πέρα από τις παραδοσιακές περιμετρικές άμυνες, με ορατότητα σε πραγματικό χρόνο σε προσπάθειες εκμετάλλευσης και προστασία χρόνου εκτέλεσης για κρίσιμες υποδομές που αποδεικνύονται απαραίτητα για τις σύγχρονες αμυντικές στρατηγικές.