Μια ευπάθεια μέγιστης σοβαρότητας που ονομάζεται “Ni8mare” επιτρέπει σε απομακρυσμένους, μη πιστοποιημένους εισβολείς να αναλαμβάνουν τον έλεγχο των τοπικά αναπτυγμένων παρουσιών της πλατφόρμας αυτοματισμού ροής εργασίας N8N.

Το ζήτημα ασφαλείας προσδιορίζεται ως CVE-2026-21858 και έχει βαθμολογία σοβαρότητας 10 στα 10. Σύμφωνα με ερευνητές της εταιρείας ασφάλειας δεδομένων Cyera, υπάρχουν περισσότεροι από 100.000 ευάλωτοι διακομιστές n8n.

Το n8n είναι ένα εργαλείο αυτοματισμού ροής εργασιών ανοιχτού κώδικα που επιτρέπει στους χρήστες να συνδέουν εφαρμογές, API και υπηρεσίες σε πολύπλοκες ροές εργασίας μέσω ενός οπτικού επεξεργαστή. Χρησιμοποιείται κυρίως για την αυτοματοποίηση εργασιών και υποστηρίζει ενσωματώσεις με υπηρεσίες τεχνητής νοημοσύνης και μεγάλων γλωσσικών μοντέλων (LLM).

Έχει πάνω από 50.000 εβδομαδιαίες λήψεις στις npm και περισσότερα από 100 εκατομμύρια έλξεις στο Docker Hub. Είναι ένα δημοφιλές εργαλείο στον χώρο της τεχνητής νοημοσύνης, όπου χρησιμοποιείται για την ενορχήστρωση κλήσεων LLM, τη δημιουργία πρακτόρων τεχνητής νοημοσύνης και Σωληνώσεις RAGκαι αυτοματοποιήστε την απορρόφηση δεδομένων και ανάκτηση.

Λεπτομέρειες Ni8mare

Η ευπάθεια Ni8mare δίνει σε έναν εισβολέα πρόσβαση σε αρχεία στον υποκείμενο διακομιστή εκτελώντας ορισμένες ροές εργασίας που βασίζονται σε φόρμες.

“Μια ευάλωτη ροή εργασίας θα μπορούσε να παραχωρήσει πρόσβαση σε έναν απομακρυσμένο εισβολέα χωρίς έλεγχο ταυτότητας. Αυτό θα μπορούσε να οδηγήσει σε έκθεση ευαίσθητων πληροφοριών που είναι αποθηκευμένες στο σύστημα και ενδέχεται να επιτρέψει περαιτέρω συμβιβασμούς ανάλογα με τη διαμόρφωση της ανάπτυξης και τη χρήση της ροής εργασίας,” n8n λένε οι προγραμματιστές.

Οι ερευνητές της Cyera ανακάλυψαν την ευπάθεια Ni8mare (CVE-2026-21858) και την ανέφεραν στο n8n στις 9 Νοεμβρίου 2025. Λένε ότι το ζήτημα ασφάλειας είναι μια σύγχυση τύπου περιεχομένου στον τρόπο με τον οποίο το n8n αναλύει τα δεδομένα.

Το n8n χρησιμοποιεί δύο λειτουργίες για την επεξεργασία των εισερχόμενων δεδομένων με βάση την κεφαλίδα «τύπου περιεχομένου» που έχει διαμορφωθεί σε ένα webhook, το στοιχείο που ενεργοποιεί συμβάντα σε μια ροή εργασίας ακούγοντας συγκεκριμένα μηνύματα.

Όταν το αίτημα webhook επισημαίνεται ως δεδομένα πολλαπλών μερών/φόρμας, το n8n το αντιμετωπίζει ως μεταφόρτωση αρχείου και χρησιμοποιεί έναν ειδικό αναλυτή μεταφόρτωσης που αποθηκεύει αρχεία σε προσωρινές θέσεις που δημιουργούνται τυχαία.

“Αυτό σημαίνει ότι οι χρήστες δεν μπορούν να ελέγξουν πού καταλήγουν τα αρχεία, κάτι που προστατεύει από επιθέσεις διέλευσης διαδρομής.”

Ωστόσο, για όλους τους άλλους τύπους περιεχομένου, το n8n χρησιμοποιεί τον τυπικό αναλυτή του.

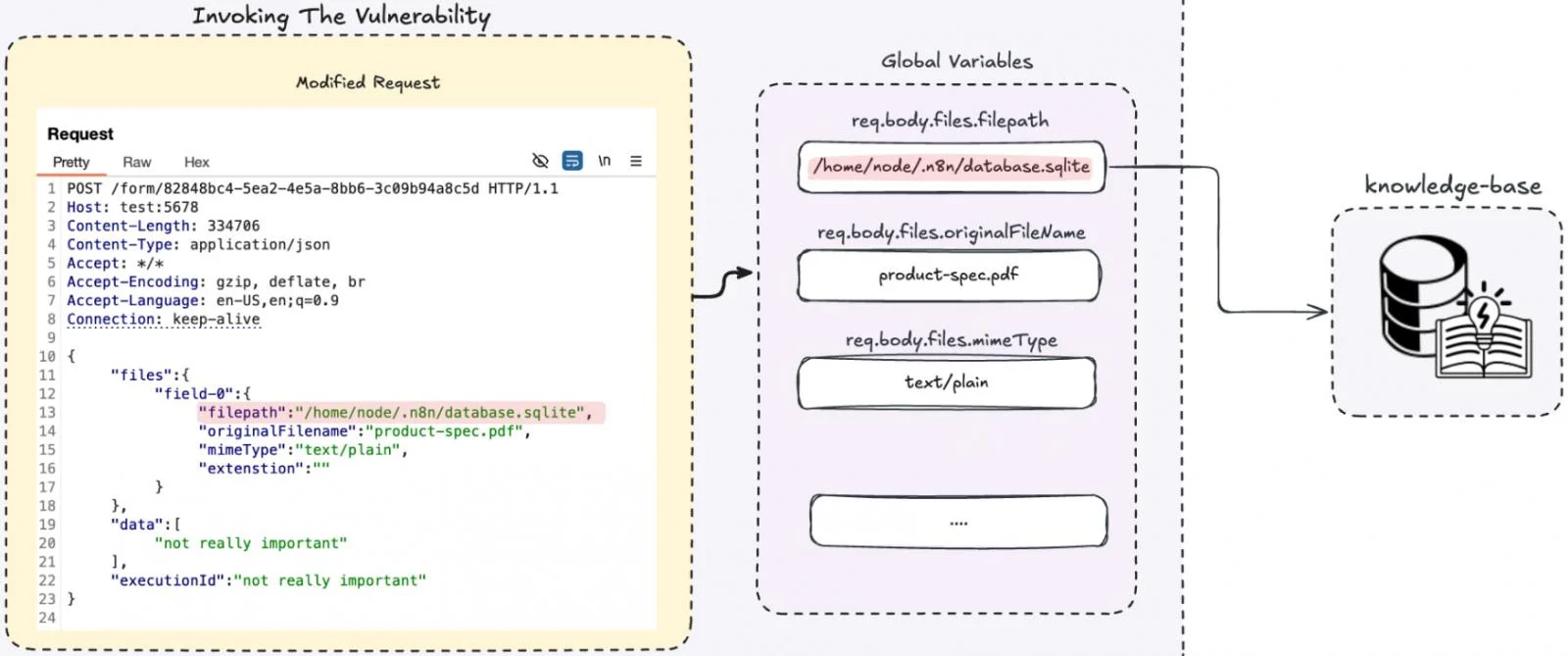

Cyera θεμελιώ ότι ορίζοντας έναν διαφορετικό τύπο περιεχομένου, όπως εφαρμογή/json, ένας εισβολέας μπορεί να παρακάμψει τον αναλυτή μεταφόρτωσης.

Σε αυτήν την περίπτωση, το n8n εξακολουθεί να επεξεργάζεται πεδία που σχετίζονται με αρχεία, αλλά το κάνει χωρίς να επαληθεύει ότι το αίτημα περιέχει πραγματικά μια έγκυρη μεταφόρτωση αρχείου. Αυτό επιτρέπει στον εισβολέα να ελέγχει πλήρως τα μεταδεδομένα του αρχείου, συμπεριλαμβανομένης της διαδρομής του αρχείου.

.jpg)

Πηγή: Cyera

“Δεδομένου ότι αυτή η συνάρτηση καλείται χωρίς να επαληθευτεί ότι ο τύπος περιεχομένου είναι multipart/form-data, ελέγχουμε ολόκληρο το αντικείμενο req.body.files. Αυτό σημαίνει ότι ελέγχουμε την παράμετρο filepath – επομένως αντί να αντιγράψουμε ένα μεταφορτωμένο αρχείο, μπορούμε να αντιγράψουμε οποιοδήποτε τοπικό αρχείο από το σύστημα”, εξηγεί η Cyera.

Αυτό επιτρέπει την ανάγνωση αυθαίρετων αρχείων από μια παρουσία n8n, η οποία μπορεί να αποκαλύψει μυστικά προσθέτοντας εσωτερικά αρχεία στη βάση γνώσεων της ροής εργασίας.

Η Cyera λέει ότι αυτό μπορεί να γίνει κατάχρηση για την αποκάλυψη μυστικών που είναι αποθηκευμένα στο στιγμιότυπο, την εισαγωγή ευαίσθητων αρχείων σε ροές εργασίας, τη δημιουργία cookie συνεδρίας για την παράκαμψη του ελέγχου ταυτότητας ή ακόμη και την εκτέλεση αυθαίρετων εντολών.

Πηγή: Cyera

Η Cyera τονίζει ότι το n8n αποθηκεύει συχνά κλειδιά API, διακριτικά OAuth, διαπιστευτήρια βάσης δεδομένων, πρόσβαση στο χώρο αποθήκευσης cloud, μυστικά CI/CD και επιχειρηματικά δεδομένα, καθιστώντας το έναν κεντρικό κόμβο αυτοματισμού.

Οι προγραμματιστές του n8n λένε ότι δεν υπάρχει επίσημη λύση διαθέσιμη για το Ni8mare, αλλά ένας μετριασμός είναι ο περιορισμός ή η απενεργοποίηση του προσπελάσιμου webhook και των τελικών σημείων.

Η προτεινόμενη ενέργεια είναι η ενημέρωση σε n8n έκδοση 1.121.0 ή πιο πρόσφατη.

Καθώς το MCP (Model Context Protocol) γίνεται το πρότυπο για τη σύνδεση LLM με εργαλεία και δεδομένα, οι ομάδες ασφαλείας προχωρούν γρήγορα για να διατηρήσουν αυτές τις νέες υπηρεσίες ασφαλείς.

Αυτό το δωρεάν φύλλο εξαπάτησης περιγράφει 7 βέλτιστες πρακτικές που μπορείτε να αρχίσετε να χρησιμοποιείτε σήμερα.

VIA: bleepingcomputer.com