Άρθρο γραμμένο από τον Andrius Buinovskis, επικεφαλής του προϊόντος στη NordLayer

Παρόλο που οι πύλες αποτελούν αναπόσπαστο κομμάτι μιας στρατηγικής ασφάλειας δικτύου, συχνά δεν χρησιμοποιούνται πλήρως από την άποψη του μετριασμού της απειλής. Οι επιχειρήσεις που βασίζονται στη βασική διαμόρφωση πύλης χάνουν την ευκαιρία να μεγιστοποιήσουν την ασφάλεια, να βελτιώσουν τις ροές εργασίας και να βελτιώσουν την παραγωγικότητα — όλα αυτά θα μπορούσαν να επιτευχθούν με τη βοήθεια μιας ολοκληρωμένης στρατηγικής ασφάλειας πύλης.

Δεν υπάρχει αμφιβολία ότι η πλοήγηση στις διαφορετικές προσεγγίσεις για την ασφάλεια πύλης και ο εντοπισμός των πιο αποτελεσματικών μέτρων μπορεί να είναι πρόκληση. Σε αυτό το άρθρο, θα διερευνήσω τα βασικά βήματα για την πλήρη βελτιστοποίηση των πυλών για βελτιωμένη ασφάλεια και παραγωγικότητα.

1. Χρήση πυλών για τμηματοποίηση δικτύου

Οι πύλες μπορούν να διαμορφωθούν για τμηματοποίηση δικτύου δημιουργώντας απομονωμένα εικονικά δίκτυα για να διαχωρίζουν χρήστες, ομάδες ή τμήματα με βάση τους ρόλους ή τις λειτουργίες τους.

Η τμηματοποίηση δικτύου είναι ιδιαίτερα σημαντική σε μεσαίου μεγέθους και μεγάλες εταιρείες λόγω της διευρυμένης επιφάνειας επίθεσης που προκύπτει από πολλούς χρήστες και συσκευές ή μικρούς οργανισμούς που λειτουργούν με εξαιρετικά ευαίσθητα δεδομένα.

Η τμηματοποίηση δικτύου που βασίζεται σε πύλη παρέχει κεντρικό έλεγχο και ασφάλεια μεταξύ συγκεκριμένων τμημάτων του δικτύου, ενεργώντας ως η κύρια γραμμή άμυνας μεταξύ των ορίων τους και προστατεύοντας την πρόσβαση σε ευαίσθητες πληροφορίες.

Οι πολιτικές ελέγχου πρόσβασης πύλης καθορίζουν ποιος μπορεί να έχει πρόσβαση σε συγκεκριμένους πόρους ή τμήματα δικτύου. Αυτές οι πολιτικές μπορούν να περιορίσουν την πρόσβαση βάσει του ρόλου, του τύπου συσκευής ή της τοποθεσίας ενός χρήστη, διασφαλίζοντας ότι μόνο εξουσιοδοτημένα άτομα μπορούν να προσεγγίσουν ευαίσθητους πόρους.

Η διαχείριση της πρόσβασης μέσω πυλών και η επιβολή αυτών των προσαρμοσμένων πολιτικών επιτρέπει τον αυστηρό έλεγχο της κυκλοφορίας μεταξύ των δικτύων, τηρώντας τις αρχές μηδενικής εμπιστοσύνης.

2. Ανάπτυξη πολλαπλών πυλών για υψηλότερη απόδοση

Η ύπαρξη μιας ενιαίας πύλης είναι μια στρατηγική υψηλού κινδύνου — όχι μόνο για την ασφάλεια, αλλά και για την απόδοση. Η εξάρτηση από ένα μόνο τελικό σημείο αφήνει τον οργανισμό σε υψηλότερο κίνδυνο να αντιμετωπίσει επιβράδυνση των λειτουργιών λόγω διακοπών ή να εκθέσει ολόκληρο το δίκτυο σε απειλές εάν ένας χρήστης παραβιαστεί.

Επιπλέον, το να βασίζεσαι σε μία μόνο πύλη μπορεί να δημιουργήσει εμπόδιο λόγω του όγκου της εισερχόμενης και εξερχόμενης κίνησης — καθώς αυξάνεται το εύρος, η πύλη μπορεί να κατακλυστεί, οδηγώντας σε καθυστερήσεις και πιο αργή απόδοση.

Αυτό είναι ιδιαίτερα σημαντικό για μεγαλύτερες ομάδες – τα σημεία συμφόρησης είναι αναπόφευκτα εάν υπάρχουν εκατοντάδες ταυτόχρονοι χρήστες.

Για να ενισχύσουν τον φόρτο εργασίας, οι επιχειρήσεις θα πρέπει να εφαρμόσουν μια αρχιτεκτονική κατανεμημένης πύλης. Επιτρέπει την κατανομή της κυκλοφορίας σε πολλές πύλες και εξαλείφει τους κινδύνους που προκαλούνται από ένα μόνο σημείο αστοχίας. Εάν μια από τις πύλες αποτύχει, μια άλλη μπορεί να αναλάβει.

Επιπλέον, η εξισορρόπηση του φορτίου βοηθά στην ομοιόμορφη κατανομή της κυκλοφορίας σε όλες τις πύλες, αποτρέποντας τα σημεία συμφόρησης. Ως αποτέλεσμα, οι επιχειρηματικές δραστηριότητες μπορούν να λειτουργούν ομαλά και χωρίς διακοπές.

Η πλοήγηση στην πολυπλοκότητα των λύσεων κυβερνοασφάλειας μπορεί να είναι συντριπτική. Καθώς το εργατικό δυναμικό σας αυξάνεται και οι απαιτήσεις ασφάλειας εξελίσσονται, μια προσαρμόσιμη και επεκτάσιμη προσέγγιση είναι ζωτικής σημασίας για τη διασφάλιση απρόσκοπτης προστασίας.

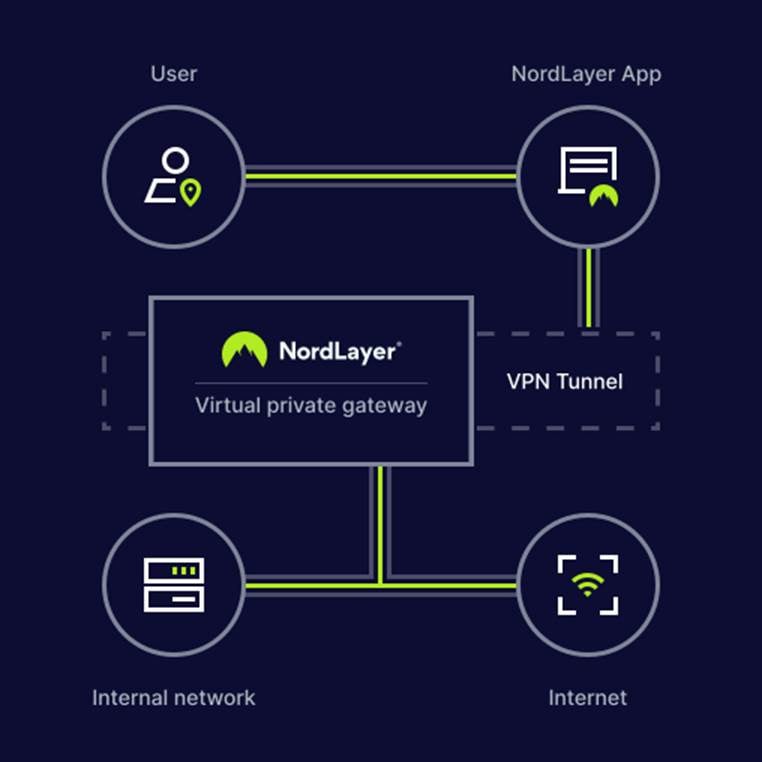

Λύσεις που βασίζονται στο ZTNA, ένα πρωτοποριακό επιχειρηματικό VPN, Προστασία από απειλές, Ευφυΐα απειλών και Διαχείριση κωδικών πρόσβασης — Το NordLayer συνδυάζει όλα τα βασικά στοιχεία της εταιρικής ασφάλειας στον κυβερνοχώρο σε μια πλατφόρμα με δυνατότητα εναλλαγής, σχεδιασμένη να προσαρμόζεται σε υβριδικές υποδομές και να ενσωματώνεται απρόσκοπτα με υπάρχουσες λύσεις ασφάλειας στον κυβερνοχώρο.

3. Βελτιστοποιήστε τις πύλες για ένα κατανεμημένο εργατικό δυναμικό

Η επιβολή της κυβερνοασφάλειας μπορεί να αποδειχθεί προκλητική καθώς οι οργανισμοί υιοθετούν απομακρυσμένα ή υβριδικά μοντέλα εργασίας. Είναι ιδιαίτερα απαιτητικό εάν μερικοί υπάλληλοι εργάζονται από διαφορετικές χώρες, καθένας με προκλήσεις συνδεσιμότητας.

Η βελτιστοποίηση πύλης πρέπει να λαμβάνει υπόψη διαφορετικές τοποθεσίες. Διαφορετικά, ο οργανισμός μπορεί να υπόκειται σε καθυστέρηση.

Εάν η κεντρική πύλη βρίσκεται μακριά από την περιοχή εργασίας, τα δεδομένα θα πρέπει να ταξιδεύουν μεγαλύτερες αποστάσεις, με αποτέλεσμα οι χρήστες να αντιμετωπίζουν καθυστερήσεις και τελικά να επηρεάζουν την απόδοση. Κατά συνέπεια, οι χρήστες ενδέχεται να αποφύγουν τη χρήση της πύλης και να βασίζονται σε μια μη ασφαλή σύνδεση.

Για να αποφευχθεί αυτό, οι επιχειρήσεις θα πρέπει να αναπτύξουν γεωγραφικά κατανεμημένες ιδιωτικές πύλες πιο κοντά στο εργατικό τους δυναμικό.

Οι τοπικοί νόμοι περί απορρήτου, όπως ο GDPR ή ο CCPA, πρέπει επίσης να λαμβάνονται υπόψη κατά τη βελτιστοποίηση των πυλών για να διασφαλιστεί ότι η δρομολόγηση της κυκλοφορίας συμμορφώνεται με τους περιορισμούς δικαιοδοσίας. Διαφορετικά, ο οργανισμός μπορεί να κινδυνεύσει να παραβιάσει τις κανονιστικές απαιτήσεις.

4. Ρύθμιση τείχους προστασίας cloud για πρόσθετο επίπεδο προστασίας

Ακόμη και με την κατάλληλη τμηματοποίηση δικτύου σε επίπεδο πύλης, απαιτούνται πρόσθετα μέτρα για τον πλήρη μετριασμό των κινδύνων για την ασφάλεια των δεδομένων. Οι χάκερ μπορούν να χρησιμοποιήσουν διάφορες τεχνικές για την εξαγωγή δεδομένων, όπως η εκμετάλλευση ανοιχτών θυρών και επιτρεπόμενων πρωτοκόλλων που δεν ελέγχονται επαρκώς.

Υπό αυτές τις συνθήκες, ένα τείχος προστασίας cloud καθίσταται απαραίτητο — προσθέτει μια διάσταση ασφάλειας, ενεργώντας ως φύλακας για ασφαλή κυκλοφορία.

Ένα τείχος προστασίας cloud παρακολουθεί όλη την κίνηση που εισέρχεται και εξέρχεται από περιβάλλον cloud και εσωτερικής εγκατάστασης, επιτρέποντας μόνο εγκεκριμένα κανάλια επικοινωνίας.

Αποκλείει θύρες και πρωτόκολλα που θα μπορούσαν να χρησιμοποιηθούν για κακόβουλους σκοπούς, διασφαλίζοντας ότι είναι διαθέσιμα μόνο τα απαραίτητα και ασφαλή. Για παράδειγμα, ας υποθέσουμε ότι οι χρήστες έχουν πρόσβαση στα δεδομένα κυρίως μέσω του προγράμματος περιήγησης.

Σε αυτήν την περίπτωση, η πρόσβαση θα πρέπει να περιορίζεται στο πρωτόκολλο HTTPS και στη θύρα 443, ενώ άλλες μέθοδοι πρόσβασης, συμπεριλαμβανομένων των API ή των μεταφορών αρχείων, θα πρέπει να είναι ενεργοποιημένες μόνο για επιλεγμένους χρήστες ή συστήματα.

Επιπλέον, το τείχος προστασίας θα πρέπει να επιτρέπει μόνο τις ελάχιστες απαιτούμενες θύρες και πρωτόκολλα για αυτές τις εργασίες — αυτή η προσέγγιση βοηθά στη μείωση της επιφάνειας επίθεσης και στην πρόληψη της εξαγωγής δεδομένων ή της πλευρικής μετακίνησης εντός του δικτύου.

Μεγιστοποίηση της ασφάλειας πύλης με το NordLayer

Για να παραμείνουν προστατευμένες στο τρέχον τοπίο απειλών στον κυβερνοχώρο, οι επιχειρήσεις πρέπει να υπερβαίνουν τη βασική διαμόρφωση πύλης. Μια πιο ολοκληρωμένη και ενημερωμένη προσέγγιση για την ασφάλεια πύλης θα πρέπει να περιλαμβάνει την τμηματοποίηση δικτύου, μια αρχιτεκτονική κατανεμημένης πύλης, βελτιστοποίηση για το κατανεμημένο εργατικό δυναμικό και επιβεβλημένες προστασίες, όπως η λεπτομερής τμηματοποίηση δικτύου με ένα τείχος προστασίας cloud για τον έλεγχο της πρόσβασης σε επίπεδο πρωτοκόλλου και θύρας.

NordLayer προσφέρει προσαρμόσιμες λύσεις που έχουν σχεδιαστεί για τον μετριασμό πιθανών ζημιών που προκαλούνται από απροσδόκητα συμβάντα μέσω της κατάλληλης τμηματοποίησης του δικτύου.

Οι ιδιωτικές πύλες του NordLayer επιτρέπουν λεπτομερείς ελέγχους πρόσβασης για τμηματοποιημένα δίκτυα, τοπικές αναπτύξεις πυλών για βελτιστοποιημένη δρομολόγηση κυκλοφορίας και ενσωματωμένες πολιτικές τείχους προστασίας για τον αποκλεισμό συγκεκριμένης κυκλοφορίας με ταυτόχρονη τήρηση των αρχών Zero Trust.

Με την ολοκληρωμένη προσέγγιση του NordLayer για την ασφάλεια των πυλών, οι οργανισμοί μπορούν να προστατεύουν ευαίσθητα δεδομένα, να διατηρούν τη συμμόρφωση και να διασφαλίζουν αδιάλειπτη απόδοση — ανεξάρτητα από το πού δραστηριοποιείται το εργατικό δυναμικό τους.

Για να μάθετε περισσότερα, επισκεφθείτε NordLayer.com.

Σχετικά με τον συγγραφέα:

Ο Andrius έχει πάνω από 20 χρόνια εμπειρίας στον τομέα της πληροφορικής και ενδιαφέρεται έντονα για την ασφάλεια στον κυβερνοχώρο από το 2015. Τώρα ηγείται της ομάδας του ως επικεφαλής του προϊόντος στο NordLayer, μια πλατφόρμα ασφάλειας δικτύου για επιχειρήσεις με δυνατότητα εναλλαγής.

Καθοδηγεί την ατζέντα ανάπτυξης ερευνώντας εκτενώς την αγορά, κατανοώντας τις ανάγκες των πελατών και αξιολογώντας τις τεχνικές δυνατότητες. Η Andrius δίνει προτεραιότητα στην ενίσχυση της εμπιστοσύνης στην ομάδα προϊόντων, δίνοντάς της τη δυνατότητα να αντιμετωπίζει περίπλοκες προκλήσεις ασφάλειας και να μετατρέπει τις ανακαλύψεις σε βελτιωμένα επίπεδα προστασίας για τους πελάτες.

Χορηγός και γραμμένος από NordLayer.

VIA: bleepingcomputer.com