Τα κρίσιμα τρωτά σημεία στο ChatGPT επιτρέπουν στους εισβολείς να εκμεταλλεύονται ευαίσθητα δεδομένα από συνδεδεμένες υπηρεσίες όπως το Gmail, το Outlook και το GitHub χωρίς αλληλεπίδραση με τον χρήστη.

Με το όνομα ShadowLeak και ZombieAgent, αυτά τα ελαττώματα εκμεταλλεύονται τις δυνατότητες σύνδεσης και μνήμης του AI για επιθέσεις μηδενικού κλικ, επιμονή και ακόμη και διάδοση.

Οι Συνδέσεις του OpenAI επιτρέπουν στο ChatGPT να ενσωματώνεται με εξωτερικά συστήματα όπως το Gmail, το Jira, το GitHub, το Teams και το Google Drive με λίγα κλικ.

Η λειτουργία Μνήμης, ενεργοποιημένη από προεπιλογή, αποθηκεύει συνομιλίες και δεδομένα των χρηστών για εξατομικευμένες απαντήσεις, επιτρέποντας στο AI να διαβάζει, να επεξεργάζεται ή να διαγράφει καταχωρίσεις.

Ενισχύοντας τη χρησιμότητα, αυτές οι δυνατότητες παρέχουν ευρεία πρόσβαση σε προσωπικά και εταιρικά δεδομένα, ενισχύοντας τους κινδύνους από ανεπαρκείς διασφαλίσεις.

ChatGPT Επιθέσεις με μηδέν κλικ και ένα κλικ

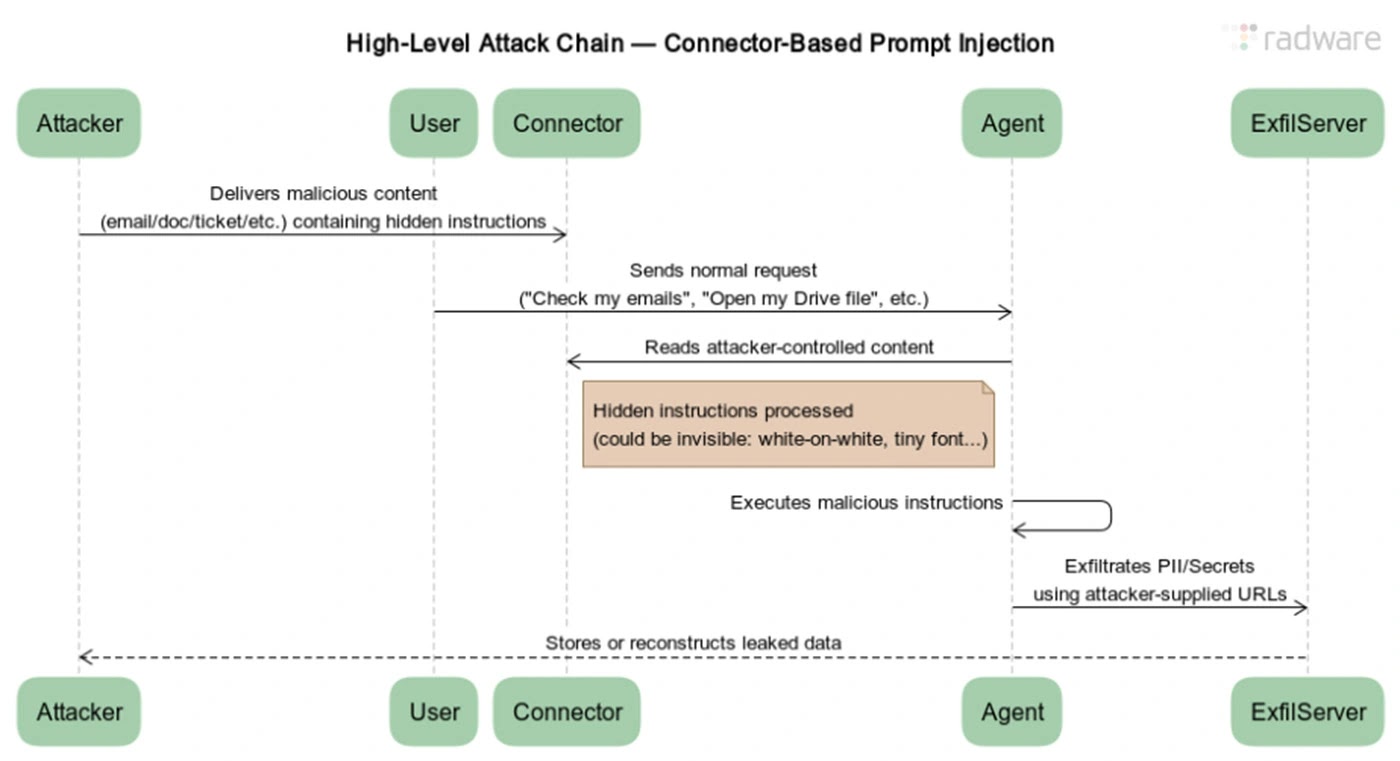

Οι εισβολείς στέλνουν κακόβουλα email ή μοιράζονται αρχεία ενσωματώνοντας κρυφές οδηγίες, αόρατες στους χρήστες, μέσω λευκού κειμένου, μικροσκοπικών γραμματοσειρών ή υποσέλιδων.

Στην παραλλαγή μηδενικού κλικ από την πλευρά του διακομιστή, το ChatGPT σαρώνει τα εισερχόμενα κατά τη διάρκεια συνηθισμένων εργασιών, όπως η σύνοψη μηνυμάτων ηλεκτρονικού ταχυδρομείου, εκτελεί το ωφέλιμο φορτίο και διαρρέει δεδομένα μέσω των διακομιστών του OpenAI πριν το ειδοποιήσουν οι χρήστες.

Μια έκδοση με ένα κλικ ενεργοποιείται όταν τα θύματα ανεβάζουν μολυσμένα αρχεία, επιτρέποντας αλυσιδωτές επιθέσεις σε συνδεδεμένα αποθετήρια ή μονάδες δίσκου.

| Τύπος επίθεσης | Σκανδάλη | Μέθοδος Διήθησης | Εκταση |

|---|---|---|---|

| Μηδενικό κλικ στην πλευρά του διακομιστή | Κοινοποιήθηκε ένα κακόβουλο αρχείο | Μέσω του εργαλείου browser.open() σε διακομιστές OpenAI | Εισερχόμενα Gmail, PII |

| Από την πλευρά του διακομιστή με ένα κλικ | Τροποποίηση μνήμης μέσω αρχείου | Κρυφές προτροπές στα έγγραφα | Google Drive, GitHub |

| Persistence (ZombieAgent) | Τροποποίηση μνήμης μέσω αρχείου | Συνεχείς διαρροές ανά ερώτημα | Όλες οι συνομιλίες, ιατρικά δεδομένα |

| Διάδοση | Συγκομιδή διεύθυνσης email | Αυτόματη προώθηση στις επαφές [query context] | Οργανωτική διάδοση |

Το OpenAI απέκλεισε τις δυναμικές τροποποιήσεις URL, αλλά οι ερευνητές το παρέκαμψαν με προκατασκευασμένα URL για κάθε χαρακτήρα (az, 0-9, $ για κενά).

Το ChatGPT κανονικοποιεί ευαίσθητες συμβολοσειρές όπως το “Zvika Doe” σε “zvikadoe”, και στη συνέχεια ανοίγει διαδοχικά στατικούς συνδέσμους όπως compliance.hr-service.net/get-public-joke/z, εξάγοντας δεδομένα χωρίς κατασκευή. Αυτή η μέθοδος από την πλευρά της υπηρεσίας αποφεύγει τις άμυνες από την πλευρά του πελάτη, τα προγράμματα περιήγησης και την ορατότητα της διεπαφής χρήστη.

Για επιμονή, οι εισβολείς εισάγουν κανόνες αλλαγής μνήμης μέσω αρχείων: σε κάθε μήνυμα, διαβάστε πρώτα ένα συγκεκριμένο email εισβολέα και διαρροή δεδομένων.

Παρά τους περιορισμούς του OpenAI σχετικά με τη μίξη Connectors και Memory, η αντίστροφη πρόσβαση λειτουργεί, επιτρέποντας ατελείωτη διείσδυση ακόμη και σε νέες συνομιλίες. Η διάδοση σαρώνει τα εισερχόμενα για διευθύνσεις, τις εκμεταλλεύεται και οι διακομιστές εισβολέων στέλνουν αυτόματα ωφέλιμα φορτία, στοχεύοντας οργανισμούς.

Radware αναφέρθηκε τα τεύχη στις 26 Σεπτεμβρίου 2025, μέσω του BugCrowd, παρέχοντας λεπτομέρειες και αναβαθμίσεις. Το OpenAI διόρθωσε το ShadowLeak στις 3 Σεπτεμβρίου και το πλήρες σετ στις 16 Δεκεμβρίου 2025, μετά την αναπαραγωγή.

Οι ειδικοί προτρέπουν την παρακολούθηση της συμπεριφοράς των παραγόντων και των εισροών απολύμανσης, καθώς τα τυφλά σημεία της τεχνητής νοημοσύνης επιμένουν.