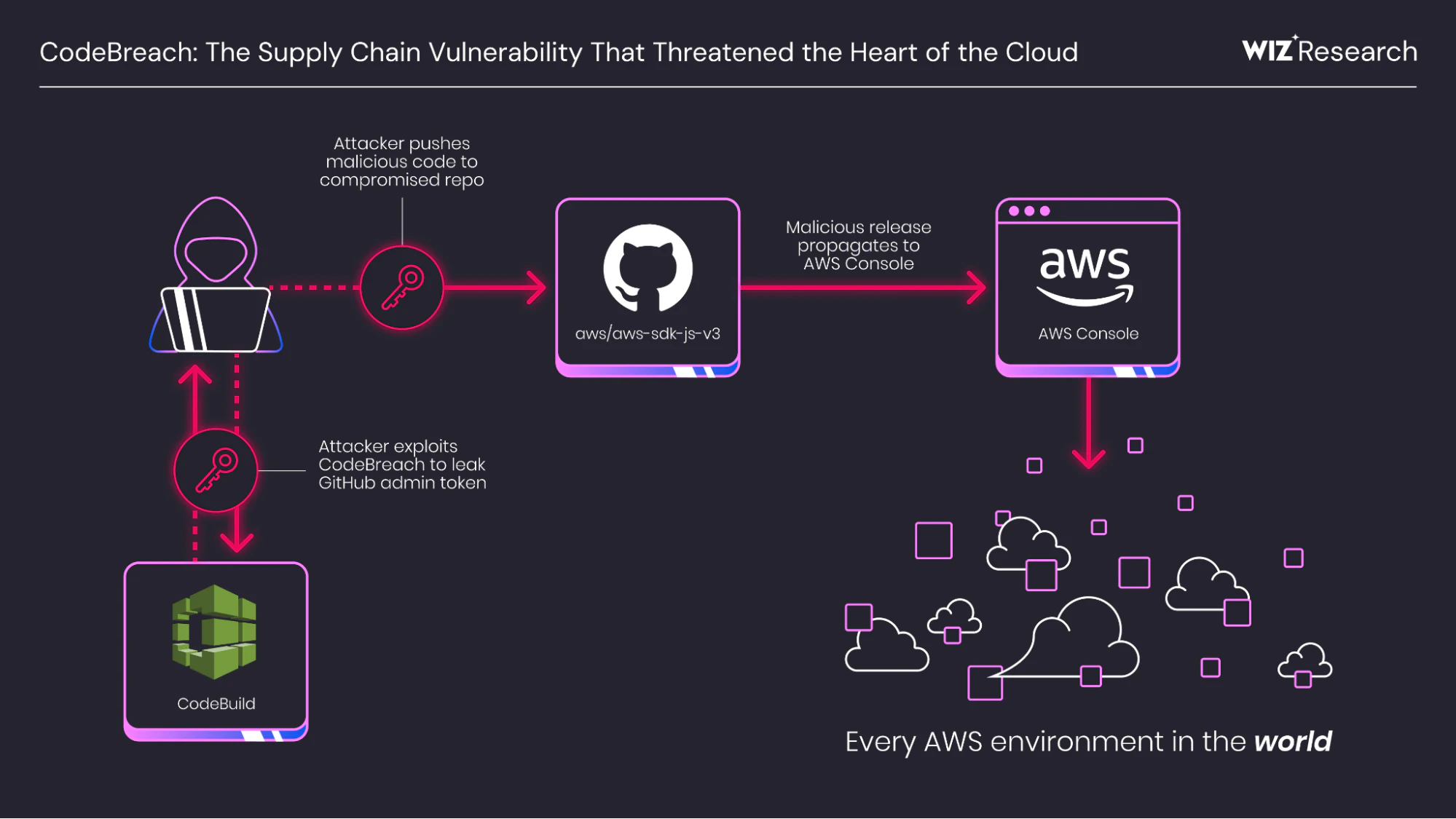

Μια κρίσιμη εσφαλμένη διαμόρφωση στο AWS CodeBuild επέτρεψε σε μη επαληθευμένους εισβολείς να πάρουν τον έλεγχο των βασικών αποθετηρίων GitHub που ανήκουν στο AWS, συμπεριλαμβανομένου του ευρέως χρησιμοποιούμενου AWS JavaScript SDK που τροφοδοτεί την ίδια την Κονσόλα AWS.

Αυτή η ευπάθεια της εφοδιαστικής αλυσίδας απείλησε συμβιβασμό σε ολόκληρη την πλατφόρμα, εισάγοντας δυνητικά κακόβουλο κώδικα σε εφαρμογές και στην Κονσόλα σε αμέτρητα περιβάλλοντα AWS.

Επίθεση αλυσίδας εφοδιασμού κονσόλας AWS

Η εταιρεία ασφαλείας Wiz Research έχει αποκαλύψει ότι το CodeBreach προέρχεται από μη αγκυροβολημένα μοτίβα κανονικών εκφράσεων στα φίλτρα webhook του CodeBuild για την παράμετρο ACTOR_ID, η οποία θα πρέπει να περιορίζει τις εκδόσεις σε αξιόπιστα αναγνωριστικά χρήστη GitHub.

Χωρίς αγκυρώσεις ^ και $, το φίλτρο ταίριαζε με οποιοδήποτε αναγνωριστικό χρήστη που περιέχει μια εγκεκριμένη υποσυμβολοσειρά, επιτρέποντας την παράκαμψη μέσω συμβάντων “έκλειψης” όπου νέα, μεγαλύτερα αναγνωριστικά GitHub ενσωματώνουν παλαιότερα αναγνωριστικά συντηρητή.

Η διαδοχική ανάθεση αναγνωριστικών του GitHub, δημιουργώντας περίπου 200.000 καθημερινά, έκανε τέτοιες επικαλύψεις συχνές για τα στοχευμένα αναγνωριστικά 6-7 ψηφίων σε τέσσερα repos AWS: aws/aws-sdk-js-v3, aws/aws-lc, corretto/amazon-corretto-crypto-labtasregopistry, και aws.

Οι εισβολείς το εκμεταλλεύονται αυτό δημιουργώντας μαζικά Εφαρμογές GitHub μέσω της ροής της δήλωσης για να συναγωνιστούν για αναγνωριστικά έκλειψης και στη συνέχεια υποβάλλοντας αιτήματα έλξης που ενεργοποιούν προνομιούχες εκδόσεις.

Σε ένα proof-of-concept ενάντια στο aws/aws-sdk-js-v3 (PR #7280), ο κρυφός κώδικας ωφέλιμου φορτίου απέρριψε τη μνήμη για να εξαγάγει ένα GitHub Personal Access Token (PAT) από τον λογαριασμό aws-sdk-js-automation, παρά τις προηγούμενες μετριασμούς από το περιστατικό Amazon Q του 2025.

Το PAT χορήγησε πεδία repo και admin:repo_hook, επιτρέποντας προσκλήσεις συνεργατών για κλιμάκωση διαχειριστή και άμεσες προωθήσεις κύριου κλάδου.

Σε κίνδυνο το JavaScript SDK να μολύνει τις εβδομαδιαίες εκδόσεις του NPM, επηρεάζοντας το 66% των σαρωμένων περιβαλλόντων cloud και την Κονσόλα AWS, η οποία συνδυάζει πρόσφατες εκδόσεις SDK με διαπιστευτήρια χρήστη, Wiz είπε να Cybersecurity News.

Το κλεμμένο PAT έλεγχε επίσης τα σχετικά ιδιωτικά repos, ενισχύοντας τους κινδύνους της αλυσίδας εφοδιασμού παρόμοιους με το Nx S1ngularity ή την επίθεση Amazon Q (AWS-2025-015). Η Wiz σταμάτησε την κλιμάκωση μετά το PoC, αποκαλύπτοντας υπεύθυνα στις 25 Αυγούστου 2025.

| Επηρεασμένα αποθετήρια | Παράδειγμα ταυτότητας συντηρητή | Συχνότητα έκλειψης |

|---|---|---|

| aws/aws-sdk-js-v3 | Σύντομο 6-7 ψηφία | Κάθε ~ 5 ημέρες |

| aws/aws-lc | Σύντομο 6-7 ψηφία | Κάθε ~ 5 ημέρες |

| corretto/amazon-corretto-crypto-provider | Σύντομο 6-7 ψηφία | Κάθε ~ 5 ημέρες |

| awslabs/open-data-registry | Σύντομο 6-7 ψηφία | Κάθε ~ 5 ημέρες |

Το AWS διόρθωσε το ελάττωμα του regex εντός 48 ωρών, ανακάλεσε τα tokens, ενίσχυσε τις προστασίες μνήμης, έλεγξε τις δημόσιες εκδόσεις και επιβεβαίωσε ότι δεν υπήρχε εκμετάλλευση μέσω αρχείων καταγραφής.

Δεν επηρεάστηκαν δεδομένα πελατών. Νέες δυνατότητες, όπως η Έγκριση σχολίου αιτήματος έλξης και οι δρομείς που φιλοξενούνται από το CodeBuild αποκλείουν πλέον μη αξιόπιστες εκδόσεις.

Οι χρήστες θα πρέπει να αγκυροβολήσουν τα regex του webhook, να χρησιμοποιούν λεπτομερή PAT με ελάχιστο εύρος, να ενεργοποιούν τις πύλες έγκρισης δημοσίων σχέσεων και να κάνουν σάρωση για ευάλωτες ρυθμίσεις μέσω ερωτημάτων του Wiz.

Η AWS προέτρεψε την απενεργοποίηση των εκδόσεων auto-PR από μη αξιόπιστες πηγές. Το διάγραμμα ροής επίθεσης υπογραμμίζει τη διαδρομή από κακόβουλο PR στον κίνδυνο Κονσόλας.

Αυτό υπογραμμίζει το CI/CD ως πρωταρχικούς στόχους: σύνθετους, πλούσιους σε προνόμια και μη αξιόπιστες εισόδους που εκτίθενται. Ακολούθησε δημόσια αποκάλυψη στις 15 Ιανουαρίου 2026.